Şifreleme Hakkında Bilmem Gerekenler

Son güncelleme: January 01, 2025

“Şifreleme ” kelimesine çok farklı bağlamlarda rastladığınız için kafanız karışmış olabilir. Dizüstü bilgisayarınızın korunmasından, sohbet uygulamalarının güvenliğine veya internet alışverişlerinizin korunmasına kadar pek çok anlama geldiğini görmüşsünüzdür. Her nerede kullanılırsa kullanılsın, şifreleme dendiğinde aslında aynı şeyden bahsediliyor: Bir mesajı, yalnızca “şifreyi çözecek anahtarı” taşıyan kişi dışında hiç kimsenin okuyamayacağı hale getiren matematiksel süreç. Bundan sonrası ise biraz karmaşıklaşıyor.

Şifreleme günümüze dek, istenen alıcı dışında hiç kimsenin okuyamayacağı (okunmayacağı umulan) mesajları göndermek için kullanılmıştır. Günümüzde ise şifrelemeyi bizim adımıza yürüten bilgisayarlarımız var. Dijital şifreleme teknolojisi bugün basit gizli mesajların ötesine geçtiği için, mesajlarınızın içeriğini gözetleyenlerden korunmanın yanı sıra mesajları yazan kişiyi doğrulama gibi daha gelişmiş amaçlar için de şifrelemeye başvurabilirsiniz.

Bilgilerimizi kötü amaçlı aktörlerden, devlet kurumlarından ve servis sağlayıcılarından korumamızı sağlayan en iyi teknoloji şifrelemedir. Doğru kullanıldığında kırması neredeyse imkansızdır.

Bu kılavuzda şifrelemenin iki ana uygulama yolundan bahsedeceğiz: Durağan ve aktarım halindeki verilerin gizlenmesi

Durağan Verilerin Şifrelenmesi

Durağan veriler mobil bir cihazda, dizüstü bilgisayarda, sunucuda veya harici bir bellekte tutulan verilerdir. Veriler durağan halde ise bir konumdan diğerine taşınmıyor demektir.

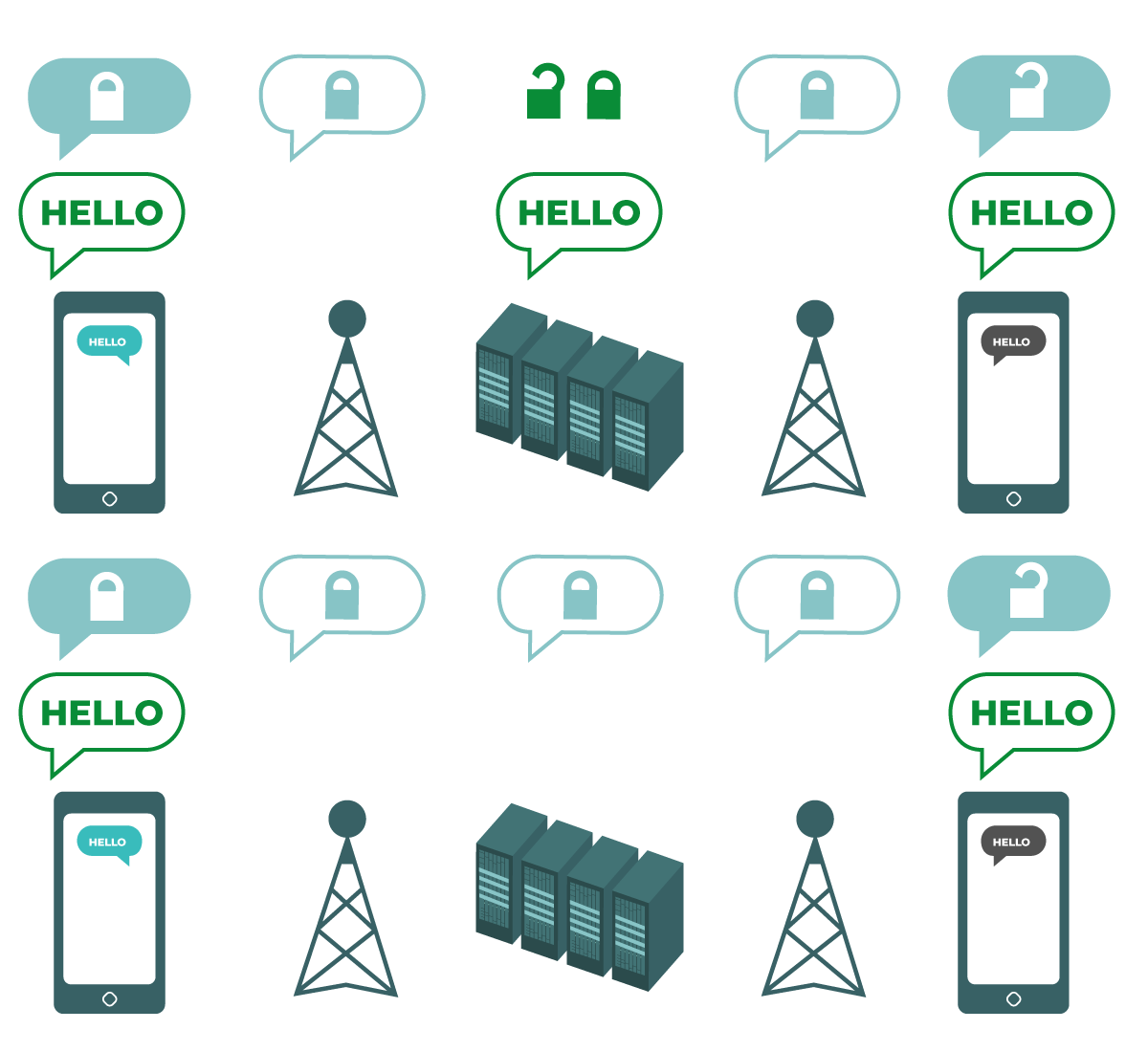

Durağan verileri koruyan şifreleme türlerinden biri, “cihaz şifreleme” adıyla da bilinen “tam disk” şifrelemedir. Tam disk şifreleme etkinleştirildiğinde, bir cihazda tutulan bütün bilgiler anahtar parolası ya da başka bir doğrulama yöntemiyle korunur. Mobil cihazları veya dizüstü bilgisayarları açmak için parola, anahtar parolası veya parmak izi gerektiren ekran kilidi buna örnektir. Ancak cihazınızı, “kilidi açmak” için parola gerektirecek şekilde kilitlediğinizde tam disk şifreleme etkinleştirilmemiş olabilir.

|

|

|

Parola ile açılan ekran “kilidi” bulunan akıllı telefon ve dizüstü bilgisayar. |

İşletim sisteminizin tam disk şifrelemeyi nasıl etkinleştirdiğini ve yönettiğini mutlaka kontrol edin. Kimi işletim sistemleri varsayılan olarak etkinleştirilmiş tam disk şifreleme içerirken, bazılarında bu yoktur. Böyle bir durumda, birileri cihaz kilidini atlatıp sabit sürücüye doğrudan erişerek, cihaz şifrelenmediği için şifreleme anahtarını kırmasına gerek kalmadan cihazınızdaki verilere erişebilir. Bazı sistemler, tam disk şifreleme kullandığınızda bile RAM üzerinde şifrelenmemiş düz metin saklar. RAM geçici bellek olduğu için, cihazınızın şarjı bittiğinde bellek genellikle okunamaz, ancak ileri seviyede bir siber saldırgan cihazınıza yönelik soğuk başlatma saldırısı teşebbüsüyle RAM içeriklerini ele geçirebilir.

Cihazınız, fiziksel olarak cihazınıza erişen kişilerden tam disk şifreleme yoluyla korunabilir. Bu işlem, verilerinizi oda arkadaşlarınızdan, iş arkadaşlarınızdan veya işvereninizden, okul yetkililerinden, aile üyelerinizden, ortaklarınızdan, polis memurlarından veya kolluk kuvvetlerinden korumak istiyorsanız işe yarar. Ayrıca, telefonunuzu yanlışlıkla bir otobüste veya restoranda unutmanız, çalınmaları veya kaybolmaları durumunda da cihazlarınızdaki verileri korur.

Başka durağan verileri şifreleme yöntemleri de mevcuttur. “Dosya şifreleme” adlı seçenekte yalnızca bilgisayarda veya başka bir depolama aygıtında yer alan dosyalar tek tek şifrelenir. “Sürücü şifreleme” ya da diğer adıyla “disk şifreleme” ise cihazdaki belli bir depolama alanında bulunan tüm verileri şifreler.

Durağan şifreleme türlerini birlikte de kullanabilirsiniz. Diyelim ki tıbbi kayıtlarınızdaki hassas bilgileri korumak istiyorsunuz. Cihazınızda kayıtlı tek bir tıbbi dosyayı şifrelemek için dosya şifreleme yöntemine başvurabilirsiniz. Sonrasında cihazınızda bu tıbbi bilgilerin yer aldığı bölümü şifrelemek için de sürücü şifreleme işlemini uygulayabilirsiniz. En son olarak, tıbbi bilgilerinizin yanı sıra bilgisayarın işletim sistemine ait dosyalar dahil sürücüde bulunan her dosyayı şifrelemek için tam disk şifrelemeyi etkinleştirebilirsiniz. Böylelikle, birisi bilgisayarınızın oturum açma parolasını keşfetmiş bile olsa, tıbbi bilgilerinize erişmek için bu bilgileri şifrelemek için kullandığınız parolayı da bilmesi gerekir.

Bilgisayarınızda, ve iPhone veya Android cihazlarınızda tam disk şifrelemeyi etkinleştirmek için kılavuzlarımıza bakabilirsiniz.

Aktarım Halindeki Verilerin Şifrelenmesi

|

|

|

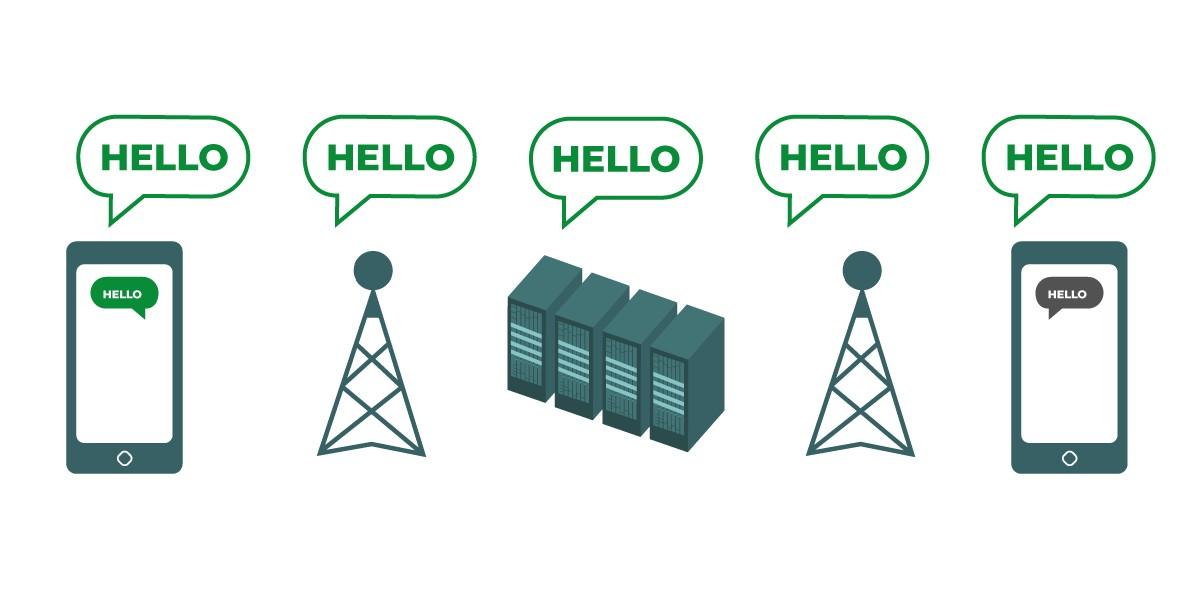

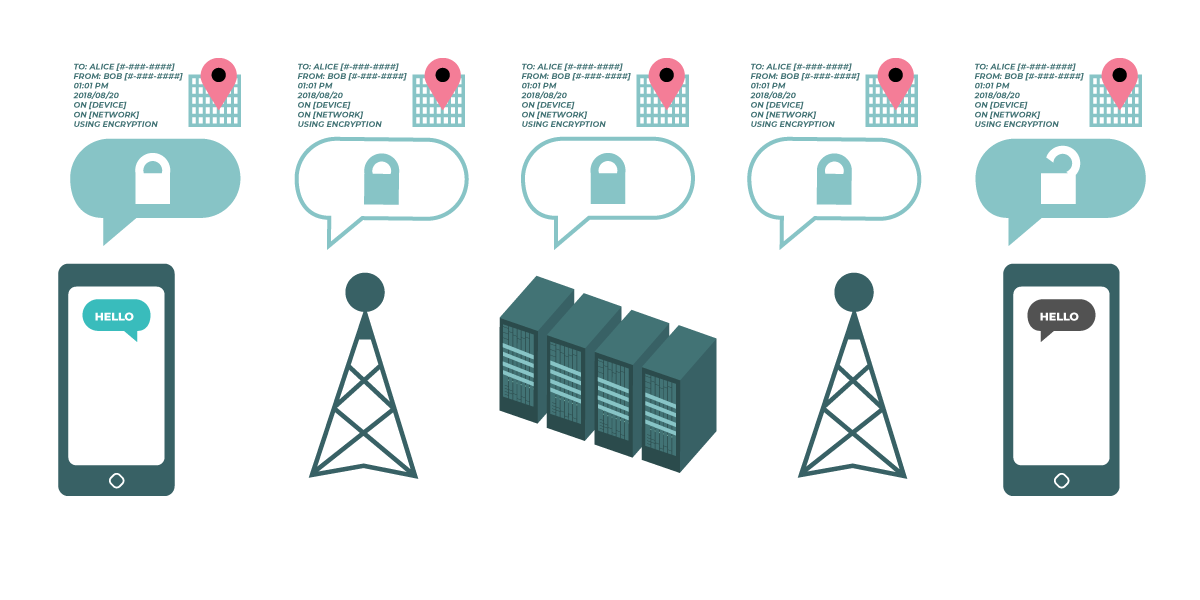

Yukarıdaki şema aktarım halindeki verileri gösterir. Soldaki akıllı telefon, en sağdaki akıllı telefona yeşil, şifrelenmemiş bir mesaj iletir. İletim esnasında bir baz istasyonu mesajı istasyonu işleten şirketin sunucularına, sonra da başka bir baz istasyonuna ulaştırır ve hepsi şifrelenmemiş “Selam” mesajını görür. Şifrelenmemiş mesajı ulaştıran bütün bilgisayarlar ve ağlar mesajı görebilir. Sürecin sonunda diğer akıllı telefon şifrelenmemiş “Selam” mesajını alır. |

Aktarım halindeki veriler bir ağ üzerinden bir noktadan diğerine taşınan bilgilere verilen addır. Örneğin, bir mesajlaşma uygulamasında birine mesaj yolladığınızda, mesaj sizin cihazınızdan uygulama şirketinin sunucularına, oradan da alıcının cihazına iletilir. Web’de dolaştığınızda da aynı şey geçerlidir. Bir web sitesine girdiğinizde, ilgili web sayfasındaki veriler sitenin sunucularından tarayıcınıza ulaşır.

Popüler bazı uygulamalar, süreli mesaj gibi mesajları koruyabilen özellikler sunar. Ancak süreli mesajlar güvenlik planınıza göre değişmekle beraber ihtiyacınız olan güvenliği sağlamayabilir. Bir sohbet veya mesajın güvenli olduğunu hissetmeniz, güvenli olduğu anlamına gelmez. Mesajınızı ulaştıran bilgisayarlar içeriğine bakabilir.

Aktarım halindeki veriler iki şekilde şifrelenebilir: taşıma katmanı şifrelemesi ve uçtan uca şifreleme Servis sağlayıcıların desteklediği şifreleme yöntemi, kendinize uygun servisi seçmenizde önemli bir etken olacaktır. İletişimin taşıma katmanı şifrelemesiyle mi, yoksa uçtan uca şifrelemeyle mi şifrelendiğini bilmek önemlidir.

Taşıma katmanı şifrelemesi

|

|

|

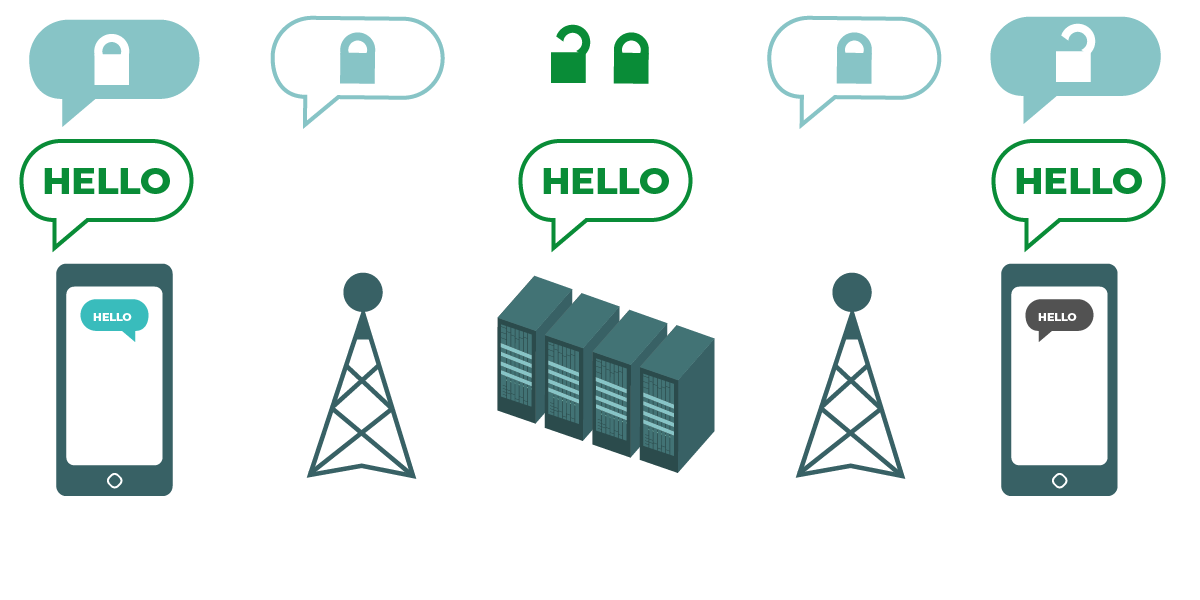

Yukarıdaki şema taşıma katmanı şifrelemesini gösterir. Soldaki akıllı telefon yeşil, şifrelenmemiş bir mesaj iletir: “Selam.” Mesaj şifrelenir ve bir baz istasyonuna iletilir. İletim esnasında istasyonu işleten şirketin sunucuları mesajı çözebilir, yeniden şifreleyebilir ve diğer baz istasyonuna yollayabilir. En sonunda diğer akıllı telefon şifrelenmiş mesajı alır ve şifreyi çözerek “Selam.” yazısını okur. |

Çoğunlukla taşıma katmanı güvenliği (TLS) adındaki protokolü kullanarak uygulanan taşıma katmanı şifrelemesi, cihazınızdan uygulamanın sunucularına, uygulamanın sunucularından da alıcının cihazına giden mesajları iletim esnasında korur. Aradaki mesajlaşma hizmeti sağlayıcınız—veya dolaştığınız web sitesi veya kullandığınız uygulama—mesajlarınızın şifrelenmemiş kopyalarını görür. Mesajlarınız şirket sunucuları tarafından görülebildiği (ve genellikle saklandığı) için, kolluk kuvvetlerinden gelen taleplere veya şirket sunucularında bir güvenlik açığıyla meydana gelebilecek veri sızıntılarına karşı savunmasız kalabilir.

Taşıma katmanı şifrelemesi örneği: HTTPS

Tarayıcınızdaki URL çubuğunda bir kilit veya menü işareti varsa, bu işarete tıkladığınızda “Bağlantı güvenli” gibi açılır bir mesaj görebilirsiniz. Bu, web sitesinin internette sıklıkla karşılaştığımız bir taşıma katmanı şifrelemesi olan HTTPS kullandığını gösterir. Şifrelenmemiş HTTP’den daha fazla güvenlik sağlar.

Neden?

Bir HTTPS web sitesinin sunucuları sitede girdiğiniz mesaj, arama, kredi kartı numarası ve oturum açma bilgileri gibi verileri görebilir, ancak ağa izinsiz girmek isteyen kulak misafirleri bu bilgileri okuyamaz.

Eğer biri ağı gözetliyor ve kullanıcıların hangi web sitelerini gezdiğini görmeye çalışıyorsa, HTTP bağlantısı buna karşı hiçbir koruma sağlamaz. HTTPS bağlantısı ise, web sitesinde hangi sayfaya girdiğinizi, yani “eğik çizgiden sonra” yazan her şeyi gizler. Örneğin, https://ssd.eff.org/en/module/what-encryption” sitesine HTTPS bağlantısıyla girerseniz, kulak misafirleri yalnızca şu kısmı görür: “https://ssd.eff.org”.

Tarayıcınızın URL’sine bakınca HTTPS veya HTTP yazısını göremiyorsanız, bu HTTPS’nin günümüzde çok yaygın olmasından ötürü pek çok tarayıcının varsayılan olarak URL’nin tamamını göstermemesinden kaynaklanır.

Bir servis HTTPS kullanarak site ziyaretçilerinin gizliliğini tam anlamıyla korumaz. HTTPS korumalı bir sitede halen takip çerezleri ve kötü amaçlı yazılım bulunabilir.

Taşıma katmanı şifrelemesi örneği: VPN

Sanal Özel Ağ (VPN) da taşıma katmanı şifrelemesi yöntemlerindendir. VPN olmadığında, internet trafiği bilgileriniz internet servis sağlayıcınızın (ISP) bağlantısına iletilir. VPN kullandığınızda ise, trafik bilgileriniz siz ve VPN sağlayıcınız arasında şifrelendikten sonra internet servis sağlayıcınızın bağlantısına iletilir. Eğer yerel ağınızı gözetleyen biri hangi siteleri gezdiğinizi görmeye kalkarsa, VPN’e bağlandığınızı ve VPN sağlayıcınızın hangisi olduğunu görür ama hangi web sitelerini gezdiğinizi göremez.

Kullandığınız VPN trafiğinizi ISP’den gizlerken, VPN sağlayıcısına açmış olur. VPN sağlayıcısı trafiğinizi görüp, kaydedip, değiştirebilir. VPN kullanarak aslında ISP’ye duyduğunuz güveni VPN’e aktarmış oluyorsunuz. Bu sebeple, verilerinizi korumak için güveneceğiniz bir VPN sağlayıcısı seçin.

Sizin için doğru VPN’i bulmak üzere paylaştığımız önerileri kılavuzumuzda bulabilirsiniz.

Uçtan Uca Şifreleme

|

|

|

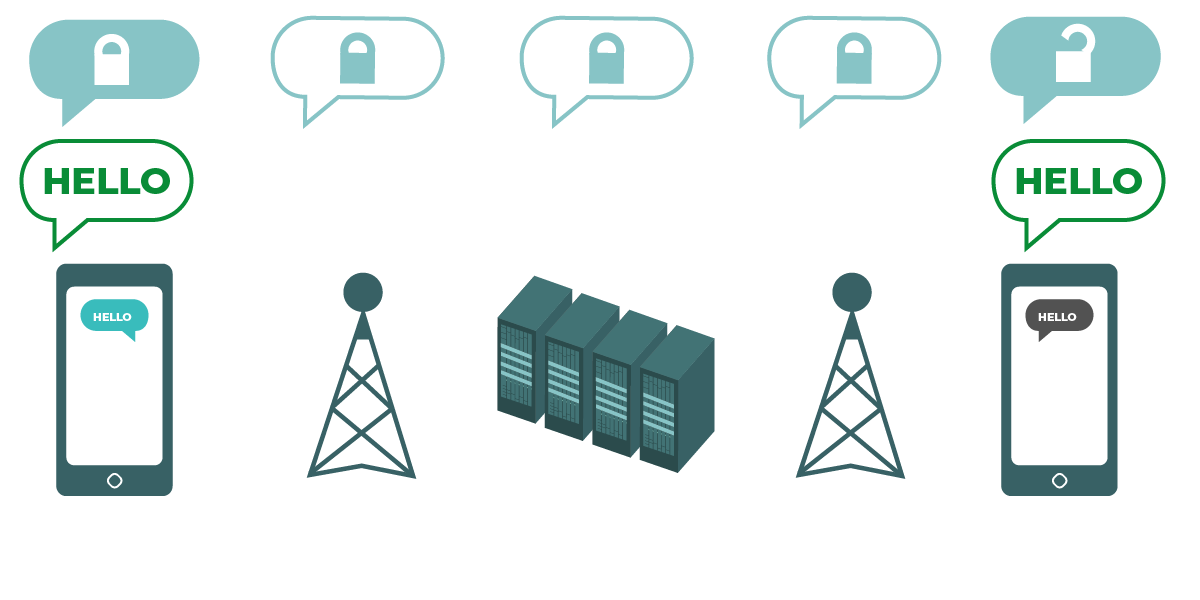

Yukarıdaki şema uçtan uca şifrelemeyi gösterir. Soldaki akıllı telefon yeşil, şifrelenmemiş bir mesaj iletir: “Selam.” Mesaj şifrelenir ve önce bir baz istasyonuna, sonra da istasyonu işleten şirketin sunucularına iletilir. En sonunda diğer akıllı telefon şifrelenmiş mesajı alır ve şifreyi çözerek “Selam.” yazısını okur. Taşıma katmanı şifrelemesinin aksine, ISP sunucuları mesajınızın şifresini çözemez. Yalnızca uç noktalar, yani şifreli mesajları yollayan ve alan cihazlar mesajı çözebilir. |

Uçtan uca şifreleme, aktarım halindeki mesajları göndericiden alıcıya kadar tüm süreç boyunca korur. İlk göndericisi (ilk “uç”) tarafından gizli bir mesaja dönüştürülen bilginin yalnızca son alıcısı (ikinci “uç”) tarafından deşifre edilebilmesini sağlar. Kullandığınız uygulamanın sunucuları dahil hiç kimse etkileşiminize kulak misafiri olamaz.

Cihazınızdaki bir uygulamada eriştiğiniz uçtan uca şifrelenmiş mesajları uygulama şirketi dahi okuyamaz. Ancak uçtan uca şifreleme kullanan bir uygulama geliştiricisi mesajların içeriğini göremese de, IP adresiniz üzerinden mesajın ne zaman yollandığı gibi belirli meta verileri elde edebilir.

Başkalarıyla İletişim kılavuzumuzda uçtan uca iletişim araçlarının kullanımını açıklıyoruz. Ayrıntılarıyla Uçtan Uca Şifreleme başlıklı kılavuzumuz ise daha derinlikli bilgiler içeriyor. Uçtan uca şifreleme kullanan en popüler sohbet uygulamalarıSignal ve WhatsApp hakkında kılavuzlarımız da var.

Taşıma Katmanı Şifrelemesi mi Uçtan Uca Şifreleme Mi?

Taşıma katmanı şifrelemesine mi uçtan uca şifrelemeye mi ihtiyacınız olduğunu bulabilmek için sormanız gereken sorular: Kullandığınız uygulamaya veya servise güveniyor musunuz? Teknik altyapısına güveniyor musunuz? Kolluk kuvvetlerinden gelecek olası taleplere karşı koruma politikaları nelerdir?

Eğer cevaplarınız “hayır” ise, uçtan uca şifreleme kullanmalısınız. “Evet” cevabını verdiyseniz, yalnızca taşıma katmanı şifrelemesini destekleyen bir servis yeterli olacaktır. Ancak mümkün olduğunca uçtan uca şifrelemeyi destekleyen servisleri tercih etmek daha iyidir.

Aktarma Halinde Şifrelemenin Yapmadıkları

Şifreleme her soruna çare üretmez. Mesajlarınız şifrelenerek gittiğinde bile, iletişimde olduğunuz kişi tarafından mesajın şifresi çözülecektir. Eğer uç noktalarınız yani iletişim cihazlarınız bir güvenlik açığına maruz kalırsa, şifrelenmiş iletişiminiz de aynı açığa maruz kalabilir. Ayrıca, iletişim kurduğunuz kişi yazışmalarınızın ekran görüntüsünü alıp mesajları kaydedebilir.

Eğer şifrelenmiş sohbetlerin yedeklerini otomatik olarak buluta kaydediyorsanız, yedeklerin de şifrelendiğini kontrol edin. Böylelikle yazışmalarınız yalnızca aktarım halinde değil, durağan halde de şifrelenir.

Aktarım halindeki veriler şifrelendiğinde, iletişiminizin içeriği korunur ancak meta veriler şifrelenmez. Örneğin, arkadaşınızla birbirinize yolladığınız mesajların içeriğini anlaşılmaz hale getirmek için şifreleme kullanabilirsiniz, ancak:

- Arkadaşınızla iletişim kurduğunuzu,

- İletişim kurarken şifreleme kullandığınızı,

- İletişim kurulan konumlar, zaman ve iletişim süresi gibi diğer bilgileri gizleyemezsiniz.

Kullandıkları ağın aktif olarak izlenmesi gibi gözetlenme kaygıları taşıyan kişiler hassas dönemlerde veya belirli faaliyetler esnasında yalnızca şifreleme kullandıkları takdirde riske girebilirler. Neden? Şifreleme uygulaması, yalnızca ara sıra kullandığınızda, meta verilerinizle önemli tarihleri ve saatleri ilişkilendirebilir. Ayrıca yazışmalarınızın son derece hassas olduğunu düşündüğünüzü de ifşa edebilir. Bu sebeple, şifrelemeyi olabildiğince sık ve hatta gayet sıradan faaliyetlerde bile kullanın.

Bir ağ üzerinde şifreleme kullanan tek kişi sizseniz, bu meta veri şüphe uyandırabilir. Bu sebeple pek çok şifreleme tutkunu, şifrelenme araçlarına gerçekten ihtiyaç duyan kişilerin kullanımını normalleştirmek adına bu araçları olabildiğince her fırsatta kullanmayı önerir.

Bütün Öğeleri Birleştirelim

Aktarım halindeki verilerinizi durağan verilerinizle birlikte şifrelemek, yalnızca birini şifrelemekten daha kapsamlı bir güvence sunar. Verilerinizi savunmak için birkaç yöntem kullandığınızda daha ileri seviye koruma sağlamış olursunuz. Bilgi güvenliği uzmanları buna “derinlemesine savunma” der.

Örneğin, mesajlarınızı durağan verilerinizin şifrelendiği bir mobil cihazdan şifrelenmemiş halde (yani aktarım halindeki verilerinizi şifrelemeden) yolladığınızda, bu mesajlar devlet kurumlarının, servis sağlayıcılarının veya teknik kabiliyetleri yüksek düşmanlarınızın ağ gözetleme ve dinleme faaliyetlerine maruz kalabilir. Ancak mobil cihazınızdaki mesajların kayıtları, parolanızı bilmeyen kişiler cihazınıza fiziksel olarak eriştiğinde korunacaktır.

Öte yandan, mesajlarınızı durağan verilerinizin şifrelenmediği bir mobil cihazdan şifreleyerek (yani aktarım halindeki verilerinizi şifreleyerek) yolladığınızda, bu mesajlar ağınızın gözetlenmesi riskinden korunur. Ancak birileri mobil cihazınızı fiziksel olarak ele geçirirse, mesajlarınıza erişip okuyabilir.

Bu örnekler ışığında, verilerinizi hem ağ üzerinde aktarım halindeyken hem de cihazınızda durağan haldeyken şifrelemenin sizi olası pek çok riske karşı koruduğunu söyleyebiliriz.

Şifrelemeyi nasıl kullanacağınızı ayrıntılarıyla öğrenmek için Temel Şifreleme Kavramları kılavuzumuza bakabilirsiniz.