O que devo saber sobre criptografia?

Última revisão: January 01, 2025

Talvez você já tenha ouvido ser usada a palavra "criptografia ", mas em tantos contextos diferentes que ela se tornou confusa. É possível que a tenha visto se referir a tudo, desde a proteção de seu laptop, segurança de aplicativos de bate-papo ou proteção de suas compras online. Independentemente de quando for usada, quando falamos de criptografia, estamos nos referindo à mesma coisa: o processo matemático de tornar uma mensagem ilegível, exceto para a pessoa que tenha a "chave " para "descriptografá-la". Qualquer definição além daí fica mais complicada.

As pessoas usam a criptografia para enviar mensagens umas às outras que (espera-se) não possam ser lidas por ninguém além do destinatário pretendido. Hoje, temos computadores capazes de executar a criptografia para nós. A tecnologia de criptografia digital se evoluiu para além das simples mensagens secretas e, atualmente, é possível usar a criptografia para fins mais sofisticados, como não apenas ocultar o conteúdo das mensagens de curiosos, mas também verificar o autor de mensagens.

A criptografia é a melhor tecnologia que temos para proteger as informações de agentes mal-intencionados, governos e provedores de serviços. Quando usada corretamente, é praticamente impossível de ser violada.

Neste guia, veremos as duas principais formas de aplicação da criptografia: para embaralhar dados em repouso e dados em trânsito.

Criptografia de Dados em Repouso

Dados "em repouso" são dados armazenados em algum lugar, como num dispositivo móvel, laptop, servidor ou disco rígido externo. Quando os dados estão em repouso, eles não estão sendo transferidos de um lugar para outro.

Um exemplo de uma forma de criptografia que protege os dados em repouso é a criptografia de "disco completo" (também chamada de "criptografia de dispositivo"). A ativação da criptografia de disco completo criptografa todas as informações armazenadas num dispositivo e protege as informações com uma frase secreta ou outro método de autenticação. num dispositivo móvel ou laptop, isso geralmente se parece com uma tela de bloqueio do dispositivo, exigindo uma senha , frase secreta ou impressão digital . No entanto, o bloqueio do dispositivo (ou seja, a exigência de uma senha para "desbloquear" o dispositivo) nem sempre significa que a criptografia de disco completo está ativada.

|

|

|

Um celular e um laptop que tenham uma tela de "bloqueio" protegida por senha. |

Certifique-se de verificar como o seu sistema operacional habilita e gerencia a criptografia de disco completo. Embora alguns sistemas operacionais tenham a criptografia de disco completo ativada por padrão, outros não têm. Isso significa que alguém poderia acessar os dados do seu dispositivo ignorando o bloqueio do dispositivo e acessando o disco rígido diretamente, sem precisar quebrar a chave de criptografia , pois o próprio dispositivo não é criptografado. Alguns sistemas armazenam texto simples não criptografado na RAM, mesmo quando você está usando a criptografia de disco completo. A RAM é um armazenamento temporário, o que significa que, depois que o dispositivo é desligado, a memória normalmente não pode ser lida, mas um adversário sofisticado poderia tentar um ataque de inicialização a força e, possivelmente, recuperar o conteúdo da RAM.

A criptografia de disco completo pode proteger seus dispositivos contra pessoas que tenham acesso físico a eles. Isso é útil se você quiser proteger seus dados de colegas de quarto, colegas de trabalho ou empregadores, funcionários da escola, membros da família, parceiros, policiais ou outros agentes da lei. Ele também protege os dados dos seus dispositivos se eles forem roubados ou perdidos, por exemplo, se você acidentalmente deixar o celular no ônibus ou num restaurante.

Há outras maneiras de criptografar dados em repouso. Uma opção, conhecida como "criptografia de arquivos", criptografa apenas arquivos individuais num computador ou outro dispositivo de armazenamento. Outra opção é a "criptografia de unidade" (também conhecida como "criptografia de disco"), que criptografa todos os dados numa área de armazenamento específica de um dispositivo.

Você pode usar esses diferentes tipos de criptografia em repouso de forma combinada. Por exemplo, digamos que você queira proteger informações confidenciais em seus documentos médicos. Você pode usar a criptografia de arquivos para criptografar um arquivo médico individual armazenado no seu dispositivo. Em seguida, pode usar a criptografia de unidade para criptografar a parte do dispositivo em que essas informações médicas estão armazenadas. Por fim, se você tiver ativado a criptografia de disco completo no dispositivo, tudo - todas as informações médicas e todos os outros arquivos na unidade, inclusive os arquivos do sistema operacional do computador – serão criptografados. Portanto, mesmo que alguém descubra a senha de registro do seu computador, ainda assim precisará saber também a senha que usou para criptografar o arquivo com suas informações médicas para poder acessá-lo.

Confira nossos guias para ativar a criptografia de disco completo em seu computador, iPhone ou Android.

Criptografia de Dados em Trânsito

|

|

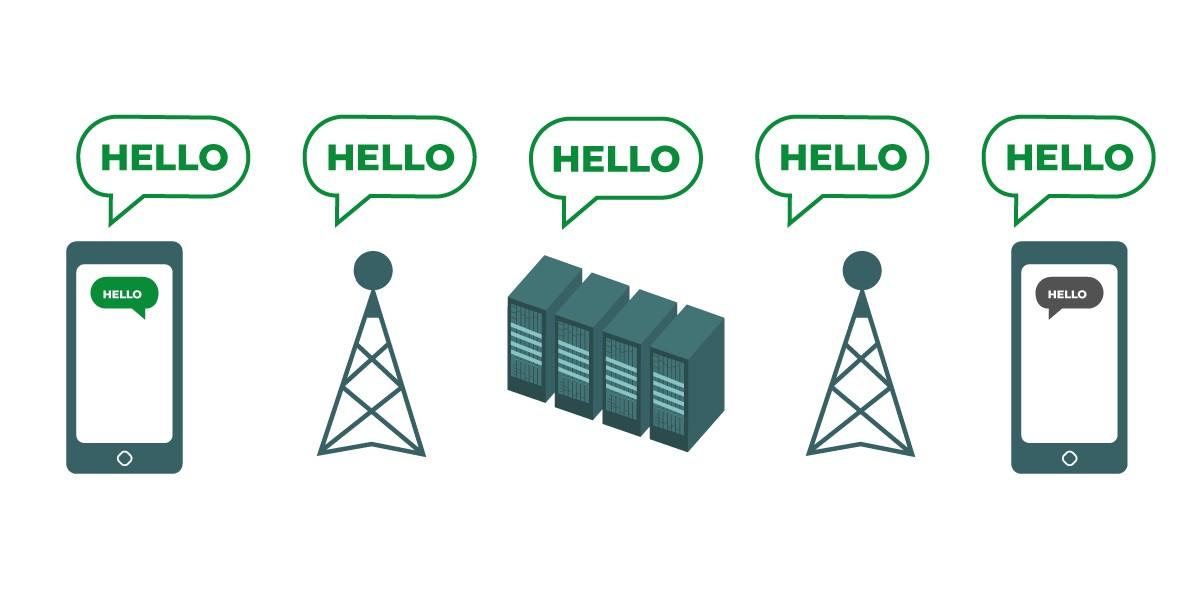

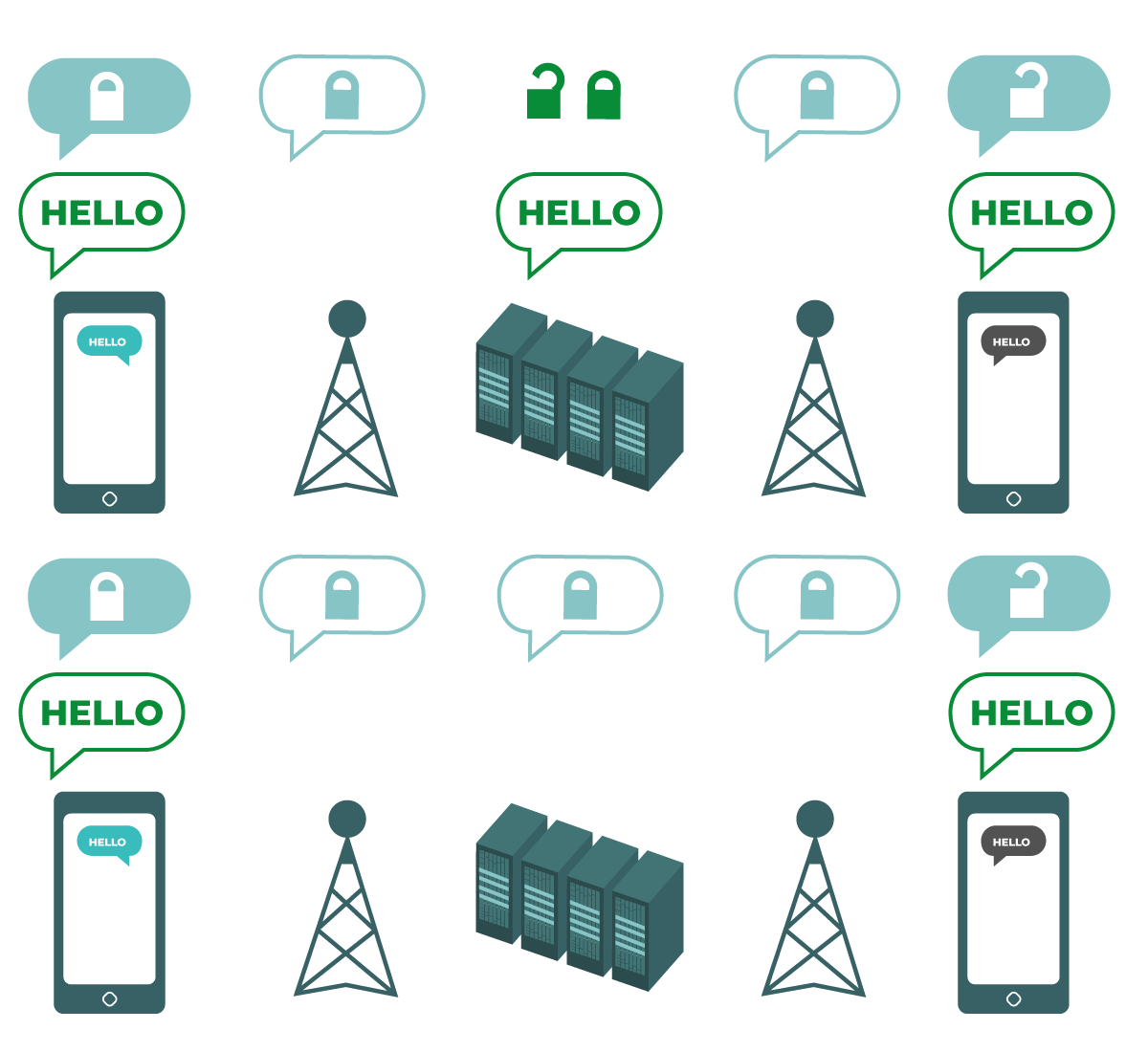

O diagrama mostra dados não criptografados em trânsito. À esquerda, um celular envia uma mensagem verde e não criptografada para outro celular na extrema direita. Ao longo do caminho, uma torre de telefonia celular passa a mensagem para os servidores da empresa e, em seguida, para outra torre de telefonia celular, que podem ver a mensagem não criptografada "Olá". Todos os computadores e redes que passam a mensagem não criptografada podem ver a mensagem. No final, o outro celular recebe a mensagem não criptografada "Olá". |

Dados "em trânsito" são informações que estão sendo transmitidas numa rede de um lugar para outro. Por exemplo, quando você envia uma mensagem num aplicativo de mensagens, a mensagem passa do seu dispositivo para os servidores da empresa do aplicativo e, em seguida, para o dispositivo do destinatário. Outro exemplo é a navegação na Web: quando você acessa um sitio, os dados dessa página da Web viajam dos servidores do sitio para o seu navegador.

Alguns aplicativos populares oferecem recursos que parecem proteger as mensagens, como o desaparecimento de mensagens. No entanto, dependendo do seu plano de segurança, o desaparecimento de mensagens pode não oferecer as propriedades de segurança que você precisa. O fato de uma comunicação (como um bate-papo ou mensagem) parecer segura não significa que ela seja segura. Os computadores que transmitem a sua mensagem podem ser capazes de ver o conteúdo dela.

Há duas maneiras de criptografar dados em trânsito: criptografia de camada de transporte e criptografia de ponta a ponta. O tipo de criptografia que um provedor de serviços suporta pode ser um fator importante para decidir quais serviços são adequados para você. É importante saber se as conversas são criptografadas por meio da criptografia de camada de transporte ou da criptografia de ponta a ponta.

Criptografia de Camada de Transporte

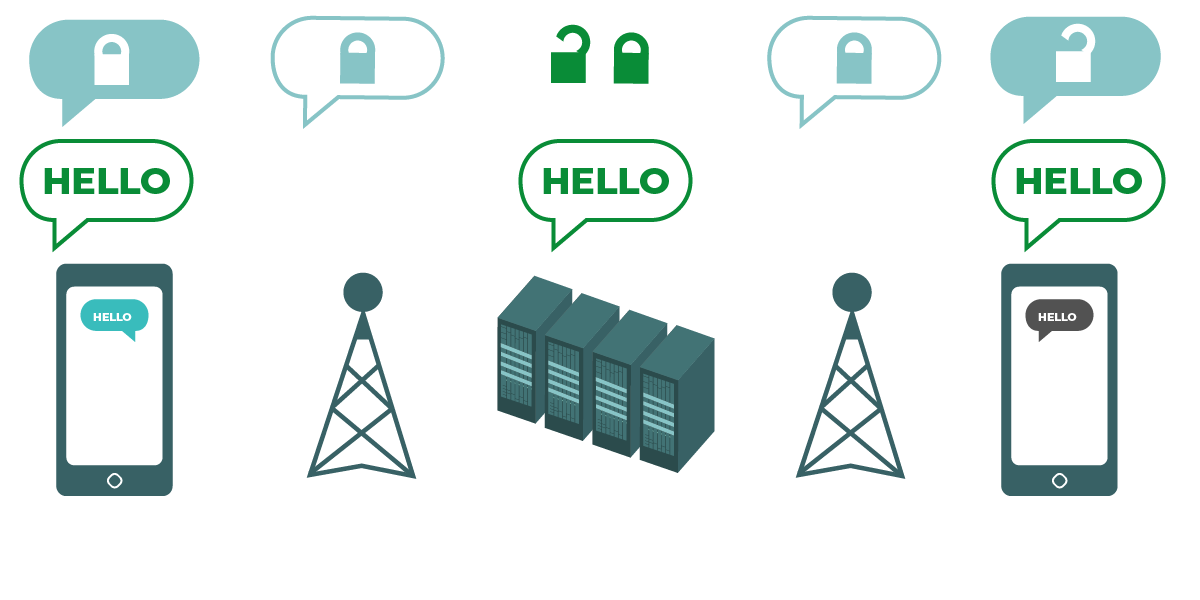

|

|

O diagrama mostra a criptografia da camada de transporte. À esquerda, um celular envia uma mensagem verde, não criptografada: "Olá". Essa mensagem é criptografada e, em seguida, transmitida para uma torre de celular. No meio, os servidores da empresa são capazes de descriptografar a mensagem, criptografá-la novamente e enviá-la para a próxima torre de celular. No final, o outro celular recebe a mensagem criptografada e a descriptografa para ler "Olá". |

A criptografia da camada de transporte, mais comumente implementada usando o protocolo conhecido como segurança da camada de transporte (TLS), protege as mensagens à medida que elas viajam do seu dispositivo para os servidores do aplicativo e, em seguida, dos servidores do aplicativo para o dispositivo do destinatário. No meio do caminho, seu provedor de serviços de mensagens - ou o sitio que você está navegando ou o aplicativo que está usando - pode ver cópias não criptografadas de suas mensagens. Como suas mensagens podem ser vistas pelos servidores da empresa (e geralmente são armazenadas neles), elas podem ficar vulneráveis a solicitações de autoridades policiais ou a vazamentos se os servidores da empresa forem comprometidos.

Exemplo de Criptografia de Camada de Transporte: HTTPS

Se você inspecionar a barra de URL do seu navegador, poderá ver um ícone de cadeado ou um ícone de menu no qual você pode clicar para obter um menu suspenso que mostra um cadeado com uma mensagem como "Conexão segura". Isso significa que o sitio utiliza HTTPS , um exemplo de criptografia de camada de transporte que encontramos com frequência na Web. Ele oferece mais segurança do que o HTTP não criptografado.

Por quê?

Os servidores de um sitio HTTPS podem ver os dados que você digita enquanto está no sitio (por exemplo, mensagens, pesquisas, números de cartão de crédito e logins), mas essas informações não podem ser lidas por bisbilhoteiros na rede.

Se alguém estiver espionando a rede e tentando ver quais sites os usuários estão visitando, uma conexão HTTP não oferece nenhuma proteção. Por outro lado, uma conexão HTTPS oculta a página específica de um sitio para a qual você navega, ou seja, tudo "depois da barra para frente". Por exemplo, se você estiver usando HTTPS para se conectar a "https://ssd.eff.org/en/module/what-encryption", um espião só poderá ver "https://ssd.eff.org".

Se estiver olhando para o URL do seu navegador e se perguntando por que não vê HTTPS ou HTTP, é porque o HTTPS é tão comum hoje em dia que muitos navegadores nem exibem mais o URL completo por padrão.

O fato de um serviço usar HTTPS não significa que ele proteja totalmente a privacidade dos usuários que visitam seu sitio. Por exemplo, um sitio protegido por HTTPS ainda pode usar cookies de rastreamento ou hospedar malware.

Exemplo de Criptografia de Camada de Transporte: VPN

Uma rede virtual privada (VPN) é outro exemplo de criptografia de camada de transporte. Sem VPN, seu tráfego passa pela conexão do seu provedor de serviços de Internet (ISP). Com VPN, seu tráfego ainda passa pela conexão do ISP, mas é criptografado entre você e o provedor de VPN. Se alguém estiver espionando sua rede local e tentando ver quais sites você está visitando, essa pessoa poderá ver que você está conectado a uma VPN e quem é esse provedor de VPN, mas não verá quais sitios você esteja visitando.

Embora o uso de uma VPN oculte seu tráfego do ISP, ele também expõe todo o seu tráfego ao próprio provedor de VPN. O provedor de VPN poderá ver, armazenar e modificar seu tráfego. O uso de uma VPN basicamente transfere sua confiança do ISP para a VPN, portanto, é importante certificar-se de que você confia no provedor de VPN para proteger seus dados.

Para obter mais conselhos sobre como escolher a VPN ideal para você, leia nosso guia sobre VPNs.

Criptografia de Ponta a Ponta

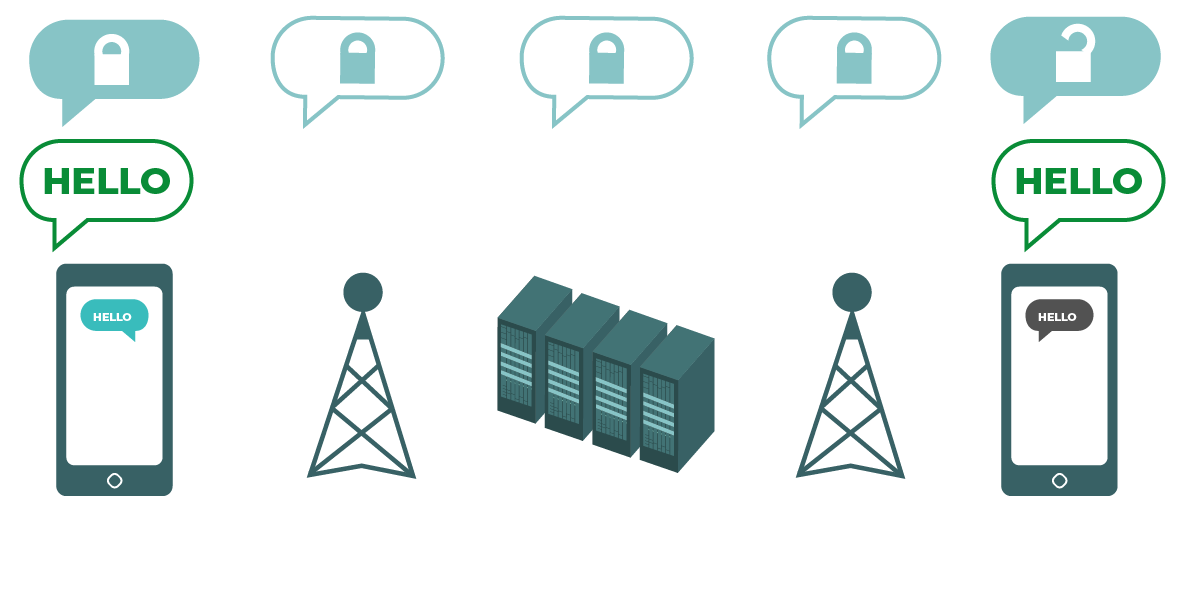

|

|

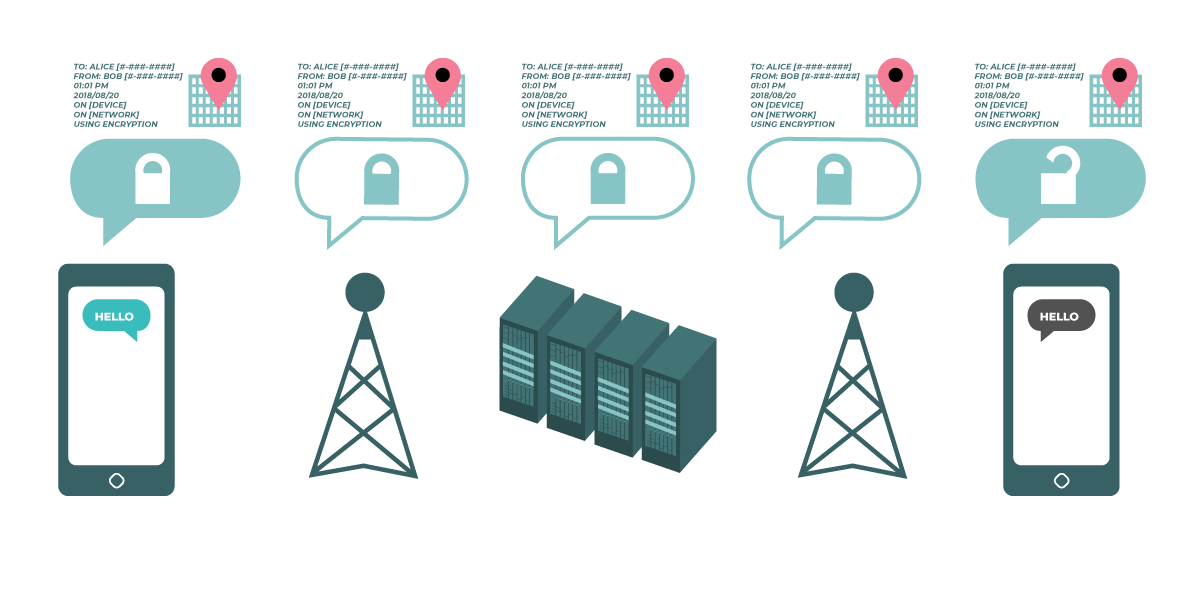

O diagrama mostra a criptografia de ponta a ponta. À esquerda, um celular envia uma mensagem verde, não criptografada: "Olá". Essa mensagem é criptografada e, em seguida, transmitida a uma torre de celular e aos servidores da empresa. No final, o outro celular recebe a mensagem criptografada e a descriptografa para ler "Olá". Ao contrário da criptografia de camada de transporte, os servidores do seu ISP não conseguem descriptografar a mensagem. Somente os pontos de extremidade (os dispositivos originais que enviaram e receberam mensagens criptografadas) podem descriptografar elas. |

A criptografia de ponta a ponta protege as mensagens em trânsito, desde o remetente até o destinatário. Ela garante que as informações sejam transformadas numa mensagem secreta pelo remetente original (a primeira "extremidade") e decodificadas somente pelo destinatário final (a segunda "extremidade"). Ninguém, inclusive os servidores do aplicativo que você está usando, pode "escutar" e espionar sua atividade.

Acessar mensagens criptografadas de ponta a ponta num aplicativo no seu dispositivo significa que a própria empresa do aplicativo não pode lê-las. No entanto, embora um desenvolvedor de aplicativos que usa criptografia de ponta a ponta não possa ver o conteúdo de uma mensagem, ele ainda pode coleta determinados tipos de metadados, como a hora em que uma mensagem é enviada ou seu endereço IP .

Oferecemos guias para o uso de ferramentas de criptografia de ponta a ponta em nosso guia Comunicando com Outros e mais detalhes sobre as especificidades em nosso guia Mergulho Profundo na Criptografia Ponta a Ponta. Também temos guias para o uso de dois aplicativos de bate-papo mais populares que usam criptografia de ponta a ponta, o Signal e o WhatsApp.

Criptografia de Camada de Transporte ou Criptografia de Ponta a Ponta?

As perguntas importantes a serem feitas para decidir se você precisa de criptografia de camada de transporte ou de criptografia de ponta a ponta são: Você confia no aplicativo ou serviço que está usando? Você confia em sua infraestrutura técnica? E quanto às suas políticas de proteção contra solicitações de autoridades policiais?

Se você responder "não" a qualquer uma dessas perguntas, precisará de criptografia de ponta a ponta. Se a resposta for "sim", um serviço que ofereça suporte apenas à criptografia de camada de transporte pode ser suficiente, mas é melhor optar por serviços que ofereçam suporte à criptografia de ponta a ponta sempre que possível.

O que a Criptografia em Trânsito Não Faz

A criptografia não é uma solução definitiva. Mesmo que você esteja enviando mensagens criptografadas, a mensagem será descriptografada pela pessoa com quem você está se comunicando. Se seus pontos finais (os dispositivos que você está usando para se comunicar) forem comprometidos, suas comunicações criptografadas poderão ser comprometidas. Além disso, a pessoa com quem você esteja se comunicando pode fazer capturas de tela ou manter registros (logs) da sua comunicação.

Se você armazena automaticamente copias segurança de conversas criptografadas na nuvem, lembre-se de verificar se as copias também estejam criptografados. Isso garante que suas conversas não sejam criptografadas apenas em trânsito, mas também em repouso.

Se você criptografar os dados em trânsito, isso protegerá o conteúdo das suas comunicações, mas não criptografará os metadados . Por exemplo, você pode usar a criptografia para embaralhar as mensagens entre você e seu amigo, transformando-as em palavras sem sentido, mas isso não as esconde:

- Que você e seu amigo estejam se comunicando.

- Que você está usando criptografia para se comunicar.

- Outros tipos de informações sobre sua comunicação, como o local, os horários e a duração da comunicação.

As pessoas com maiores preocupações em relação à vigilância (como aquelas preocupadas com o monitoramento ativo de suas redes) podem se colocar em risco usando a criptografia somente em horários sensíveis ou para atividades específicas. Por quê? Se você só usa criptografia às vezes, isso pode vincular seus metadados a datas e horários importantes. Ela também pode revelar que você considera essas comunicações especialmente confidenciais. Portanto, use a criptografia o máximo possível, mesmo para atividades rotineiras.

Se você for a única pessoa que usa criptografia numa rede, esses metadados podem ser vistos como suspeitos. É por isso que muitos entusiastas da criptografia incentivam todos a usar ferramentas criptografadas sempre que possível: para normalizar o uso da criptografia para as pessoas que realmente precisam dela.

Resumindo Tudo

Juntos, a criptografia dos dados em trânsito e em repouso oferecerá uma segurança mais abrangente do que usar apenas um ou outro. Ao utilizar vários métodos para defender seus dados, você pode obter um nível mais robusto de proteção. Isso é o que os especialistas em segurança da informação chamam de "defesa em profundidade".

Por exemplo, se você enviar mensagens não criptografadas (não criptografando seus dados em trânsito) de um dispositivo móvel criptografado (criptografando seus dados em repouso), essas mensagens ainda estarão vulneráveis a espionagem e interceptação de rede por parte de governos, provedores de serviços ou adversários tecnicamente qualificados. O registro das mensagens no seu dispositivo móvel, no entanto, estará protegido contra alguém com acesso físico ao seu dispositivo móvel, caso essa pessoa não tenha a senha.

Por outro lado, se você enviar mensagens criptografadas de ponta a ponta (criptografando seus dados em trânsito) num dispositivo não criptografado (não criptografando seus dados em repouso), essas mensagens estarão a salvo de espionagem e escuta na rede. Mas alguém poderá acessar e ler as mensagens se tiver acesso físico ao seu dispositivo móvel.

Com esses exemplos em mente, criptografar seus dados enquanto estiverem em trânsito na rede e enquanto estiverem em repouso no dispositivo é ideal para se proteger de uma variedade maior de riscos potenciais.

Para saber mais sobre como usar a criptografia, continue em nosso guia Conceitos-Chave da Criptografia.