Что мне нужно знать о шифровании?

Последнее обновление: November 24, 2018

Возможно, вы уже слышали термин «шифрование » - в разном контексте и в связке с другими словами. В целом шифрование - это математический процесс преобразования сообщения в вид, нечитаемый для всех, кроме того человека или устройства, у которого имеется ключ для «расшифровки» этого сообщения обратно в читаемый вид.

На протяжении тысячелетий люди использовали шифрование для обмена сообщениями, которые (как они надеялись) невозможно прочитать постороннему. В настоящее время у нас есть компьютеры, способные осуществлять шифрование информации за нас. Технология цифрового шифрования ушла далеко за рамки тайной переписки. Сейчас мы можем использовать данную технологию для более сложных целей, например для проверки подлинности авторства сообщения.

Шифрование является лучшей имеющейся в наличии технологией, для защиты данных от злоумышленников, правительств, поставщиков услуг. На текущий момент оно достигло такого уровня развития, что при корректном использовании его практически невозможно взломать.

В данном руководстве мы рассмотрим две главные области применения шифрования: шифрование данных, хранящихся на различных носителях, и шифрование информации, находящейся в процессе передачи.

Шифрование данных, хранящихся на различных носителях

«Хранящиеся» данные находятся, например, в памяти мобильного телефона, на жёстком диске ноутбука, сервера или на внешнем жёстком диске. Говоря, что данные «хранятся», мы имеем в виду, что они не передаются из одного места в другое.

Одной из форм использования шифрования для защиты «хранящихся» данных является полное шифрование диска (иногда называемое также «шифрованием устройства»). Включив полное шифрование диска, вы зашифруете всю хранящуюся на нём информацию и защитите её паролем или другим способом аутентификации. На мобильном устройстве или ноутбуке это будет выглядеть как обычный экран блокировки, запрашивающий пароль , парольную фразу или отпечаток пальца. Однако обычная блокировка устройства (т.е. требование ввести пароль для «разблокировки» устройства) далеко не всегда означает, что включено полное шифрование диска.

|

| И смартфон, и ноутбук имеют свои защищённые паролем экраны блокировки. |

Проверьте, как именно ваша операционная система осуществляет полное шифрование диска. Одни операционные системы используют полное шифрование диска по умолчанию, другие нет. А это значит, что кто-то сможет получить доступ к данным на вашем мобильном устройстве, просто взломав блокировку и даже не утруждаясь необходимостью взлома ключа шифрования, т.к. само устройство не было зашифровано. Некоторые системы до сих пор хранят обычный текст в незашифрованном виде в ОЗУ, даже при использовании полного шифрования диска. ОЗУ – это временное хранилище, что означает, что через некоторое время после отключения устройства обычно эту память уже нельзя прочитать. Однако опытный злоумышленник может попытаться произвести атаку методом холодной перезагрузки и завладеть содержимым ОЗУ.

Полное шифрование диска может защитить ваше устройство от злоумышленников, получивших физический доступ к устройству. Это очень поможет при желании защитить данные от соседей по комнате, сотрудников или работодателей, должностных лиц, членов семьи, партнёров, полиции, или прочих представителей правоохранительных органов. Также это будет служить защитой данных при краже устройства или его потере, например, если вы забудете устройство в автобусе или ресторане.

Существуют и другие способы шифрования данных, хранящихся на носителе. Одним из них является «шифрование файлов», с помощью которого можно зашифровать отдельные файлы на компьютере или другом устройстве хранения данных. Ещё один способ – «шифрование диска». С его помощью можно зашифровать данные, записанные на логическом разделе жёсткого диска.

Вы можете комбинировать различные способы шифрования данных, находящихся на устройствах хранения данных. Например, вы хотите защитить конфиденциальную информацию в ваших медицинских документах. Вы можете использовать шифрование файла, чтобы отдельно зашифровать файл, хранящийся на вашем устройстве, а затем использовать шифрование диска, зашифровав логический раздел вашего жёсткого диска, где и хранится тот файл с конфиденциальной медицинской информацией. И наконец вы можете включить полное шифрование диска вашего устройства, и все данные – включая медицинскую информацию вместе с прочими файлами на диске, – и даже файлы операционной системы будут зашифрованы.

Проект «Самозащита от слежки» имеет пару руководств по шифрованию ваших устройств. И хотя в сети (и на нашем сайте) вы можете найти подробные инструкции по шифрованию данных, хранящихся на запоминающих устройствах, имейте в виду, что средства шифрования быстро меняются (обновляются) и эти инструкции могут очень скоро стать неактуальны.

Шифрование информации, находящейся в процессе передачи

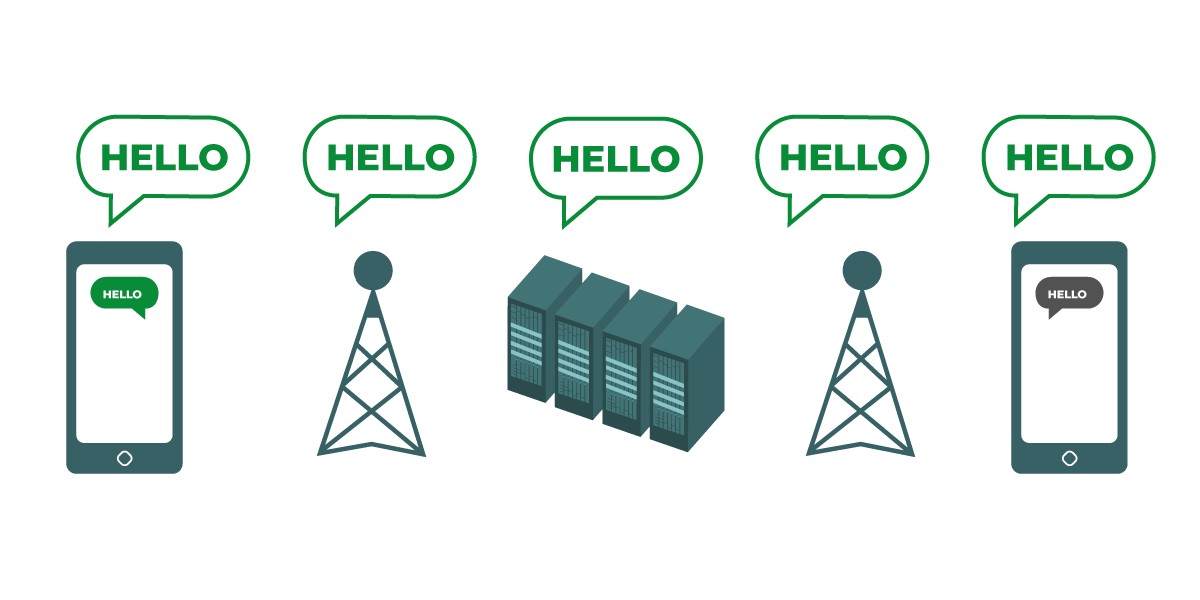

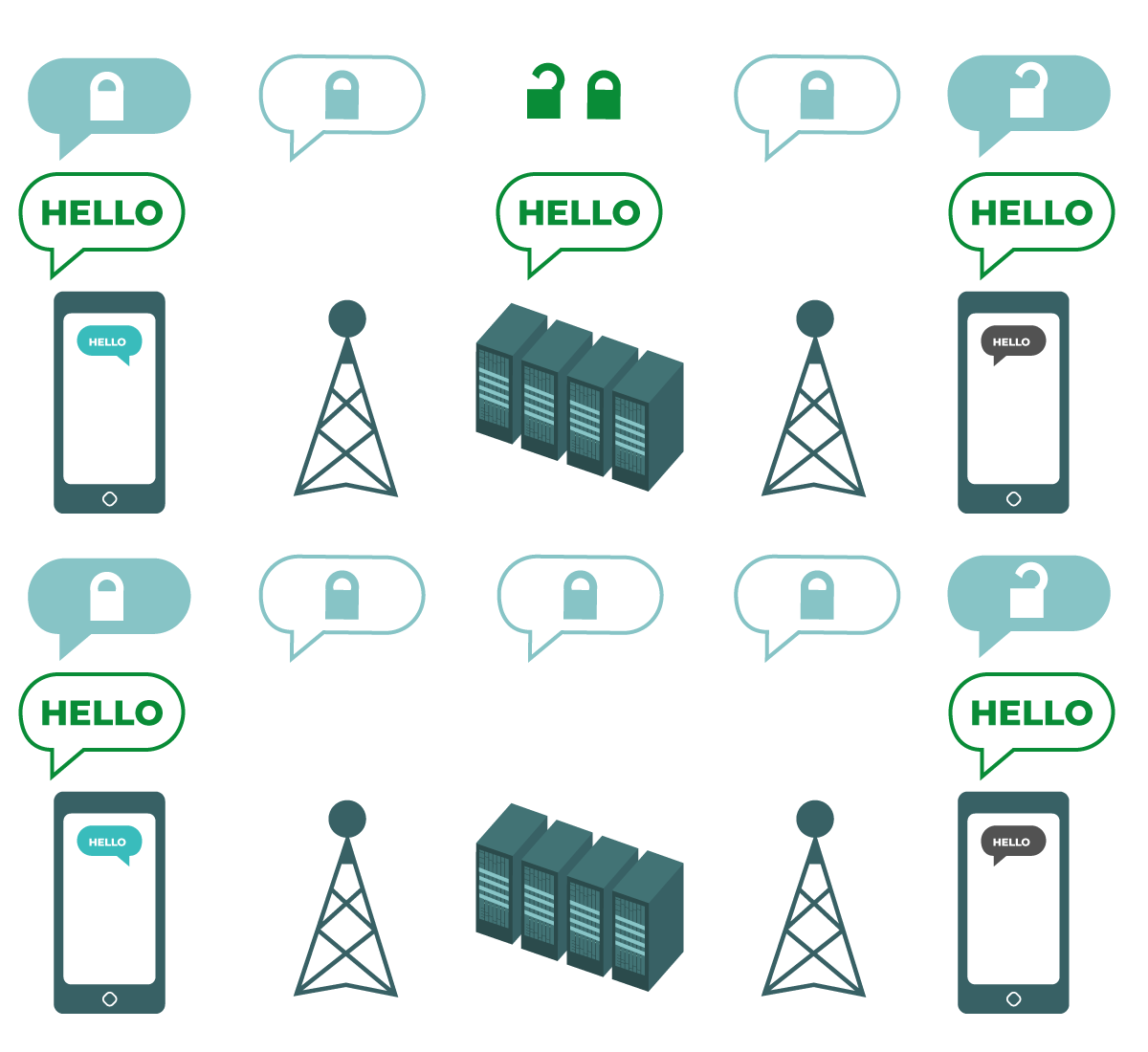

|

| На изображении показано движение незашифрованных данных. Зачастую именно такие настройки по умолчанию используются интернет-провайдерами. В левой части рисунка смартфон отправляет зелёное незашифрованное сообщение на смартфон, находящийся в правой части. По пути следования вышки сотовой связи передают сообщение на сервера компании, а затем снова на другие вышки сотовой связи. И все они могут видеть незашифрованное сообщение «Hello». Все компьютеры и сети, передающие незашифрованное сообщение, способны видеть его содержание. И в конце концов другой смартфон получает это незашифрованное сообщение «Hello». |

Передающиеся данные - это информация, которая перемещается по сети из одного места в другое. Например, когда вы отправляете сообщение в мессенджере, это сообщение отправляется с вашего телефона на сервер компании (владельца мессенджера), а затем на устройство получателя сообщения. Другим примером будет просмотр сайта: когда вы заходите на какой-либо сайт, данные с серверов этого сайта направляются браузеру вашего устройства.

Некоторые популярные приложения предлагают настройки, которые якобы защищают сообщения (например, исчезающие сообщения). Однако то, что общение (чат или обмен сообщениями) может казаться безопасным, не означает что оно на самом деле является защищённым. Компьютеры, передающие ваше сообщение, могут иметь доступ к его содержимому.

Важно удостовериться в том, что общение между вами и вашим собеседником зашифровано. Более того, нужно знать каким именно образом оно зашифровано: с помощью шифрования транспортного уровня или сквозного шифрования.

Существует два способа шифрования данных при их передаче: шифрование транспортного уровня и сквозное шифрование . Важным фактором при решении, каким именно сервисом пользоваться, может стать поддерживаемый тип шифрования. Приведённые ниже примеры проиллюстрируют разницу между шифрованием транспортного уровня и сквозным.

Шифрование транспортного уровня

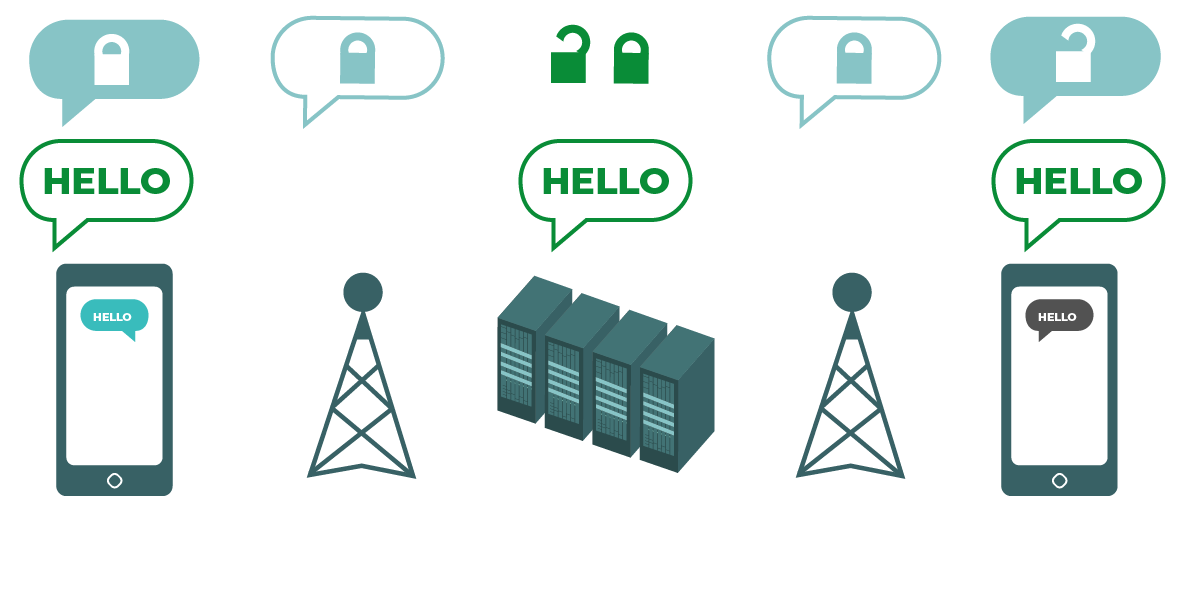

|

| На изображении показано движение данных, зашифрованных с помощью шифрования транспортного уровня. В левой части смартфон отправляет зелёное незашифрованное сообщение «Hello». Это сообщение шифруется и передаётся на вышку сотовой связи. По пути следования сервера компании могут расшифровать сообщение, снова его зашифровать и передать дальше на следующую вышку сотовой связи. В конце другой смартфон получает это зашифрованное сообщение, расшифровывает его и позволяет прочитать «Hello». |

Шифрование (или безопасность) транспортного уровня (Transport Layer Security - TLS), осуществляет защиту сообщений при их передвижении с вашего устройства на сервера мессенджера, а затем с этих серверов на устройство вашего собеседника. Посередине (между вашим устройством и устройством вашего собеседника) находится поставщик услуг обмена сообщениями, вебсайт, который вы просматриваете, или приложение, которым вы пользуетесь. И каждый из них может просматривать ваши незашифрованные сообщения. В связи с тем, что ваши сообщения могут просматриваться серверами поставщика услуг (а зачастую и храниться на них), конфиденциальность сообщений будет под угрозой из-за возможных запросов правоохранительных органов или утечки данных при взломе этих серверов.

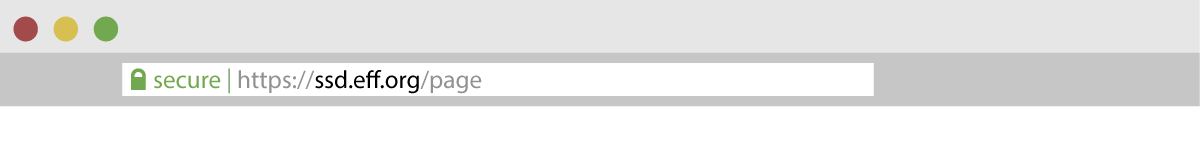

Пример шифрования транспортного уровня: HTTPS

Замечали ли вы значок с изображением зелёного замка и «https://» перед адресом ssd.eff.org в адресной строке браузера? Протокол HTTPS – пример шифрования транспортного уровня, с которым мы сталкиваемся в сети достаточно часто и который обеспечивает существенно больший уровень безопасности по сравнению с незашифрованным протоколом HTTP. Почему? Потому что сервера сайта, использующего HTTPS, видят то, что вы вводите на этом сайте (например, сообщения, поисковые запросы, номера кредитных карт, логины). Однако эта информация остаётся недоступной для тех, кто попытается перехватить эту информацию в сети.

Если кто-либо шпионит в сети и попытается узнать, какие страницы сайта вы посещаете, протокол соединения HTTP не обеспечит защиты. А вот HTTPS сохранит в тайне, на какие конкретные страницы сайта вы заходили – все, что в адресе будет указываться после знака «/». Например, при использовании HTTPS, открывая страницу https://ssd.eff.org/en/module/what-encryption, злоумышленник сможет увидеть только https://ssd.eff.org.

В настоящее время уже около половины ресурсов в сети используют HTTPS на всех страничках. Это связано с тем, что в HTTP отсутствует какая-либо значимая защита, а HTTPS безопасен по умолчанию. Сайты, использующие HTTP, уязвимы для перехвата, внедрения контента, кражи файлов куки , логина и пароля, подвержены целевой цензуре и множеству других проблем безопасности.

Мы рекомендуем использовать расширение браузера от EFF под названием HTTPS Everywhere. Расширение позволит автоматически переключаться на HTTPS-версии сайтов (использующих этот протокол) и обеспечит наибольшую степень защиты.

Использование сервисом протокола HTTPS ещё не означает защиту конфиденциальности его пользователей, заходящих на сайт сервиса. Например, сайт, защищённый протоколом HTTPS, всё равно может использовать шпионящие куки-файлы или содержать вредоносные приложения.

Пример шифрования транспортного уровня: виртуальная частная сеть (VPN)

Виртуальная частная сеть (VPN ) является другим примером шифрования транспортного уровня. Без VPN ваш трафик идёт с использованием соединения вашего интернет-провайдера. При использовании VPN ваш трафик также использует соединение с интернет-провайдером, но при этом трафик будет зашифрован по пути от вас до поставщика услуги VPN. И если кто-либо шпионит за вашей локальной сетью и пытается узнать, на какие сайты вы заходите, то он лишь увидит, что вы подсоединились к VPN. Информация о том, на какие сайты вы заходите, в итоге будет недоступна для этого злоумышленника. Ваш интернет-провайдер может определить, каким именно ресурсом VPN вы пользуетесь.

Несмотря на то, что VPN спрячет информацию о вашем трафике от вашего интернет-провайдера, эта информация будет в полной мере доступна самому поставщику VPN. Этот поставщик будет иметь возможность просматривать ваш трафик, хранить и даже изменять его. По сути, использование VPN просто перенесёт всю полноту вашего доверия от интернет-провайдера к поставщику услуги VPN. Следовательно, вы должны быть уверены в надёжности вашего поставщика VPN.

Дальнейшие рекомендации по выбору подходящего VPN вы найдёте в соответствующем руководстве SSD.

Сквозное шифрование

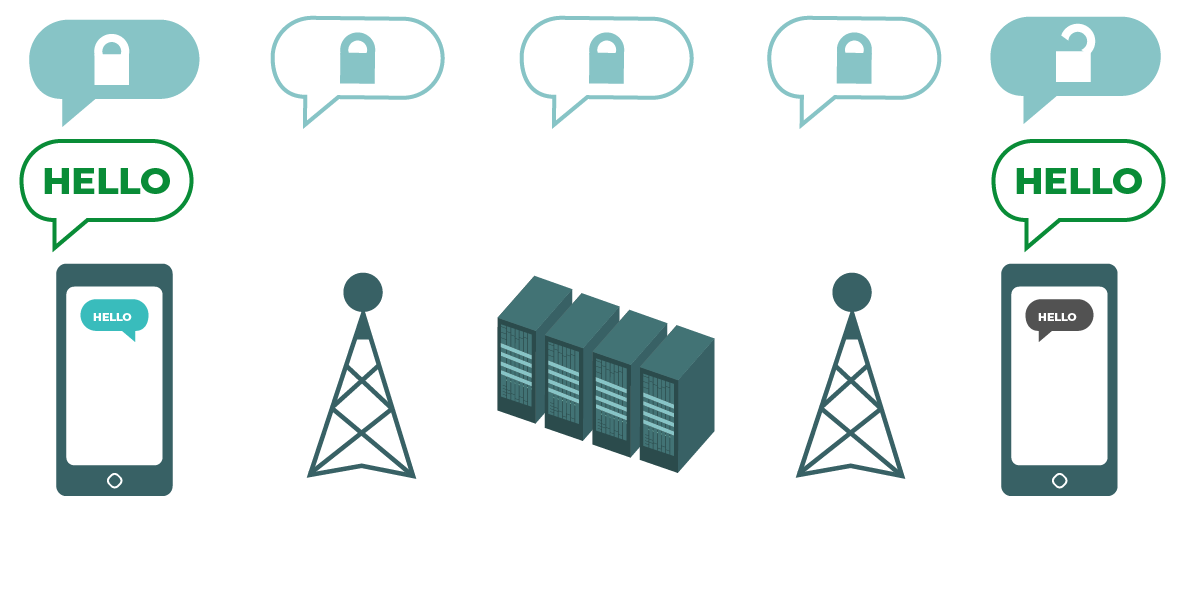

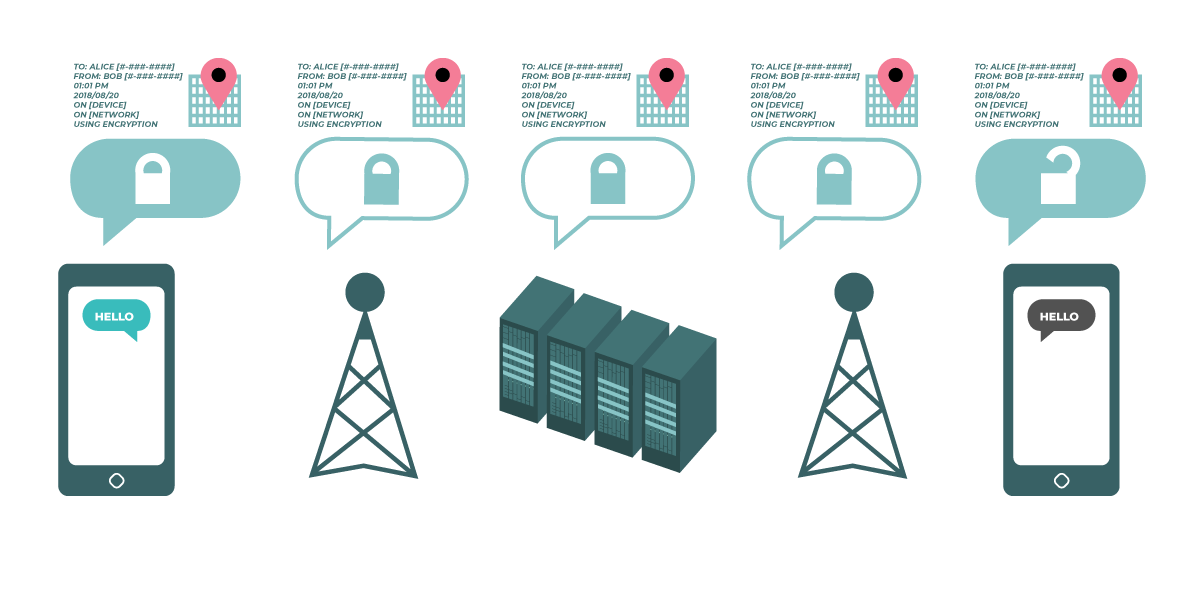

|

| На изображении показан принцип работы сквозного шифрования. В левой части смартфон отправляет зелёное незашифрованное сообщение «Hello». Это сообщение шифруется и передаётся на вышку сотовой связи и на сервера компании. На другом конце смартфон собеседника получает это зашифрованное сообщение, расшифровывает его и позволяет прочитать «Hello». В отличие от шифрования транспортного уровня, в данном случае сервера вашего интернет-провайдера не смогут расшифровать это сообщение. Ключи для расшифровки сообщения имеются только на конечных устройствах (первоначальном устройстве, с которого сообщение было отправлено, и на устройстве получателя). |

Сквозное шифрование обеспечивает безопасность и конфиденциальность на всем пути сообщения от отправителя до получателя. Оно обеспечивает превращение информации в тайное послание от первоначального отправителя и возможность его расшифровки исключительно конечным получателем. Никто, включая используемое приложение, не сможет «подсмотреть» содержимое сообщения.

Использование сквозного шифрования в мессенджере на вашем устройстве означает, что сам разработчик мессенджера не сможет получить доступ к содержимому сообщений. Это является ключевой характеристикой хорошего шифрования – даже люди, создавшие и внедрившие это шифрование, не смогут его взломать.

Проект «Самозащита от слежки» предлагает изучить инструкцию по использованию средств сквозного шифрования в руководстве по общению в сети.

Шифрования транспортного уровня или сквозное шифрование?

Для того чтобы решить, какой тип шифрования подойдёт вам (шифрование транспортного уровня или сквозное шифрование), необходимо задать себе некоторые вопросы. Доверяете ли вы используемому приложению или сервису? Доверяете ли вы его технической инфраструктуре? Надёжна ли его политика в отношении защиты от запросов правоохранительных органов?

Для того чтобы решить, какой тип шифрования подойдёт вам (шифрование транспортного уровня или сквозное шифрование), необходимо задать себе некоторые вопросы. Доверяете ли вы используемому приложению или сервису? Доверяете ли вы его технической инфраструктуре? Надёжна ли его политика в отношении защиты от запросов правоохранительных органов?

Если вы ответите «нет» на один из этих вопросов, то вам необходимо сквозное шифрование. Если ответы на вопросы будут положительными, то вам подойдёт и сервис, поддерживающий шифрование транспортного уровня. Однако в любом случае лучше по возможности пользоваться сервисами, поддерживающими сквозное шифрование.

Мы создали анимацию, демонстрирующую работу сквозного шифрования и шифрования транспортного уровня при передаче данных. Слева представлен чат, использующий сквозное шифрование (протокол шифрования мгновенный сообщений OTR , или Off-the-Record). Справа – чат, использующий шифрование транспортного уровня (с помощью использования HTTPS сайтом Google Hangouts).

На GIF-анимации первый пользователь печатает сообщение в окне чата Google Hangouts:

«Hi! This is not end-to-end encrypted. Google can see our conversation.» (Привет! Это сообщение не использует сквозное шифрование. Google может читать наши сообщения.)

У этого пользователя также открыто и окно чата Off-the-Record (OTR), и он включает режим «private conversation» (защищённая переписка). В окне чата OTR сопроводительный текст гласит:

«Attempting to start a private conversation with [gmail account]. Private conversation with [gmail account] has started. However, their identity has not been verified.» (Попытка начала защищённого диалога с [аккаунт gmail]. Защищённый диалог с [аккаунт gmail] начат. Однако идентичность собеседника не подтверждена.)

Одновременно с этим в окне чата Google Hangouts текст шифруется и заменяется на тарабарщину, что означает использование пользователями протокола OTR со сквозным шифрованием. Каждое сообщение, переданное с помощью окна чата OTR, также отображается и в окне чата Google Hangouts, однако в виде, не позволяющем понять содержимое сообщения. Первый пользователь пишет:

«Now conversation is end-to-end encrypted. Google can see that we`re chatting, but is unable to read what we`re actually saying.» (Теперь наша беседа защищена сквозным шифрованием. Google может видеть, что мы общаемся, но не сможет узнать, о чем именно.)

Другой пользователь печатает сообщение в OTR клиенте:

«It looks like gibberish to anyone else.» (Для любого другого пользователя это сообщение выглядит как полный бред.)

Первый пользователь пишет:

«Yup, it looks like nonsense.» (Ага, выглядит бессмысленно.)

Другой пользователь отправляет смайлик.

На что не способно шифрование при передаче данных

Шифрование не является панацеей. Даже если вы отправляете зашифрованное послание, оно будет расшифровано вашим собеседником. Если устройства, которыми вы пользуетесь при общении, окажутся скомпрометированными, то и ваша шифрованная переписка может также оказаться под угрозой. Кроме этого, ваш собеседник может делать снимки экрана или хранить историю переписки.

Если вы автоматически сохраняете резервные копии зашифрованных переписок «в облаке» (на других компьютерах), имейте в виду, что эти копии также должны быть зашифрованы. Это означает, что текст вашей переписки зашифрован не только при передаче данных, но и при хранении на жёстком диске.

При шифрованной передаче данных будет защищено только содержимое вашего общения, метаданные зашифрованы не будут. Например, вы можете зашифровать общение с другом, но это шифрование не сможет скрыть

- тот факт, что вы общаетесь друг с другом;

- то, что вы используете шифрование при этом общении;

- другие виды информации, относящейся к вашему общению (местоположение, время и продолжительность общения).

Люди, серьёзно озабоченные возможностью слежки за ними (например, беспокоящиеся о том, что за их сетевым общением активно наблюдают), могут поставить себя под удар, лишь используя шифрование во время проведения каких-либо особых акций (политического противостояния, протестов). Почему? Если вы используете шифрование лишь время от времени, то можете неосознанно привязать ваши метаданные к заметным датам и к определённому времени. Таким образом, использовать шифрование необходимо как можно чаще, даже при обычной деятельности.

Кроме того, если вы являетесь единственным человеком, использующим шифрование в сети, эти метаданные могут показаться подозрительными. Поэтому каждому рекомендуется по возможности всегда использовать инструменты шифрования и сделать привычкой использование шифрования людьми, которые действительно в нём нуждаются.

И всё вместе

Совместное использование шифрования как передачи данных, так и их хранения на диске обеспечит наибольший уровень защиты, нежели использование какого-либо одного из этих видов шифрования. Эксперты по безопасности называют такой способ «глубокой защитой». Используя несколько способов защиты данных, вы можете достигнуть максимального уровня безопасности.

Совместное использование шифрования как передачи данных, так и их хранения на диске обеспечит наибольший уровень защиты, нежели использование какого-либо одного из этих видов шифрования. Эксперты по безопасности называют такой способ «глубокой защитой». Используя несколько способов защиты данных, вы можете достигнуть максимального уровня безопасности.

Например, если вы отсылаете незашифрованные сообщения (не шифруете передающиеся данные) с зашифрованного мобильного устройства (которое шифрует все хранящиеся данные), эти сообщения будут уязвимы для перехвата со стороны правительств, поставщиков услуг или технически подкованных злоумышленников. А сообщения, записанные на мобильном устройстве, напротив будут защищены от злоумышленников, имеющих физический доступ к устройству, но не знающих пароля.

И наоборот, если вы отправляете сообщение с использованием сквозного шифрования (шифруя передающиеся данные) на устройство, не использующее шифрование (не шифрующее хранящиеся на нём данные), эти сообщения будут недоступны для шпионов в сети. Однако если кто-либо получит физический доступ к этому мобильному устройству, то он получит доступ к сообщению и сможет его прочитать.

Учитывая приведённые примеры, идеальным способом защиты от широкого круга угроз станет шифрование данных, как хранящихся на устройстве, так и передаваемых в сети.

Для получения более подробной информации по использованию шифрования обратитесь к нашему руководству «Ключевые концепции шифрования».