¿Qué debo saber sobre el cifrado?

Última actualización: January 01, 2025

Tal vez hayas oído utilizar la palabra "cifrado ", pero en tantos contextos diferentes que resulta confusa. Puede que la hayas visto referida a cualquier cosa, desde proteger tu portátil, la seguridad de una aplicación de chat o proteger tus compras en Internet. Independientemente de cuándo se utilice, cuando hablamos de cifrado nos referimos a lo mismo: el proceso matemático de hacer que un mensaje sea ilegible excepto para una persona que tenga la "clave " para "descifrarlo". A partir de ahí, la cosa se complica.

La gente ha utilizado el cifrado para enviarse mensajes que (con suerte) no pudieran ser leídos por nadie más que el destinatario previsto. Hoy en día, disponemos de ordenadores capaces de realizar el cifrado por nosotros. La tecnología de cifrado digital se ha expandido más allá de los simples mensajes secretos, y hoy en día puedes utilizar el cifrado para fines más elaborados, como no sólo ocultar el contenido de los mensajes de miradas indiscretas, sino también verificar el autor de esos mensajes.

El cifrado es la mejor tecnología que tenemos para proteger la información de malos actores, gobiernos y proveedores de servicios. Cuando se utiliza correctamente, es prácticamente imposible de romper.

En esta guía, veremos dos formas principales de aplicar el cifrado: para codificar los datos en reposo y los datos en tránsito.

Cifrar datos en reposo

Los datos "en reposo" son los que están almacenados en algún lugar, como un dispositivo móvil, un ordenador portátil, un servidor o un disco duro externo. Cuando los datos están en reposo, no se mueven de un lugar a otro.

Un ejemplo de una forma de cifrado que protege los datos en reposo es el cifrado de "disco completo" (también llamada a veces "cifrado de dispositivo"). Al activar el cifrado de disco completo se cifra toda la información almacenada en un dispositivo y se protege la información con una frase de contraseña u otro método de autenticación. En un dispositivo móvil u ordenador portátil, esto suele parecerse a una pantalla de bloqueo del dispositivo, que requiere un código de acceso, una frase de contraseña o la huella del pulgar. Sin embargo, bloquear tu dispositivo (es decir, requerir una contraseña para "desbloquearlo") no siempre significa que esté activado el cifrado de disco completo.

|

|

|

Un teléfono inteligente y un ordenador portátil tienen cada uno una pantalla de "bloqueo" protegida por contraseña. |

Asegúrate de comprobar cómo habilita y gestiona tu sistema operativo el cifrado de disco completo. Algunos sistemas operativos tienen activada por defecto el cifrado total del disco, pero otros no. Eso significa que alguien podría acceder a los datos de tu dispositivo saltándose el bloqueo de este y accediendo directamente al disco duro, sin necesidad de descifrar la clave de cifrado, ya que el propio dispositivo no está cifrado. Algunos sistemas almacenan texto plano sin cifrar en la RAM, incluso cuando utilizas el cifrado de disco completo. La RAM es un almacenamiento temporal, lo que significa que una vez apagado el dispositivo, normalmente no se puede leer la memoria, pero un adversario sofisticado podría intentar un ataque de arranque en frío y posiblemente recuperar el contenido de la RAM.

El cifrado de disco completo puede proteger tus dispositivos de personas que tengan acceso físico a ellos. Esto es útil si quieres proteger tus datos de compañeros de piso, compañeros de trabajo o empleadores, funcionarios escolares, familiares, parejas, agentes de policía u otros funcionarios encargados de hacer cumplir la ley. También protege los datos de tus dispositivos si te los roban o los pierdes, como si te dejas accidentalmente el teléfono en un autobús o en un restaurante.

Hay otras formas de cifrar los datos en reposo. Una opción, conocida como "cifrado de archivos", encripta sólo los archivos individuales de un ordenador u otro dispositivo de almacenamiento. Otra opción es la "cifrado de unidad" (también conocida como "cifrado de disco"), que encripta todos los datos de un área de almacenamiento específica de un dispositivo.

Puedes utilizar estos distintos tipos de cifrado en reposo de forma combinada. Por ejemplo, supongamos que quieres proteger la información sensible de tus documentos médicos. Puedes utilizar el cifrado de archivos para cifrar un archivo médico individual almacenado en tu dispositivo. A continuación, puedes utilizar el cifrado de unidades para cifrar la parte de tu dispositivo en la que está almacenada esta información médica. Por último, si has activado el cifrado de disco completo en tu dispositivo, todo -tanto la información médica como cualquier otro archivo de la unidad, incluidos los archivos del sistema operativo del ordenador- estará encriptado. Por tanto, aunque alguien averiguara la contraseña de inicio de sesión de tu ordenador, necesitaría conocer también la contraseña que utilizaste para cifrar el archivo con tu información médica antes de poder acceder a él.

Consulta nuestras guías para activar el cifrado de disco completo en tu ordenador y en tu iPhone o Android.

Cifrar datos en tránsito

|

|

|

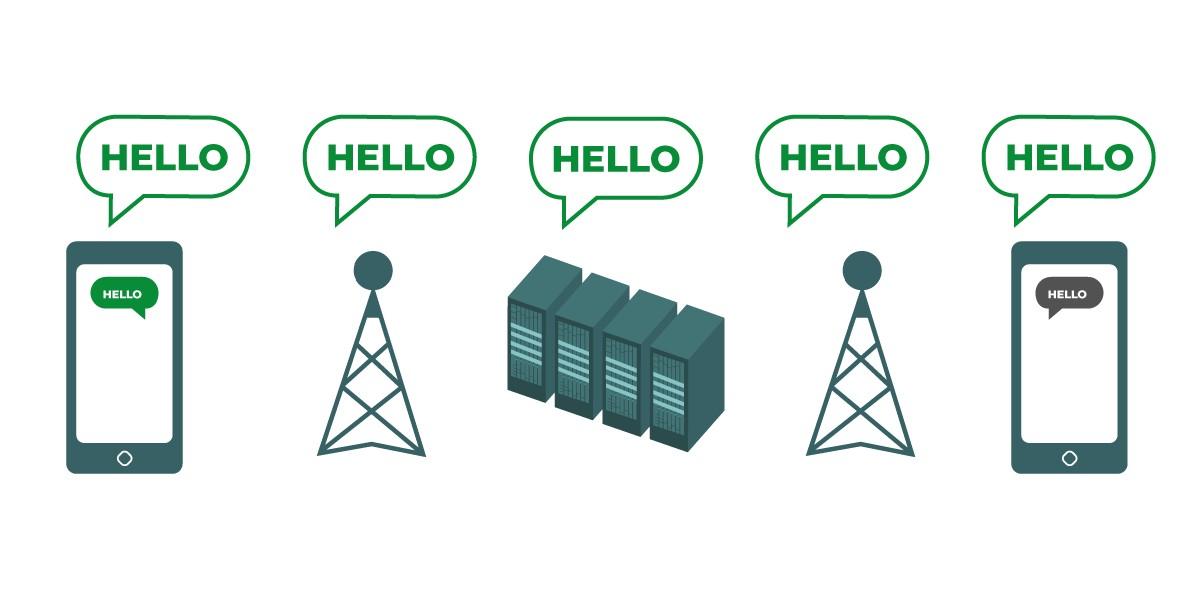

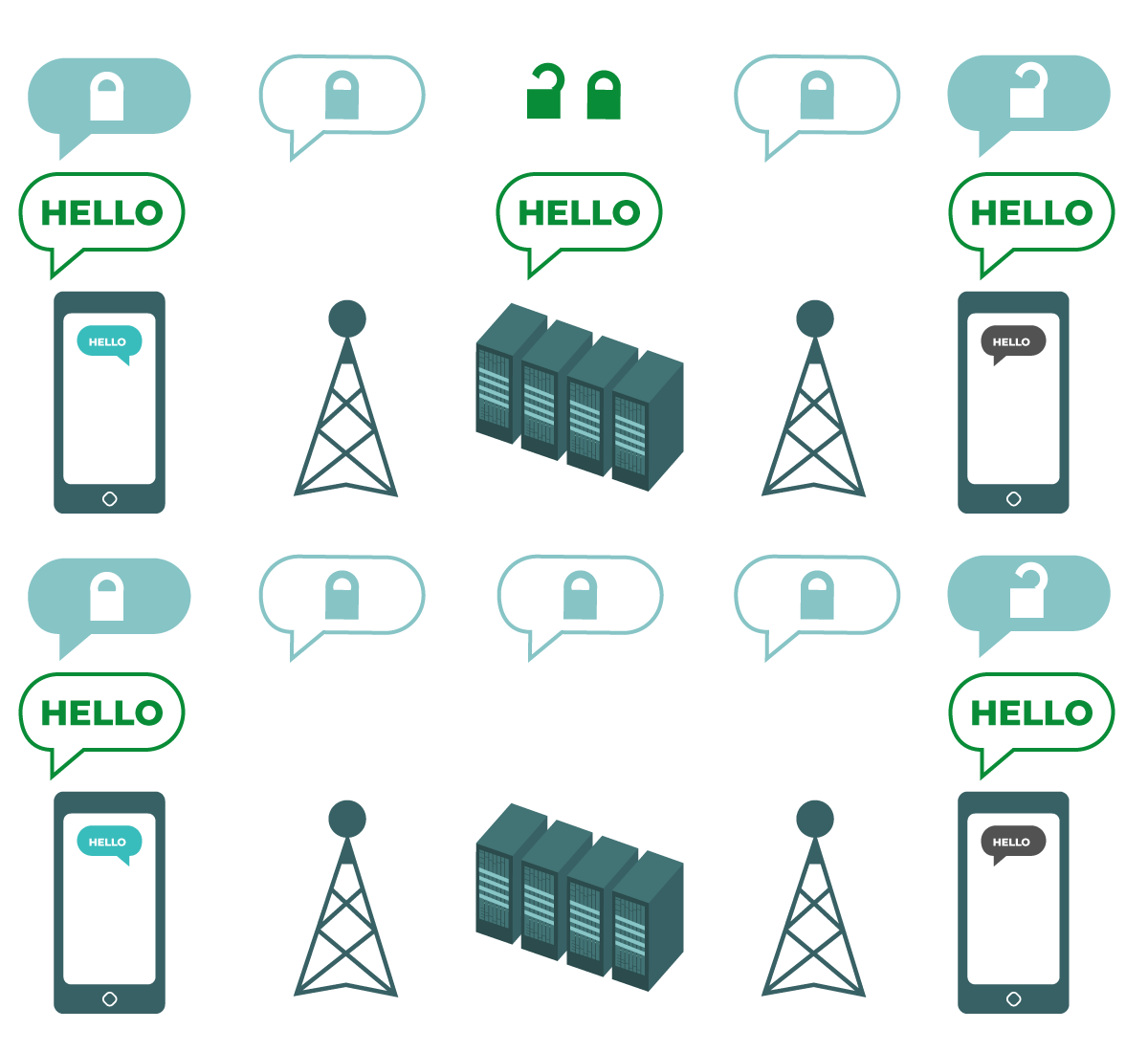

El diagrama muestra datos sin cifrar en tránsito. A la izquierda, un smartphone envía un mensaje verde sin cifrar a otro smartphone situado en el extremo derecho. Por el camino, una torre de telefonía móvil transmite el mensaje a los servidores de la empresa y luego a otra torre de telefonía móvil, que pueden ver el mensaje "Hola" sin cifrar. Todos los ordenadores y redes que pasan el mensaje sin cifrar pueden ver el mensaje. Al final, el otro smartphone recibe el mensaje "Hola" sin cifrar. |

Los datos "en tránsito" son información que se desplaza por una red de un lugar a otro. Por ejemplo, cuando envías un mensaje en una aplicación de mensajería, el mensaje se mueve desde tu dispositivo, a los servidores de la empresa de la aplicación, y luego al dispositivo de tu destinatario. Otro ejemplo es la navegación web: cuando entras en un sitio web, los datos de esa página viajan desde los servidores del sitio web hasta tu navegador.

Algunas aplicaciones populares ofrecen funciones que parecen proteger los mensajes, como la desaparición de mensajes. Sin embargo, dependiendo de tu plan de seguridad, los mensajes que desaparecen pueden no proporcionar las propiedades de seguridad que necesitas. Que una comunicación (como un chat o un mensaje) pueda parecer segura, no significa que lo sea. Los ordenadores que transmitan tu mensaje pueden ser capaces de mirar el contenido del mismo.

Hay dos formas de cifrar los datos en tránsito: el cifrado de la capa de transporte y el cifrado de extremo a extremo. El tipo de cifrado que admite un proveedor de servicios puede ser un factor importante a la hora de decidir qué servicios son adecuados para ti. Es importante saber si las conversaciones se cifran mediante el cifrado de la capa de transporte o el cifrado de extremo a extremo.

Cifrado en la capa de transporte

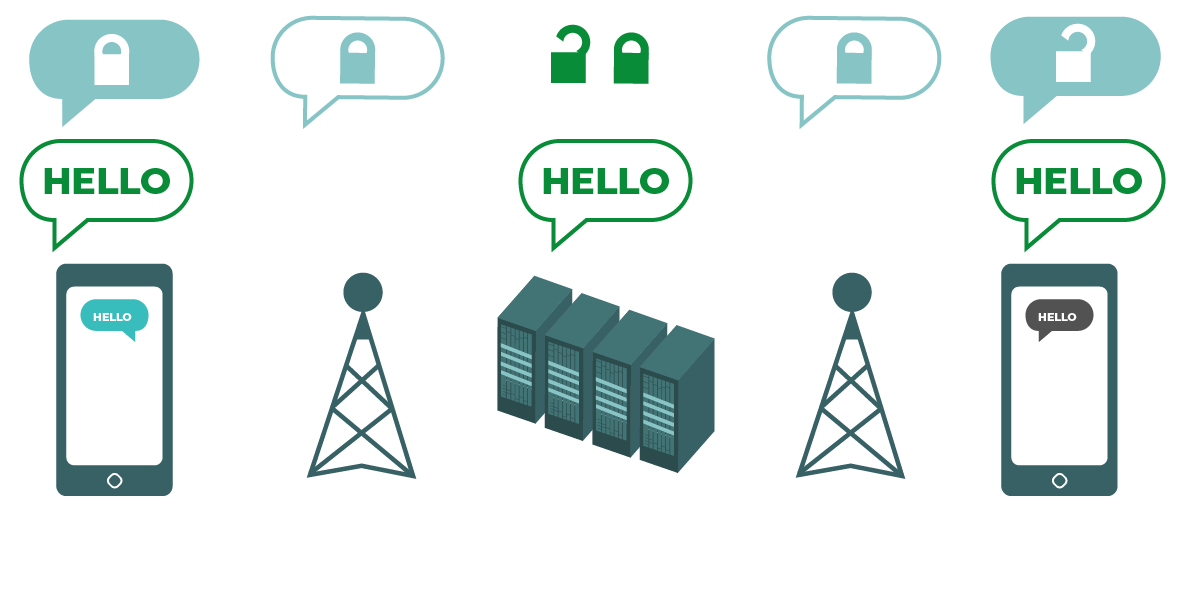

|

|

|

El diagrama muestra el cifrado de la capa de transporte. A la izquierda, un smartphone envía un mensaje verde sin cifrar: "Hola". Ese mensaje se encripta y luego se transmite a una torre de telefonía móvil. En el centro, los servidores de la empresa son capaces de descifrar el mensaje, volver a cifrarlo y enviarlo a la siguiente torre de telefonía móvil. Al final, el otro smartphone recibe el mensaje cifrado y lo descifra para que diga "Hola". |

El cifrado de la capa de transporte, implementada normalmente mediante el protocolo conocido como seguridad de la capa de transporte (TLS), protege los mensajes cuando viajan desde tu dispositivo a los servidores de la aplicación, y luego desde los servidores de la aplicación al dispositivo de tu destinatario. En el medio, tu proveedor de servicios de mensajería -o el sitio web por el que navegas, o la aplicación que utilizas- puede ver copias no cifradas de tus mensajes. Dado que tus mensajes pueden ser vistos por los servidores de la empresa (y a menudo se almacenan en ellos), pueden ser vulnerables a las solicitudes de las fuerzas de seguridad o a filtraciones si los servidores de la empresa se ven comprometidos.

Ejemplo de cifrado de la capa de transporte: HTTPS

Si inspeccionas la barra de URL en tu navegador, puede que veas un icono de candado, o un icono de menú que puedes pulsar para obtener un desplegable que muestra un candado con un mensaje como "Conexión segura". Esto significa que el sitio web utiliza HTTPS , un ejemplo de cifrado de la capa de transporte que encontramos con frecuencia en la web. Proporciona más seguridad que el HTTP sin cifrar.

¿Por qué?

Los servidores de un sitio web HTTPS pueden ver los datos que introduces mientras estás en su sitio (por ejemplo, mensajes, búsquedas, números de tarjeta de crédito e inicios de sesión), pero esta información es ilegible para los fisgones de la red.

Si alguien espía la red e intenta ver qué sitios web visitan los usuarios, una conexión HTTP no ofrece ninguna protección. En cambio, una conexión HTTPS oculta a qué página concreta de un sitio web navegas, es decir, todo lo que hay "después de la barra". Por ejemplo, si utilizas HTTPS para conectarte a "https://ssd.eff.org/en/module/what-encryption", un fisgón sólo podrá ver "https://ssd.eff.org".

Si estás mirando la URL de tu navegador y te preguntas por qué no ves HTTPS o HTTP, es porque HTTPS es tan común hoy en día, que muchos navegadores ya ni siquiera muestran la URL completa por defecto.

Que un servicio utilice HTTPS no significa que proteja totalmente la privacidad de los usuarios que visitan su sitio web. Por ejemplo, un sitio protegido por HTTPS puede seguir utilizando cookies de seguimiento o alojar malware .

Ejemplo de cifrado de la capa de transporte: VPN

Una Red Privada Virtual (VPN) es otro ejemplo de cifrado de la capa de transporte. Sin una VPN, tu tráfico viaja a través de la conexión de tu proveedor de servicios de Internet (ISP). Con una VPN, tu tráfico sigue viajando a través de la conexión de tu ISP, pero está encriptado en entre tú y tu proveedor de VPN. Si alguien espía tu red local e intenta ver qué sitios web visitas, podrá ver que estás conectado a una VPN y quién es ese proveedor de VPN, pero no verá qué sitios web visitas.

Aunque el uso de una VPN oculta tu tráfico a tu ISP, también expone todo tu tráfico al propio proveedor de VPN. El proveedor de VPN podrá ver, almacenar y modificar tu tráfico. Utilizar una VPN básicamente traslada tu confianza de tu proveedor de Internet a la VPN, por lo que es importante que te asegures de que confías en tu proveedor de VPN para proteger tus datos.

Para más consejos sobre cómo elegir una VPN adecuada para ti, lee nuestra guía sobre VPN.

Cifrado de extremo a extremo

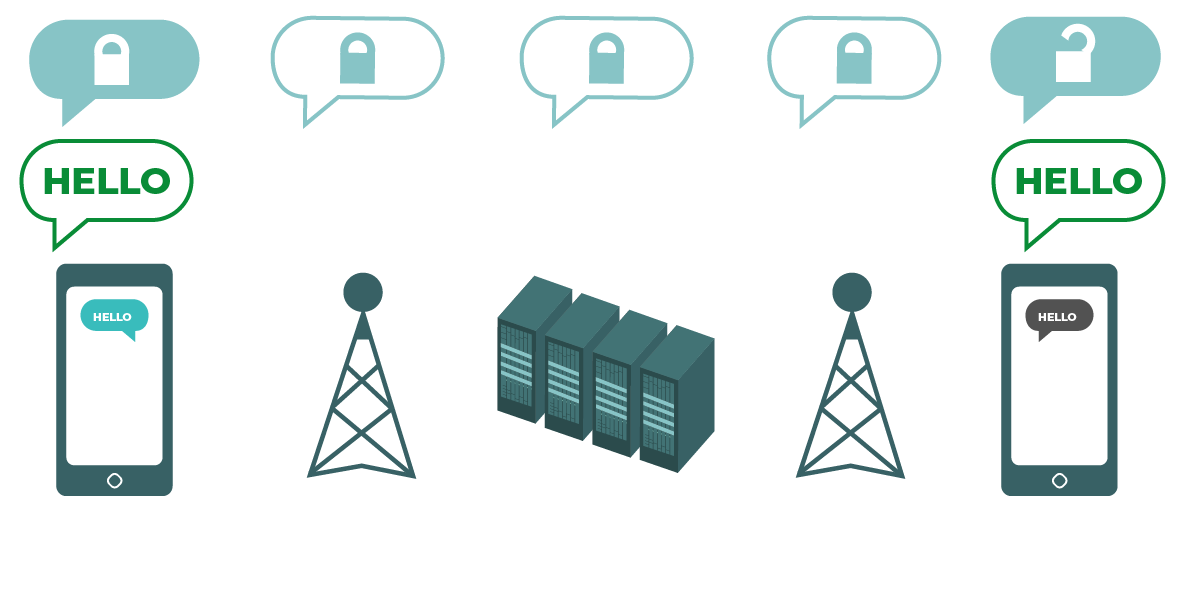

|

|

|

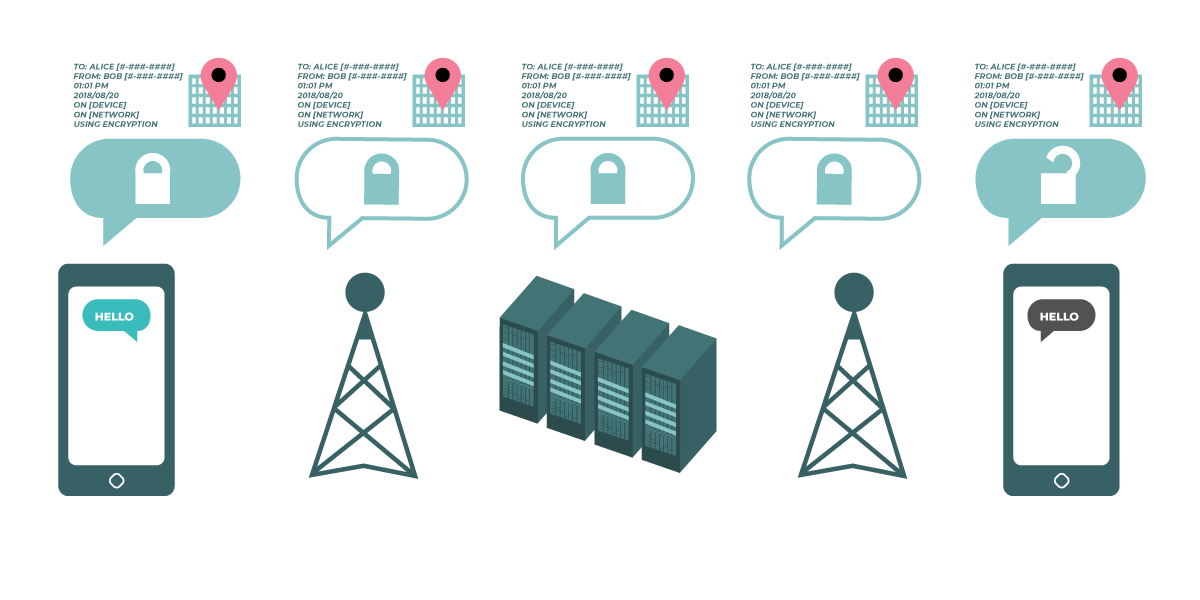

El diagrama muestra el cifrado de extremo a extremo. A la izquierda, un teléfono inteligente envía un mensaje verde sin cifrar: "Hola". Ese mensaje se encripta y luego se transmite a una torre de telefonía móvil y a los servidores de la empresa. Al final, el otro teléfono inteligente recibe el mensaje cifrado y lo descifra para leer "Hola". A diferencia de lo que ocurre con el cifrado de la capa de transporte, los servidores de tu ISP no pueden desencriptar el mensaje. Sólo los puntos finales (los dispositivos originales que envían y reciben los mensajes cifrados) pueden descifrar el mensaje. |

El cifrado de extremo a extremo protege los mensajes en tránsito desde el emisor hasta el receptor. Garantiza que la información sea convertida en un mensaje secreto por su remitente original (el primer "extremo") y descodificada sólo por su destinatario final (el segundo "extremo"). Nadie, incluidos los servidores de la aplicación que estés utilizando, puede "escuchar" y espiar tu actividad.

Acceder a mensajes cifrados de extremo a extremo en una aplicación de tu dispositivo significa que la propia empresa de la aplicación no puede leerlos. Sin embargo, aunque un desarrollador de aplicaciones que utilice el cifrado de extremo a extremo no pueda ver el contenido de un mensaje, sí puede recopilar ciertos tipos de metadatos, como a qué hora se envía un mensaje o tu dirección IP .

Ofrecemos guías para utilizar herramientas de cifrado de extremo a extremo en nuestra guía Comunicarse con otros y más detalles sobre los aspectos específicos en nuestra guía Profundización en el cifrado de extremo a extremo. También tenemos guías para utilizar dos de las aplicaciones de chat más populares que utilizan cifrado de extremo a extremo, Signal y WhatsApp.

¿Cifrado en la capa de transporte o cifrado de extremo a extremo?

Las preguntas importantes que debes hacerte para decidir si necesitas cifrado de la capa de transporte o cifrado de extremo a extremo son: ¿Confías en la aplicación o servicio que utilizas? ¿Confías en su infraestructura técnica? ¿Y en sus políticas de protección frente a las solicitudes de las fuerzas de seguridad?

Si respondes "no" a cualquiera de estas preguntas, entonces necesitas una cifrado de extremo a extremo. Si tu respuesta es "sí", entonces un servicio que sólo admita el cifrado de la capa de transporte puede ser suficiente para ti, pero es mejor optar por servicios que admitan el cifrado de extremo a extremo siempre que sea posible.

Lo que no hace el cifrado en tránsito

El cifrado no es una panacea. Aunque envíes mensajes cifrados, el mensaje será descifrado por la persona con la que te comuniques. Si tus puntos finales (los dispositivos que utilizas para comunicarte) están en peligro, tus comunicaciones cifradas pueden verse comprometidas. Además, la persona con la que te comunicas puede hacer capturas de pantalla o guardar registros (logs) de tu comunicación.

Si almacenas automáticamente copias de seguridad de las conversaciones cifradas en la nube, procura comprobar que tus copias de seguridad también estén cifradas. Esto garantiza que tus conversaciones no sólo estén encriptadas en tránsito, sino también en reposo.

Si cifras los datos en tránsito, protegerás el contenido de tus comunicaciones, pero no encriptarás los metadatos. Por ejemplo, puedes utilizar el cifrado para desordenar los mensajes entre tu amigo y tú y convertirlos en un galimatías, pero eso no oculta:

- Que tú y tu amigo se están comunicando.

- Que están utilizando el cifrado para comunicaros.

- Otros tipos de información sobre vuestra comunicación, como la ubicación, las horas y la duración de la comunicación.

Las personas preocupadas por la vigilancia (como las que temen una vigilancia activa de sus redes) pueden ponerse en peligro utilizando el cifrado sólo en momentos delicados o para actividades específicas. ¿Por qué? Si sólo utilizas el cifrado a veces, podría vincular tus metadatos a fechas y horas importantes. También puede revelar que consideras esas comunicaciones especialmente sensibles. Por tanto, utiliza el cifrado tanto como sea posible, incluso para actividades mundanas.

Si eres la única persona que utiliza el cifrado en una red, estos metadatos pueden considerarse sospechosos. Por eso muchos entusiastas del cifrado animan a todo el mundo a utilizar herramientas encriptadas siempre que puedan: para normalizar el uso del cifrado para las personas que realmente la necesitan.

Ponerlo todo junto

Juntos, cifrar tanto los datos en tránsito como en reposo te ofrecerá una seguridad más completa que utilizar sólo uno u otro. Utilizando múltiples métodos para defender tus datos, puedes alcanzar un nivel de protección más profundo. Esto es lo que los expertos en seguridad de la información llaman "defensa en profundidad".

Por ejemplo, si envías mensajes sin cifrar (sin cifrar tus datos en tránsito) desde un dispositivo móvil cifrado (cifrando tus datos en reposo), esos mensajes seguirán siendo vulnerables a las escuchas en la red y a la interceptación por parte de gobiernos, proveedores de servicios o adversarios técnicamente capacitados. El registro de los mensajes en tu dispositivo móvil, sin embargo, estará protegido de alguien con acceso físico a tu dispositivo móvil si no tiene la clave de acceso.

Por el contrario, si envías mensajes cifrados de extremo a extremo (cifrando tus datos en tránsito) en un dispositivo sin cifrar (sin cifrar tus datos en reposo), esos mensajes estarán a salvo de fisgones y escuchas en la red. Pero alguien podrá acceder a los mensajes y leerlos si consigue acceder físicamente a tu dispositivo móvil.

Teniendo en cuenta estos ejemplos, cifrar tus datos tanto mientras están en tránsito en la red como mientras están en reposo en tu dispositivo es ideal para protegerte de una gama más amplia de riesgos potenciales.

Para profundizar en cómo utilizar el cifrado, continúa en nuestra guía Conceptos clave del cifrado.