Que dois-je savoir sur le chiffrement ?

Dernière révision : January 01, 2025

Vous avez peut-être déjà entendu parler du mot « cryptage », mais dans des contextes très différents, il est devenu confus. Vous l’avez peut-être déjà vu faire référence à tout, de la protection de votre ordinateur portable à la sécurité des applications de chat, en passant par la protection de vos achats en ligne. Quel que soit le moment où il est utilisé, lorsque nous parlons de chiffrement , nous faisons référence à la même chose : le processus mathématique qui consiste à rendre un message illisible, sauf pour une personne qui possède la « clé » pour le « décrypter ». À partir de là, les choses se compliquent.

Les gens ont utilisé le cryptage pour s’envoyer des messages qui (espérons-le) ne pouvaient être lus par personne d’autre que le destinataire prévu. Aujourd’hui, nous disposons d’ordinateurs capables d’effectuer le chiffrement pour nous. La technologie du cryptage numérique s’est étendue au-delà des simples messages secrets et, de nos jours, vous pouvez utiliser le cryptage à des fins plus élaborées, comme non seulement cacher le contenu des messages aux regards indiscrets, mais aussi vérifier l’auteur de ces messages.

Le chiffrement est la meilleure technologie dont nous disposons pour protéger les informations des acteurs malveillants, des gouvernements et des fournisseurs de services. Lorsqu'il est utilisé correctement, il est pratiquement impossible à casser.

Dans ce guide, nous examinerons deux principales façons d’appliquer le chiffrement : pour brouiller les données au repos et les données en transit.

Chiffrement des données au repos

Les données « au repos » sont des données stockées quelque part, comme sur un appareil mobile, un ordinateur portable, un serveur ou un disque dur externe. Lorsque les données sont au repos, elles ne se déplacent pas d'un endroit à un autre.

Un exemple de forme de chiffrement qui protège les données au repos est celui du chiffrement « complet du disque » (parfois appelé « chiffrement de l’appareil »). L’activation du chiffrement complet du disque crypte toutes les informations stockées sur un appareil et protège les informations avec une phrase de passe ou une autre méthode d’authentification. Sur un appareil mobile ou un ordinateur portable, cela ressemble généralement à un écran de verrouillage de l’appareil, nécessitant un code d’accès, une phrase de passe ou une empreinte digitale. Cependant, le verrouillage de votre appareil (c’est-à-dire l’exigence d’un mot de passe pour « déverrouiller » votre appareil) ne signifie pas toujours que le chiffrement complet du disque est activé.

|

|

|

Un smartphone et un ordinateur portable dotés chacun d'un écran de « verrouillage » protégé par un mot de passe. |

Assurez-vous de vérifier comment votre système d'exploitation active et gère le chiffrement complet du disque. Alors que certains systèmes d'exploitation ont le chiffrement complet du disque activé par défaut, d'autres ne le font pas. Cela signifie que quelqu'un pourrait accéder aux données de votre appareil en contournant le verrouillage de l'appareil et en accédant directement au disque dur, sans avoir besoin de casser la clé de chiffrement puisque l'appareil lui-même n'est pas chiffré. Certains systèmes stockent du texte brut non chiffré dans la RAM, même lorsque vous utilisez le chiffrement complet du disque. La RAM est un stockage temporaire, ce qui signifie qu'une fois votre appareil éteint, la mémoire ne peut généralement pas être lue, mais un adversaire sophistiqué pourrait tenter une attaque par démarrage à froid et éventuellement récupérer le contenu de la RAM.

Le chiffrement complet du disque peut protéger vos appareils des personnes qui y ont physiquement accès. Cela est utile si vous souhaitez protéger vos données des colocataires, des collègues ou des employeurs, des responsables de l'école, des membres de la famille, des partenaires, des policiers ou d'autres agents des forces de l'ordre. Il protège également les données de vos appareils en cas de vol ou de perte, par exemple si vous oubliez accidentellement votre téléphone dans un bus ou dans un restaurant.

Il existe d’autres moyens de chiffrer les données au repos. L’une d’entre elles, appelée « chiffrement de fichiers », permet de chiffrer uniquement les fichiers individuels sur un ordinateur ou un autre périphérique de stockage. Une autre option est le « chiffrement de lecteur » (également appelé « chiffrement de disque »), qui chiffre toutes les données sur une zone de stockage spécifique d’un périphérique.

Vous pouvez combiner ces différents types de chiffrement au repos. Par exemple, imaginons que vous souhaitiez protéger les informations sensibles de vos documents médicaux. Vous pouvez utiliser le chiffrement des fichiers pour chiffrer un dossier médical individuel stocké sur votre appareil. Vous pouvez ensuite utiliser le chiffrement de lecteur pour chiffrer la partie de votre appareil sur laquelle ces informations médicales sont stockées. Enfin, si vous avez activé le chiffrement complet du disque sur votre appareil, tout est chiffré : toutes les informations médicales ainsi que tous les autres fichiers du lecteur, y compris les fichiers du système d’exploitation de l’ordinateur. Ainsi, même si quelqu’un découvre le mot de passe de connexion de votre ordinateur, il devra toujours connaître le mot de passe que vous avez utilisé pour chiffrer le fichier contenant vos informations médicales avant de pouvoir y accéder.

Consultez nos guides pour activer le chiffrement complet du disque sur votre ordinateur, votre iPhone ou votre Android.

Chiffrement des données en transit

|

|

|

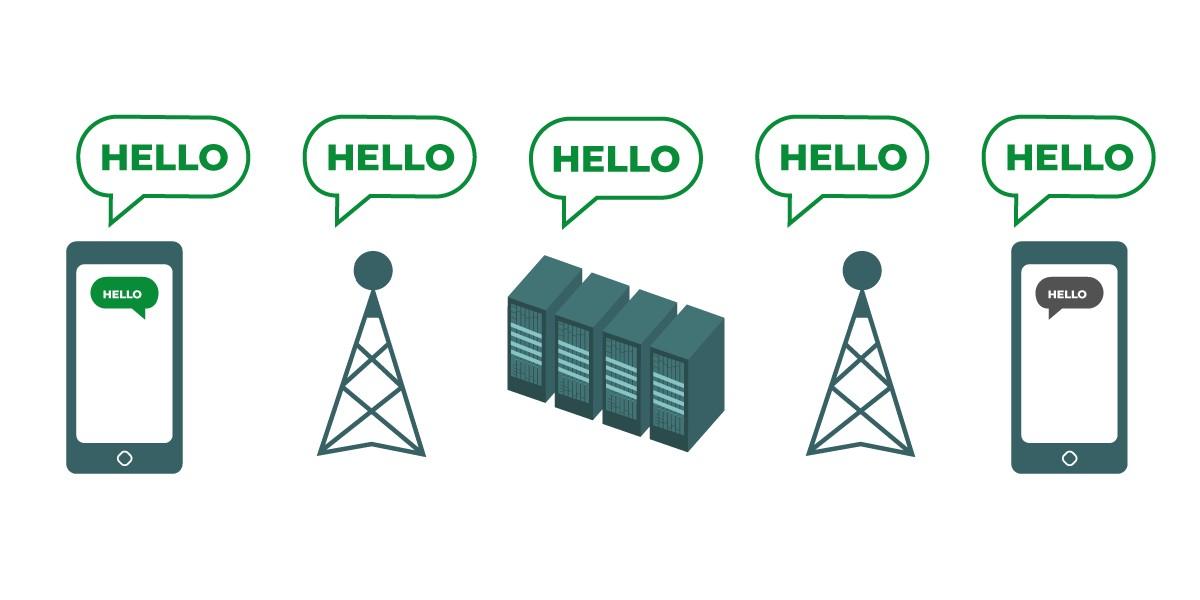

Le diagramme montre des données non chiffrées en transit. À gauche, un smartphone envoie un message vert non chiffré à un autre smartphone à l’extrême droite. En chemin, une tour de téléphonie mobile transmet le message aux serveurs de l’entreprise, puis à une autre tour de téléphonie mobile, qui peuvent tous deux voir le message « Hello » non chiffré. Tous les ordinateurs et réseaux qui transmettent le message non chiffré peuvent le voir. À la fin, l’autre smartphone reçoit le message « Hello » non chiffré. |

Les données « en transit » sont des informations qui circulent sur un réseau d’un endroit à un autre. Par exemple, lorsque vous envoyez un message sur une application de messagerie, le message passe de votre appareil aux serveurs de l’éditeur de l’application, puis à l’appareil de votre destinataire. Un autre exemple est la navigation sur le Web : lorsque vous accédez à un site Web, les données de cette page Web transitent des serveurs du site Web vers votre navigateur.

Certaines applications populaires proposent des fonctionnalités qui semblent protéger les messages, comme la disparition des messages. Cependant, selon votre plan de sécurité, la disparition des messages peut ne pas offrir les propriétés de sécurité dont vous avez besoin. Ce n'est pas parce qu'une communication (comme une conversation ou un message) peut sembler sécurisée qu'elle l'est forcément. Les ordinateurs qui transmettent votre message peuvent être en mesure d'en consulter le contenu.

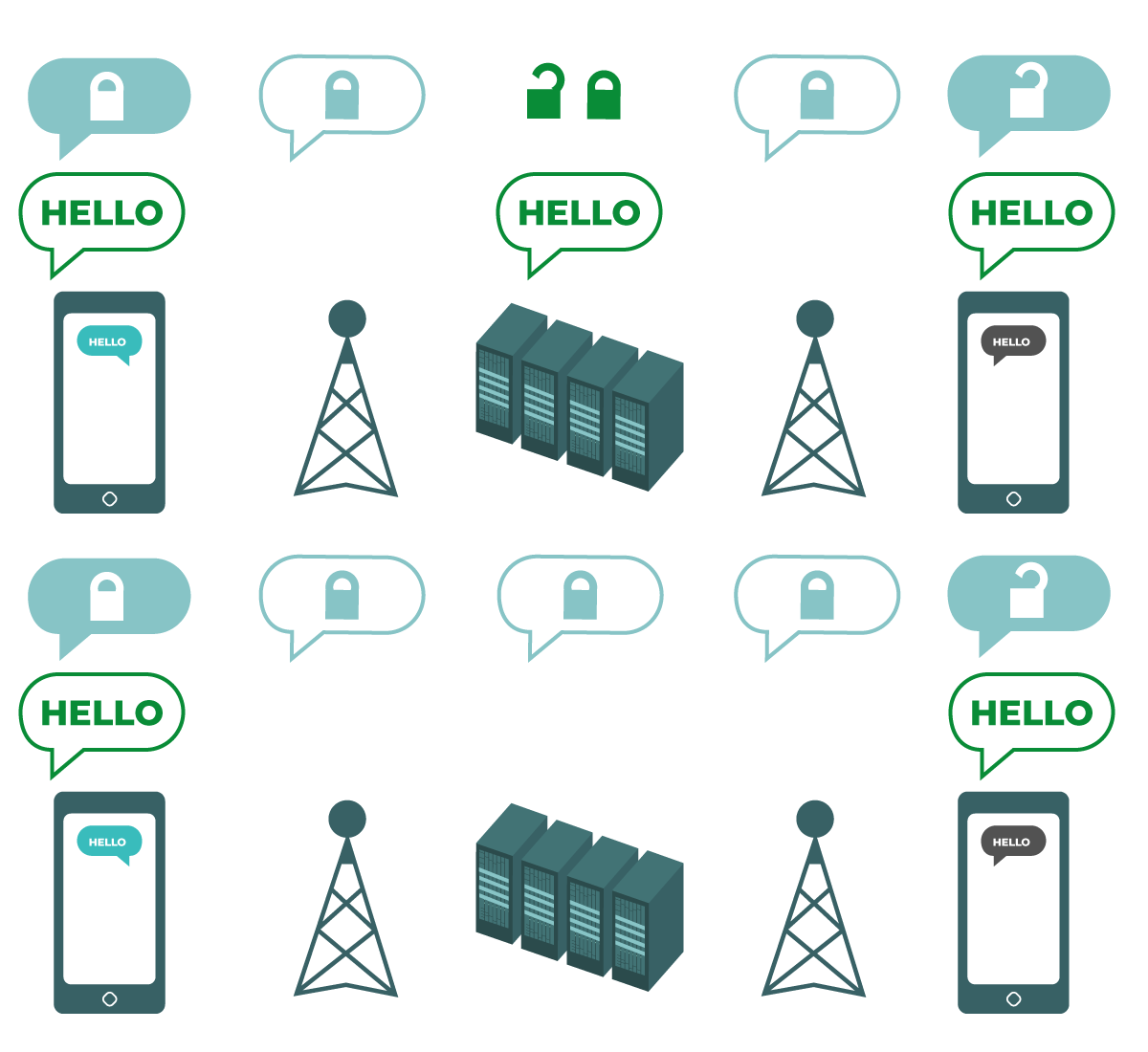

Il existe deux façons de chiffrer les données en transit : le chiffrement de la couche de transport et le chiffrement de bout en bout . Le type de chiffrement pris en charge par un fournisseur de services peut être un facteur important pour déterminer les services qui vous conviennent. Il est important de savoir si les conversations sont chiffrées via le chiffrement de la couche de transport ou le chiffrement de bout en bout.

Chiffrement de la couche de transport

|

|

|

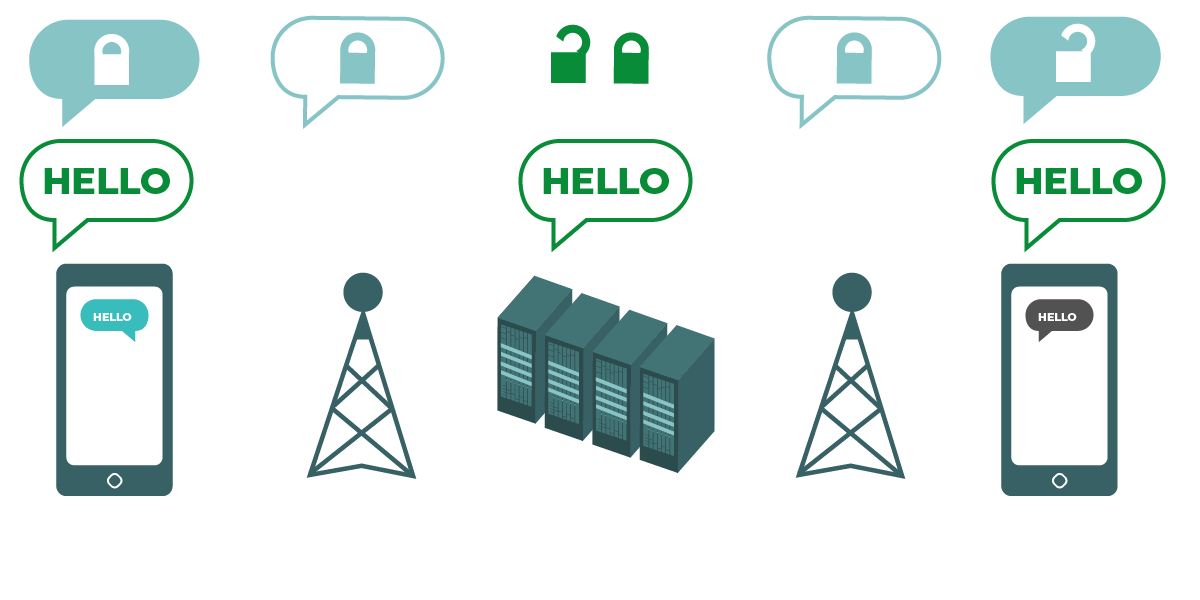

Le schéma montre le chiffrement de la couche transport. À gauche, un smartphone envoie un message vert non chiffré : « Hello ». Ce message est chiffré, puis transmis à une tour de téléphonie mobile. Au milieu, les serveurs de l'entreprise sont capables de déchiffrer le message, de le rechiffrer et de l'envoyer à la tour de téléphonie mobile suivante. À la fin, l'autre smartphone reçoit le message chiffré et le déchiffre pour lire « Hello ». |

Le chiffrement de la couche de transport, généralement mis en œuvre à l’aide du protocole connu sous le nom de sécurité de la couche de transport (TLS, transport layer security), protège les messages lorsqu’ils transitent de votre appareil vers les serveurs de l’application, puis des serveurs de l’application vers l’appareil de votre destinataire. Au milieu, votre fournisseur de services de messagerie (ou le site Web que vous consultez, ou l’application que vous utilisez) peut voir des copies non chiffrées de vos messages. Étant donné que vos messages peuvent être vus par les serveurs de l’entreprise (et sont souvent stockés sur ceux-ci), ils peuvent être vulnérables aux demandes des forces de l’ordre ou aux fuites si les serveurs de l’entreprise sont compromis.

Exemple de chiffrement de la couche de transport : HTTPS

Si vous inspectez la barre d'adresse URL de votre navigateur, vous verrez peut-être une icône de cadenas ou une icône de menu sur laquelle vous pouvez cliquer pour obtenir un menu déroulant qui affiche un cadenas avec un message du type « Connexion sécurisée ». Cela signifie que le site Web utilise HTTPS , un exemple de chiffrement de la couche de transport que nous rencontrons fréquemment sur le Web. Il offre plus de sécurité que le HTTP non chiffré.

Pourquoi ?

Les serveurs d'un site Web HTTPS peuvent voir les données que vous saisissez sur leur site (par exemple, les messages, les recherches, les numéros de carte de crédit et les identifiants de connexion), mais ces informations sont illisibles pour les espions sur le réseau.

Si quelqu'un espionne le réseau et essaie de voir quels sites Web les utilisateurs visitent, une connexion HTTP n'offre aucune protection. En revanche, une connexion HTTPS masque la page spécifique d'un site Web vers laquelle vous naviguez, c'est-à-dire tout ce qui se trouve « après la barre oblique ». Par exemple, si vous utilisez HTTPS pour vous connecter à « https://ssd.eff.org/en/module/what-encryption », un espion ne peut voir que « https://ssd.eff.org ».

Si vous regardez l’URL de votre navigateur et vous vous demandez pourquoi vous ne voyez pas HTTPS ou HTTP, c’est parce que HTTPS est si courant de nos jours que de nombreux navigateurs n’affichent même plus l’URL complète par défaut.

Le fait qu'un service utilise le protocole HTTPS ne signifie pas qu'il protège entièrement la confidentialité des utilisateurs qui visitent son site Web. Par exemple, un site protégé par HTTPS peut toujours utiliser des cookies de suivi ou héberger des logiciels malveillants.

Exemple de chiffrement de la couche de transport : VPN

Un réseau privé virtuel ou virtual private network (VPN) est un autre exemple de chiffrement de la couche transport. Sans VPN , votre trafic transite par la connexion de votre fournisseur d’accès Internet (FAI). Avec un VPN, votre trafic transite toujours par la connexion de votre FAI, mais est chiffré entre vous et votre fournisseur VPN. Si quelqu’un espionne votre réseau local et essaie de voir quels sites Web vous visitez, il pourra voir que vous êtes connecté à un VPN et quel est ce fournisseur VPN, mais ne verra pas quels sites Web vous visitez.

L’utilisation d’un VPN permet de masquer votre trafic à votre FAI, mais expose également tout votre trafic au fournisseur VPN lui-même. Le fournisseur VPN pourra voir, stocker et modifier votre trafic. L’utilisation d’un VPN déplace essentiellement votre confiance de votre FAI vers le VPN, il est donc important de vous assurer que vous faites confiance à votre fournisseur VPN pour protéger vos données.

Pour plus de conseils sur le choix d’un VPN qui vous convient, lisez notre guide sur les VPN.

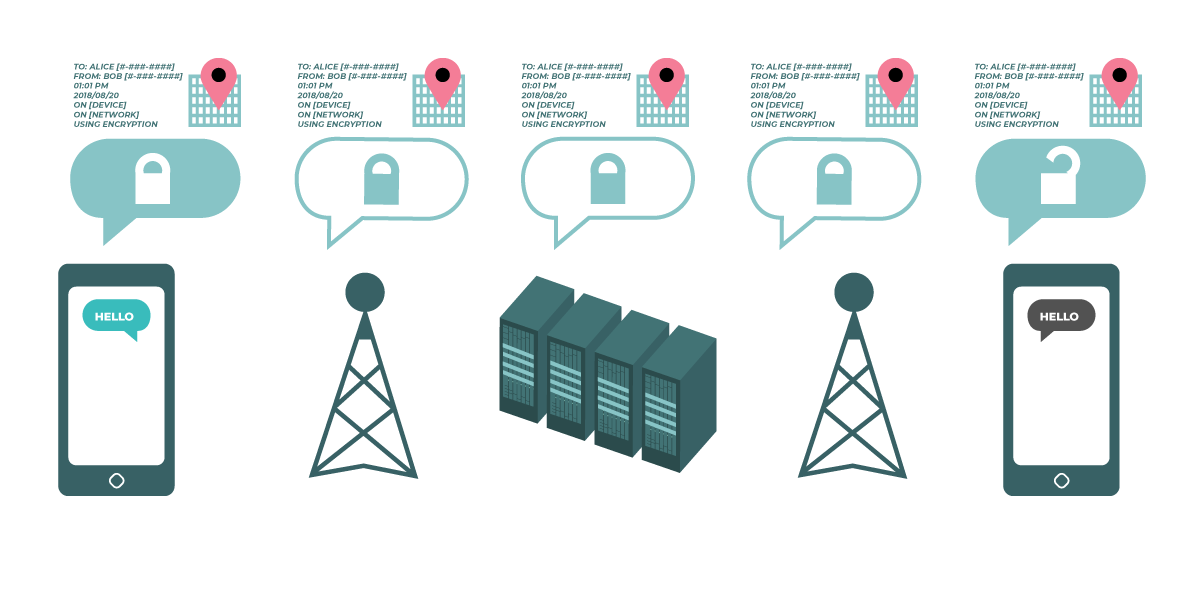

Chiffrement de bout en bout

|

|

|

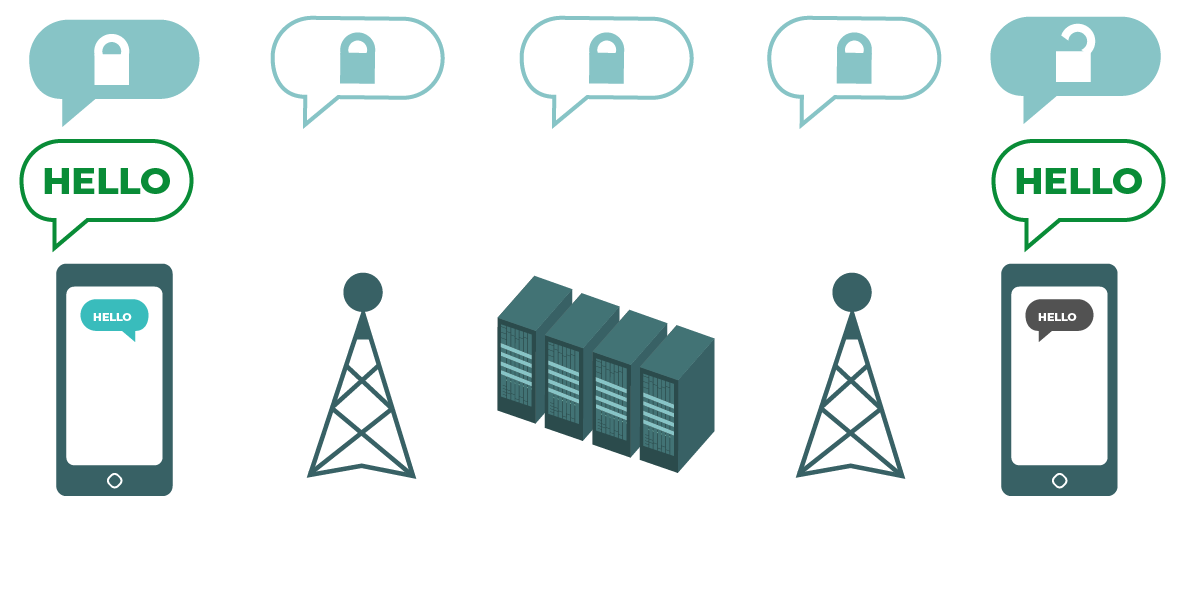

Le schéma montre le chiffrement de bout en bout. À gauche, un smartphone envoie un message vert non chiffré : « Hello ». Ce message est chiffré, puis transmis à une antenne-relais et aux serveurs de l’entreprise. À la fin, l’autre smartphone reçoit le message chiffré et le déchiffre pour lire « Hello ». Contrairement au chiffrement de la couche de transport, les serveurs de votre FAI (ISP en anglais) ne sont pas en mesure de déchiffrer le message. Seuls les points de terminaison (les appareils d’origine qui envoient et reçoivent des messages chiffrés) peuvent le déchiffrer. |

Le chiffrement de bout en bout protège les messages en transit de l'expéditeur au destinataire. Il garantit que les informations sont transformées en message secret par leur expéditeur d'origine (la première « extrémité ») et décodées uniquement par leur destinataire final (la deuxième « extrémité »). Personne, y compris les serveurs de l'application que vous utilisez, ne peut « écouter » et espionner votre activité.

L'accès aux messages chiffrés de bout en bout dans une application sur votre appareil signifie que l'éditeur de l'application lui-même ne peut pas les lire. Cependant, même si un développeur d'applications utilisant le chiffrement de bout en bout ne peut pas voir le contenu d'un message, il peut néanmoins collecter certains types de métadonnées, comme l'heure d'envoi d'un message ou votre adresse IP .

Nous proposons des guides d'utilisation des outils de chiffrement de bout en bout dans notre guide Communiquer avec les autres et plus de détails sur les spécificités dans notre Guide approfondi sur le chiffrement de bout en bout. Nous proposons également des guides d'utilisation de deux des applications de chat les plus populaires qui utilisent le chiffrement de bout en bout, Signal et WhatsApp.

Chiffrement de la couche transport ou chiffrement de bout en bout ?

Les questions importantes à se poser pour décider si vous avez besoin d'un chiffrement de la couche de transport ou d'un chiffrement de bout en bout sont les suivantes : faites-vous confiance à l'application ou au service que vous utilisez ? Faites-vous confiance à son infrastructure technique ? Qu'en est-il de ses politiques de protection contre les demandes des forces de l'ordre ?

Si vous répondez « non » à l’une de ces questions, vous avez besoin d’un chiffrement de bout en bout. Si vous répondez « oui », un service prenant uniquement en charge le chiffrement de la couche de transport peut suffire, mais il est préférable d’opter pour des services prenant en charge le chiffrement de bout en bout lorsque cela est possible.

Ce que le chiffrement en transit ne fait pas

Le chiffrement n'est pas une solution miracle. Même si vous envoyez des messages chiffrés, le message sera déchiffré par la personne avec laquelle vous communiquez. Si vos terminaux (les appareils que vous utilisez pour communiquer) sont compromis, vos communications chiffrées peuvent l'être également. De plus, la personne avec laquelle vous communiquez peut prendre des captures d'écran ou conserver des enregistrements (journaux) de vos communications.

Si vous stockez automatiquement des sauvegardes de conversations chiffrées dans le cloud, veillez à vérifier que vos sauvegardes sont également chiffrées. Cela garantit que vos conversations sont non seulement chiffrées en transit, mais également au repos.

Si vous cryptez les données en transit, cela protégera le contenu de vos communications, mais ne cryptera pas les métadonnées . Par exemple, vous pouvez utiliser le cryptage pour brouiller les messages entre vous et votre ami en charabia, mais cela ne cache pas :

- Que vous et votre ami communiquez.

- Que vous utilisez le cryptage pour communiquer.

- D’autres types d’informations sur votre communication, telles que le lieu, les heures et la durée de la communication.

Les personnes qui craignent une surveillance accrue (comme celles qui craignent une surveillance active de leurs réseaux) peuvent s'exposer à des risques en n'utilisant le chiffrement que pendant les périodes sensibles ou pour des activités spécifiques. Pourquoi ? Si vous n'utilisez le chiffrement que de temps en temps, cela peut lier vos métadonnées à des dates et heures importantes. Cela peut également révéler que vous considérez ces communications comme particulièrement sensibles. Par conséquent, utilisez le chiffrement autant que possible, même pour des activités banales.

Si vous êtes la seule personne à utiliser le chiffrement sur un réseau, ces métadonnées peuvent être considérées comme suspectes. C’est pourquoi de nombreux passionnés de chiffrement encouragent tout le monde à utiliser des outils chiffrés dès qu’ils le peuvent : pour normaliser l’utilisation du chiffrement pour les personnes qui en ont vraiment besoin.

Compiler le tout

Le chiffrement des données en transit et au repos vous offrira une sécurité plus complète que l’utilisation d’une seule méthode. En utilisant plusieurs méthodes pour défendre vos données, vous pouvez atteindre un niveau de protection plus élevé. C’est ce que les experts en sécurité informatique appellent la « défense en profondeur ».

Par exemple, si vous envoyez des messages non chiffrés (sans chiffrer vos données en transit) à partir d’un appareil mobile chiffré (avec chiffrement de vos données au repos), ces messages seront toujours vulnérables aux écoutes et aux interceptions sur le réseau par les gouvernements, les fournisseurs de services ou des adversaires techniquement compétents. L’enregistrement des messages sur votre appareil mobile sera toutefois protégé contre toute personne ayant un accès physique à votre appareil mobile si elle ne dispose pas du code d’accès.

À l'inverse, si vous envoyez des messages chiffrés de bout en bout (en chiffrant vos données en transit) sur un appareil non chiffré (en ne chiffrant pas vos données au repos), ces messages seront à l'abri des espions et des écoutes clandestines sur le réseau. Mais quelqu'un pourra accéder aux messages et les lire s'il accède physiquement à votre appareil mobile.

Avec ces exemples à l’esprit, le chiffrement de vos données pendant qu’elles sont en transit sur le réseau et pendant qu’elles sont au repos sur votre appareil est idéal pour vous protéger contre un plus large éventail de risques potentiels.

Pour une analyse plus approfondie de l'utilisation du cryptage, continuez avec notre guide Concepts clés du cryptage.