Comprendre et contourner la censure des réseaux

Dernière révision : February 01, 2024

Il s’agit d’un aperçu de la censure des réseaux, mais il n’est pas exhaustif.

Les gouvernements, les entreprises, les écoles et les fournisseurs d'accès Internet utilisent parfois des logiciels pour empêcher leurs utilisateurs d'accéder à certains sites Web et services qui sont autrement disponibles sur le Web ouvert. C’est ce qu’on appelle le filtrage ou le blocage d’Internet, et c’est une forme de censure. Le filtrage se présente sous différentes formes. Même avec le cryptage, les censeurs peuvent bloquer des sites Web entiers, des fournisseurs d'hébergement ou des technologies Internet. Parfois, le contenu est bloqué en fonction des mots-clés qu'il contient. Lorsque les sites ne sont pas chiffrés, les censeurs peuvent également bloquer des pages Web individuelles.

Il existe différentes manières de vaincre la censure sur Internet. Certains vous protègent de la surveillance, mais beaucoup ne le font pas. Lorsqu'une personne qui contrôle votre connexion Internet filtre ou bloque un site, vous pouvez presque toujours utiliser un outil de contournement pour accéder aux informations dont vous avez besoin.

Remarque : les outils de contournement qui promettent la confidentialité ou la sécurité ne sont pas toujours privés ou sécurisés. Et les outils qui utilisent des termes comme « anonymiseur » ne gardent pas toujours votre identité complètement secrète.

L’outil de contournement qui vous convient le mieux dépend de votre plan de sécurité. Si vous ne savez pas comment créer un plan de sécurité, commencez ici. Lors de la création d'un plan de sécurité, sachez que quelqu'un qui contrôle votre connexion Internet peut remarquer que vous utilisez un outil ou une technique de contournement particulier et prendre des mesures contre vous ou contre d'autres.

Dans ce guide, nous expliquerons comment comprendre la censure sur Internet, qui peut la mettre en œuvre et comment elle se produit, avant de passer à ce que vous pouvez faire pour la contourner.

-

Comprendre la censure et la surveillance d'Internet

- Surveillance et censure : les deux faces d’une même médaille

- Le coût de la surveillance

-

Où et comment se produisent la censure et la surveillance

- Où se produit le blocage ?

- Comment se produit le blocage ?

- Autres types de blocage

-

Techniques de contournement

- Changez votre fournisseur DNS et utilisez un DNS crypté

- Utilisez un VPN

- Utiliser le navigateur Tor

- Utilisation de serveurs proxy pour les applications de messagerie

Comprendre la censure et la surveillance sur Internet

Internet comporte de nombreux processus qui doivent tous fonctionner correctement ensemble afin de transmettre vos communications d'un endroit à un autre. Si quelqu’un tente de bloquer des parties d’Internet ou des activités particulières, il peut cibler de nombreuses parties différentes du système. Les méthodes qu’ils utilisent peuvent dépendre de la technologie et des appareils sur lesquels ils contrôlent, de leurs connaissances, de leurs ressources et de leur capacité ou non à dire aux autres quoi faire.

Surveillance et censure : les deux faces d’une même médaille

La surveillance d'Internet et la censure vont de pair. La censure d'Internet est un processus en deux étapes :

- Repérez les activités « inacceptables »

- Bloquer les activités « inacceptables »

Repérer une activité « inacceptable » équivaut à surveiller Internet. Si les administrateurs réseau peuvent voir où vous allez sur Internet, ils peuvent décider de le bloquer ou non. En plaidant en faveur d’outils et de technologies Internet et de confidentialité des données , nous pouvons également rendre le filtrage et le blocage d’Internet plus difficiles.

De nombreuses techniques de contournement présentent l’avantage supplémentaire de protéger vos informations contre les écoutes indiscrètes du réseau lorsque vous vous connectez.

Le coût de la surveillance

Le blocage du trafic Internet a un coût, et un blocage excessif peut avoir un coût encore plus élevé. Un exemple populaire est que le gouvernement chinois ne censure pas le site Web de GitHub, même si de nombreuses newsletters antigouvernementales sont hébergées sur le site Web. Les développeurs de logiciels doivent accéder à GitHub pour effectuer un travail bénéfique à l'économie chinoise. À l’heure actuelle, ces censeurs ont décidé que bloquer Github leur coûterait plus cher que ce qu’ils gagneraient en le bloquant.

Tous les capteurs ne prendraient pas la même décision. Par exemple, les coupures temporaires d’Internet sont de plus en plus courantes, même si ces mesures peuvent nuire gravement aux économies locales.

Où et comment se produisent la censure et la surveillance

Où se produit le blocage ?

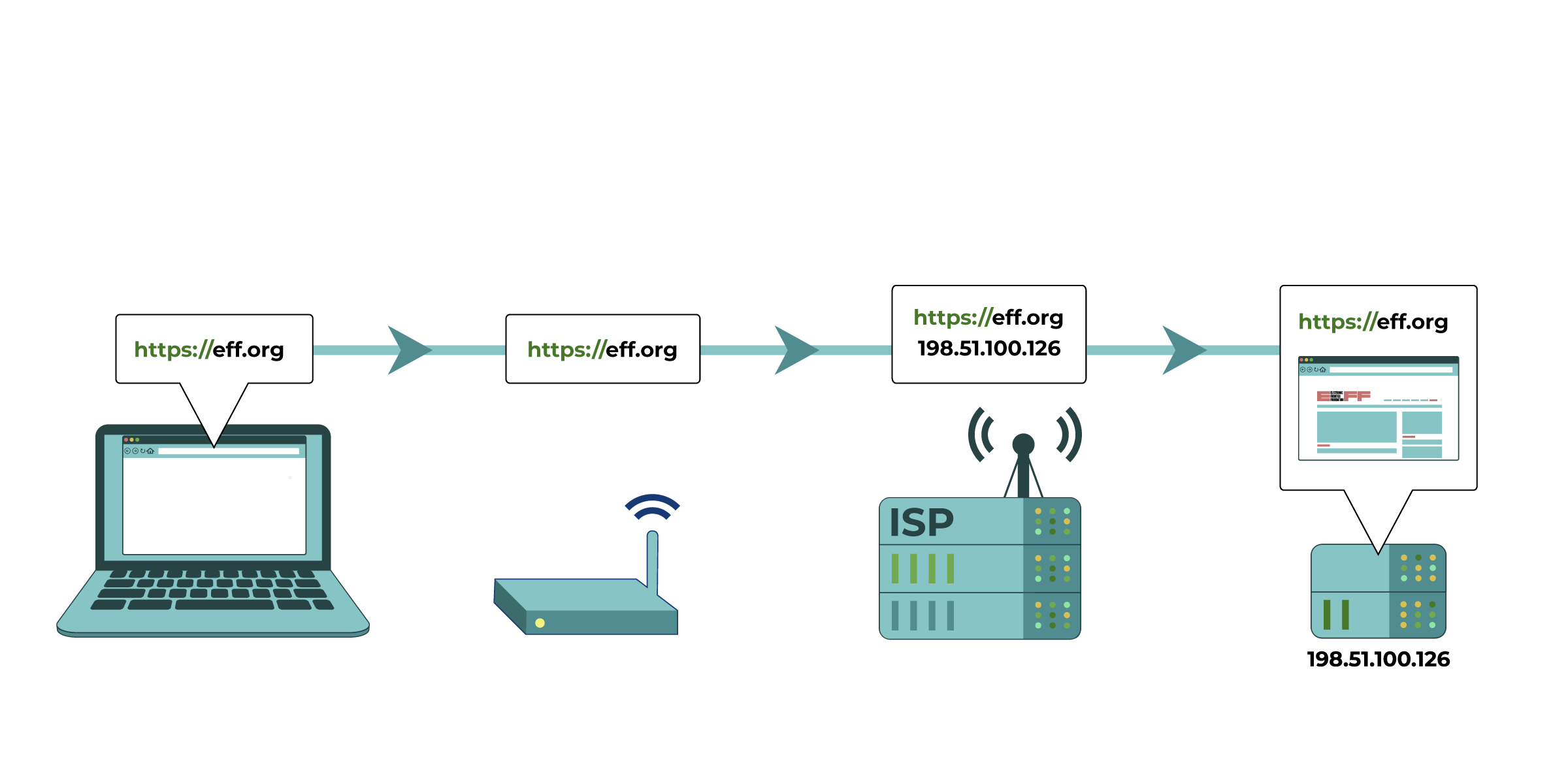

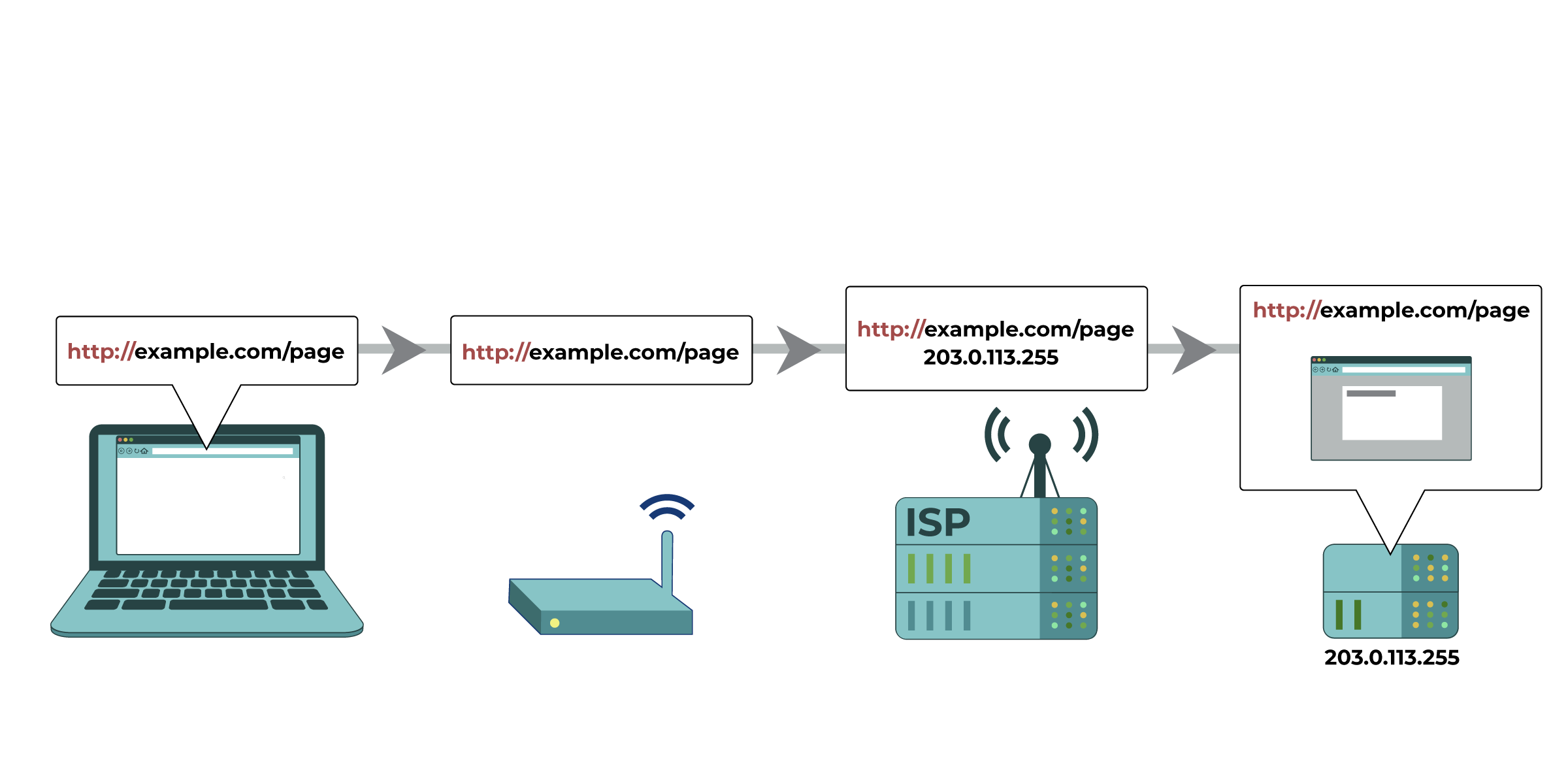

Votre ordinateur essaie de se connecter à https://eff.org, qui se trouve à une adresse IP répertoriée (la séquence numérotée à côté du serveur associé au site Web de l'EFF). La demande d'accès à ce site Web est effectuée et transmise à divers appareils, tels que le routeur de votre réseau domestique et votre fournisseur d'accès Internet (FAI), avant d'atteindre l'adresse IP prévue de https://eff.org. Le site Web se charge avec succès sur votre ordinateur.

(1) Blocage ou filtrage sur vos appareils. Ceci est particulièrement courant dans les écoles et les lieux de travail. Quelqu'un qui configure ou gère vos ordinateurs et téléphones peut y installer des logiciels qui limitent leur utilisation. Le logiciel modifie le fonctionnement de l'appareil et peut l'empêcher d'accéder à certains sites ou de communiquer en ligne de certaines manières. Les logiciels espions peuvent fonctionner de manière très similaire.

(2) Filtrage du réseau local. Ceci est également courant dans les écoles et les lieux de travail. Quelqu'un qui gère votre réseau local (comme un réseau WiFi) impose certaines limites à votre activité Internet, comme surveiller ou contrôler où vous allez en ligne ou lors de la recherche de certains mots-clés.

(3) Blocage ou filtrage par les fournisseurs d'accès Internet (FAI). Votre FAI (ISP en anglais, Internet Service Provider) peut généralement effectuer le même type de filtrage que l'administrateur de votre réseau local. Dans de nombreux pays, les FAI sont contraints par leur gouvernement d'effectuer régulièrement un filtrage et une censure d'Internet. Les FAI commerciaux peuvent effectuer un filtrage en tant que service pour les ménages ou les employeurs. Certains fournisseurs de services Internet résidentiels peuvent, en option, commercialiser des connexions filtrées directement auprès des clients et appliquer automatiquement des méthodes de censure spécifiques (comme celles décrites ci-dessous) à toutes les connexions sur leurs FAI. Ils peuvent le faire même si le gouvernement ne l’exige pas, car certains de leurs clients le souhaitent.

Comment se produit le blocage ?

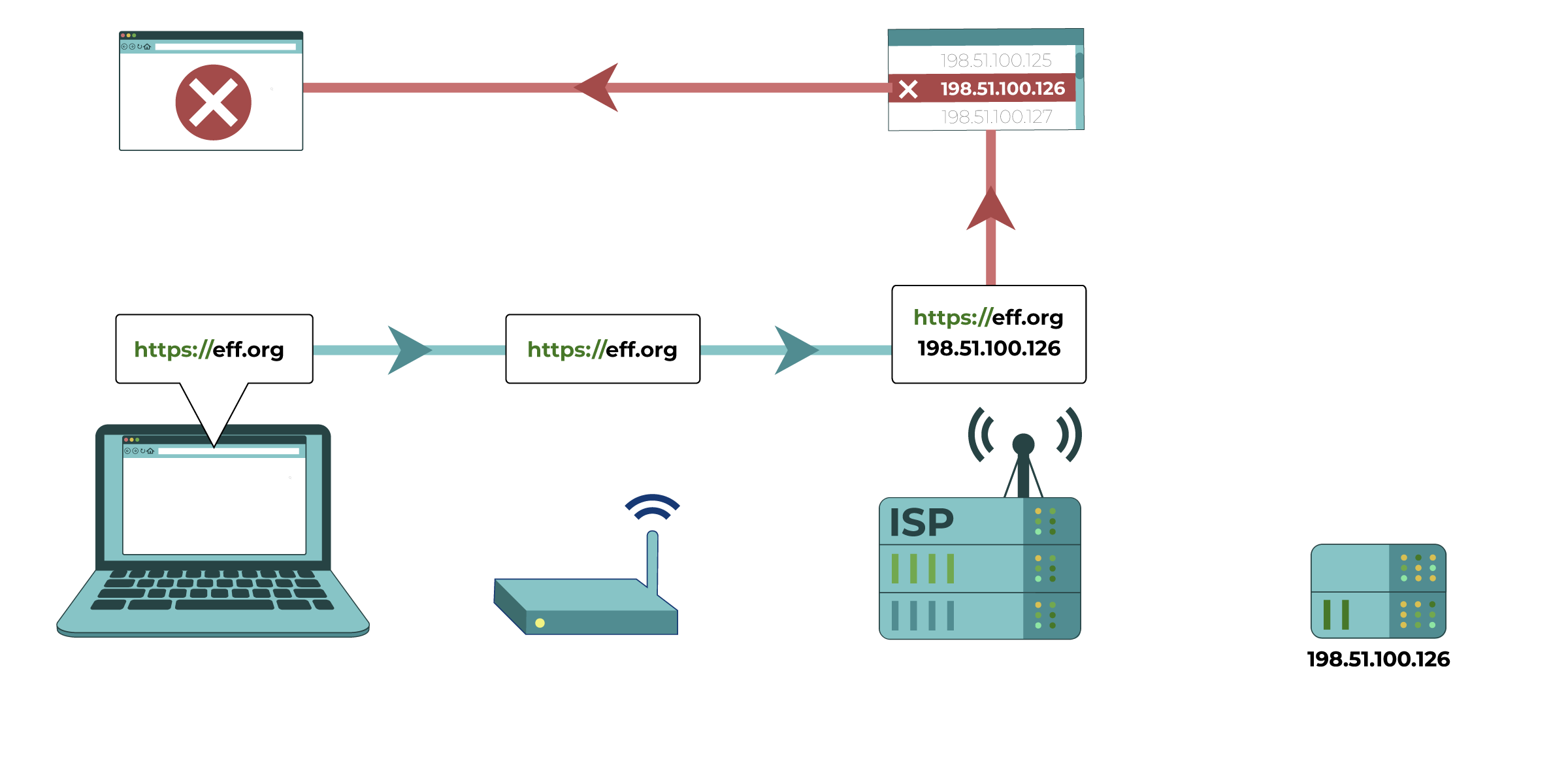

Blocage des adresses IP : les « adresses IP » sont les emplacements des ordinateurs sur Internet. Chaque élément d'information envoyé sur Internet possède une adresse « À » et une adresse « De ». Les FAI ou les administrateurs réseau peuvent créer des listes d'emplacements correspondant aux services qu'ils souhaitent bloquer. Ils peuvent ensuite bloquer toute information sur le réseau qui est transmise vers ou depuis ces emplacements.

Cela peut conduire à un surblocage, car de nombreux services peuvent être hébergés au même emplacement ou sur la même adresse IP. De même, de nombreuses personnes finissent par partager une adresse IP donnée pour leur accès Internet.

Dans ce diagramme, le fournisseur d'accès Internet vérifie l'adresse IP demandée par rapport à une liste d'adresses IP bloquées. Il détermine que l'adresse IP d'eff.org correspond à celle d'une adresse IP bloquée et bloque la requête vers le site Web.

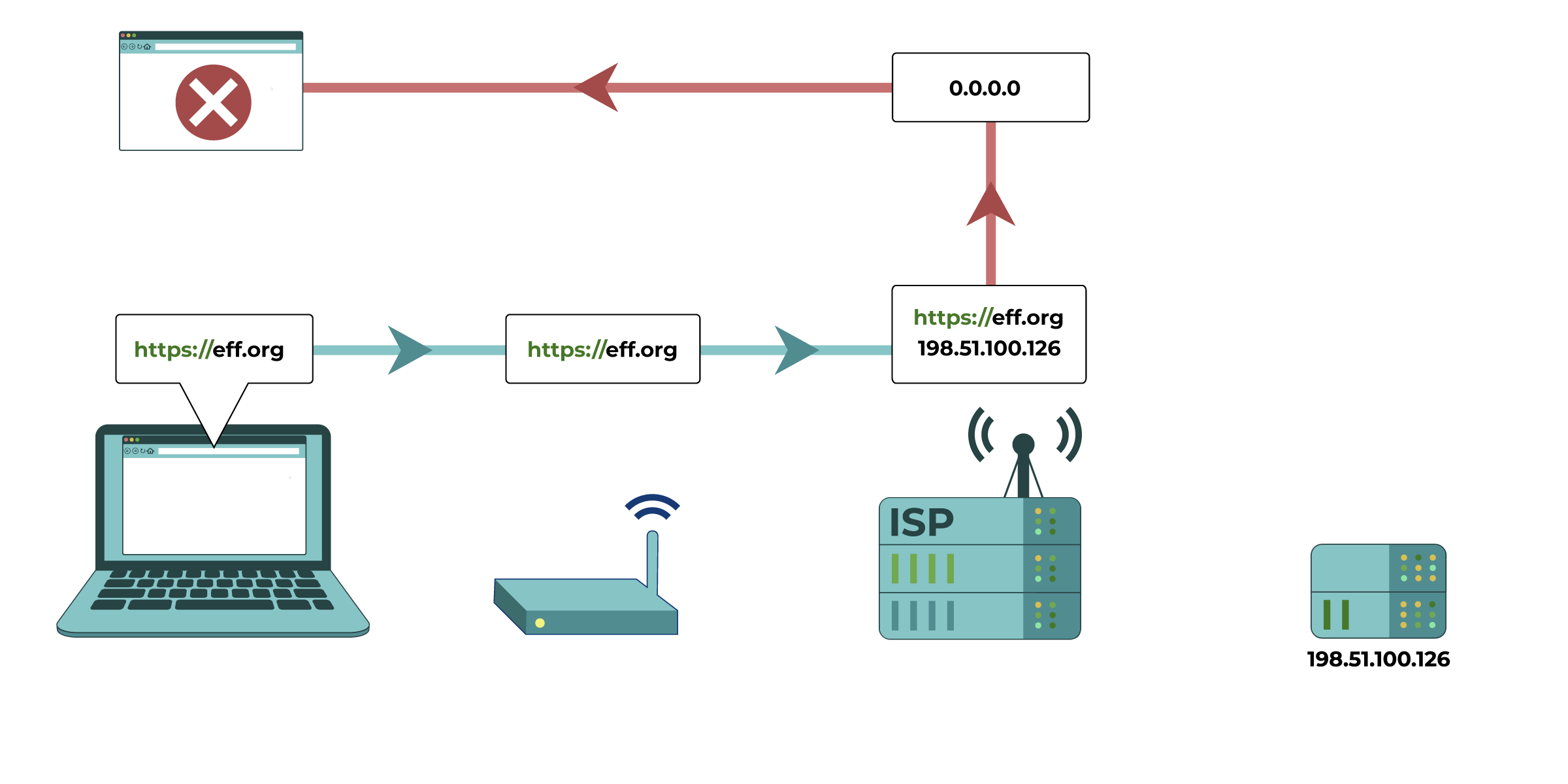

Blocage DNS : votre appareil demande aux ordinateurs appelés « résolveurs DNS » où se trouvent les sites. Lorsque vous vous connectez à Internet, le résolveur DNS par défaut utilisé par votre appareil appartient généralement à votre fournisseur d'accès Internet. Un FAI peut programmer son résolveur DNS pour donner une réponse incorrecte, ou ne pas répondre, chaque fois qu'un utilisateur tente de rechercher l'emplacement d'un site ou d'un service bloqué. Si vous modifiez votre résolveur DNS, mais que votre connexion DNS n'est pas cryptée, votre FAI peut toujours bloquer ou modifier de manière sélective les réponses aux services bloqués.

Dans ce schéma, la demande d’adresse IP d’eff.org est modifiée au niveau du fournisseur d’accès Internet. Le FAI interfère avec le résolveur DNS et l'adresse IP est redirigée pour donner une réponse incorrecte ou aucune réponse.

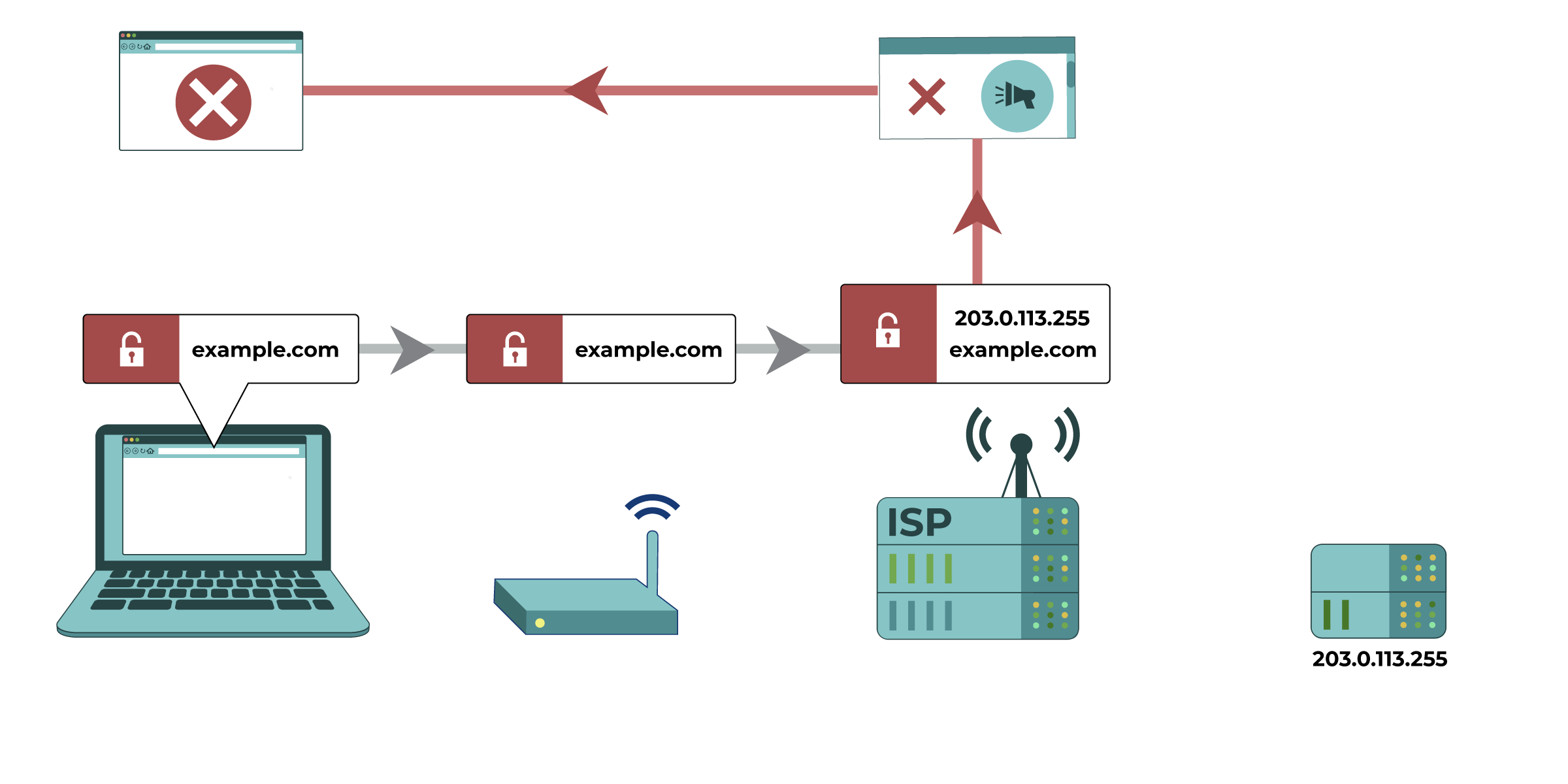

Filtrage par mots clés : si le trafic n'est pas crypté, les FAI peuvent bloquer les pages Web en fonction de leur contenu. Avec une augmentation générale des sites cryptés, ce type de filtrage devient de moins en moins populaire.

Une mise en garde est que les administrateurs peuvent décrypter l'activité chiffrée si les utilisateurs installent un « certificat CA » de confiance fourni par les administrateurs de leur appareil. Étant donné que l'utilisateur d'un appareil doit installer le certificat, il s'agit d'une pratique plus courante pour les réseaux locaux sur les lieux de travail et dans les écoles, mais moins courante au niveau du FAI.

Sur une connexion à un site Web non crypté, un fournisseur de services Internet est en mesure de vérifier le contenu d'un site par rapport à ses types de contenu bloqués. Dans cet exemple, mentionner la liberté d’expression entraîne le blocage automatique d’un site Web.

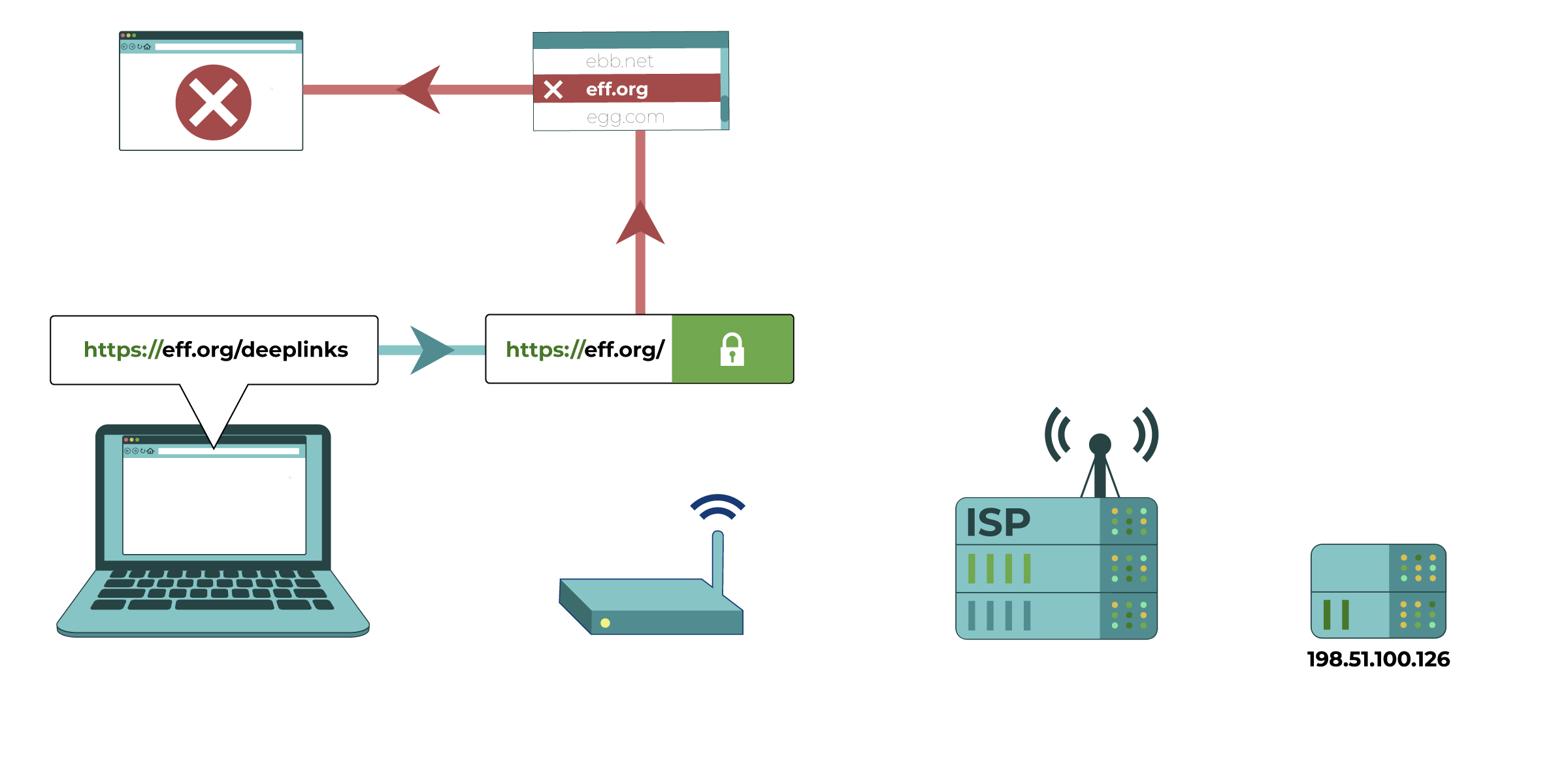

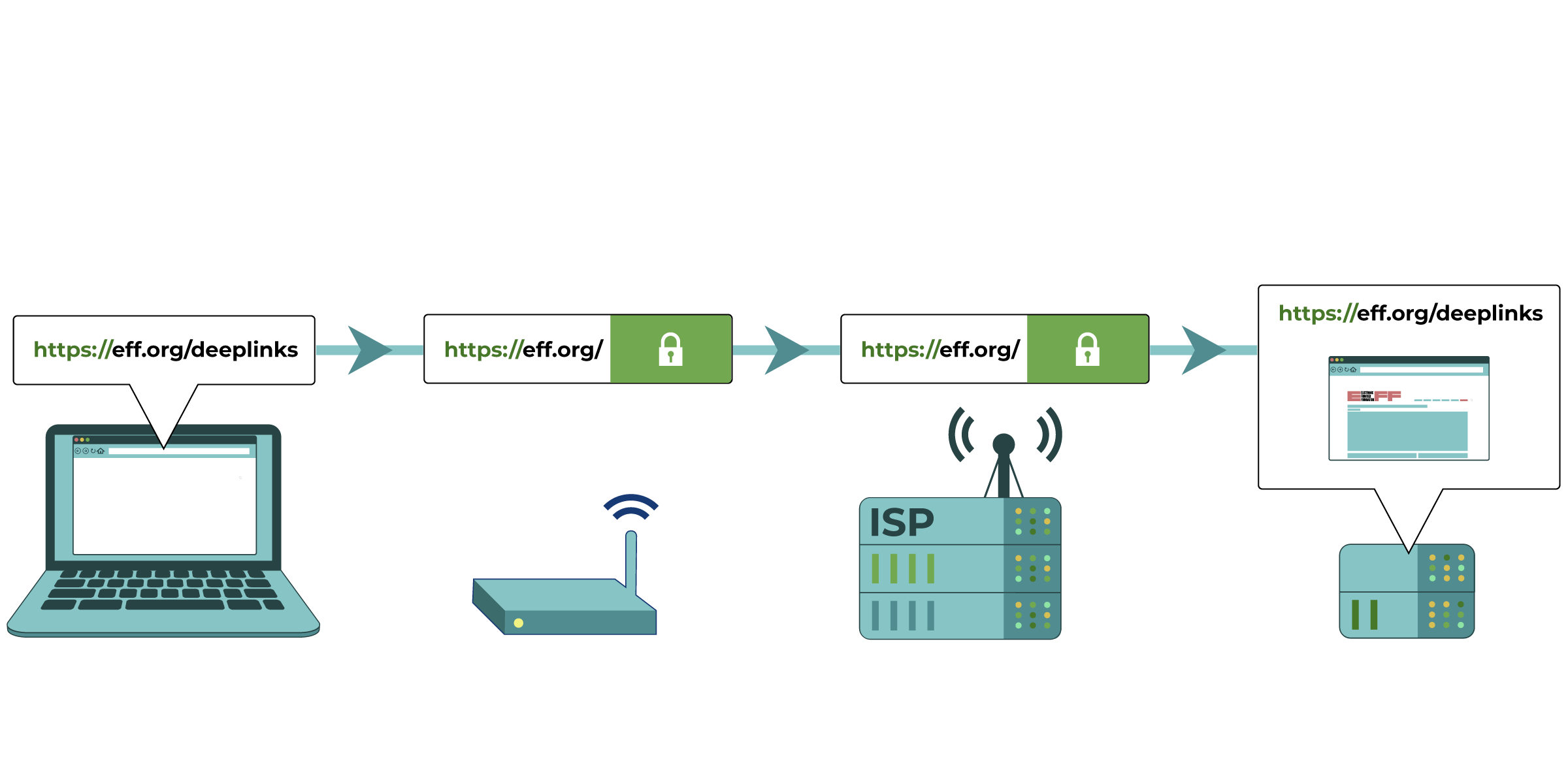

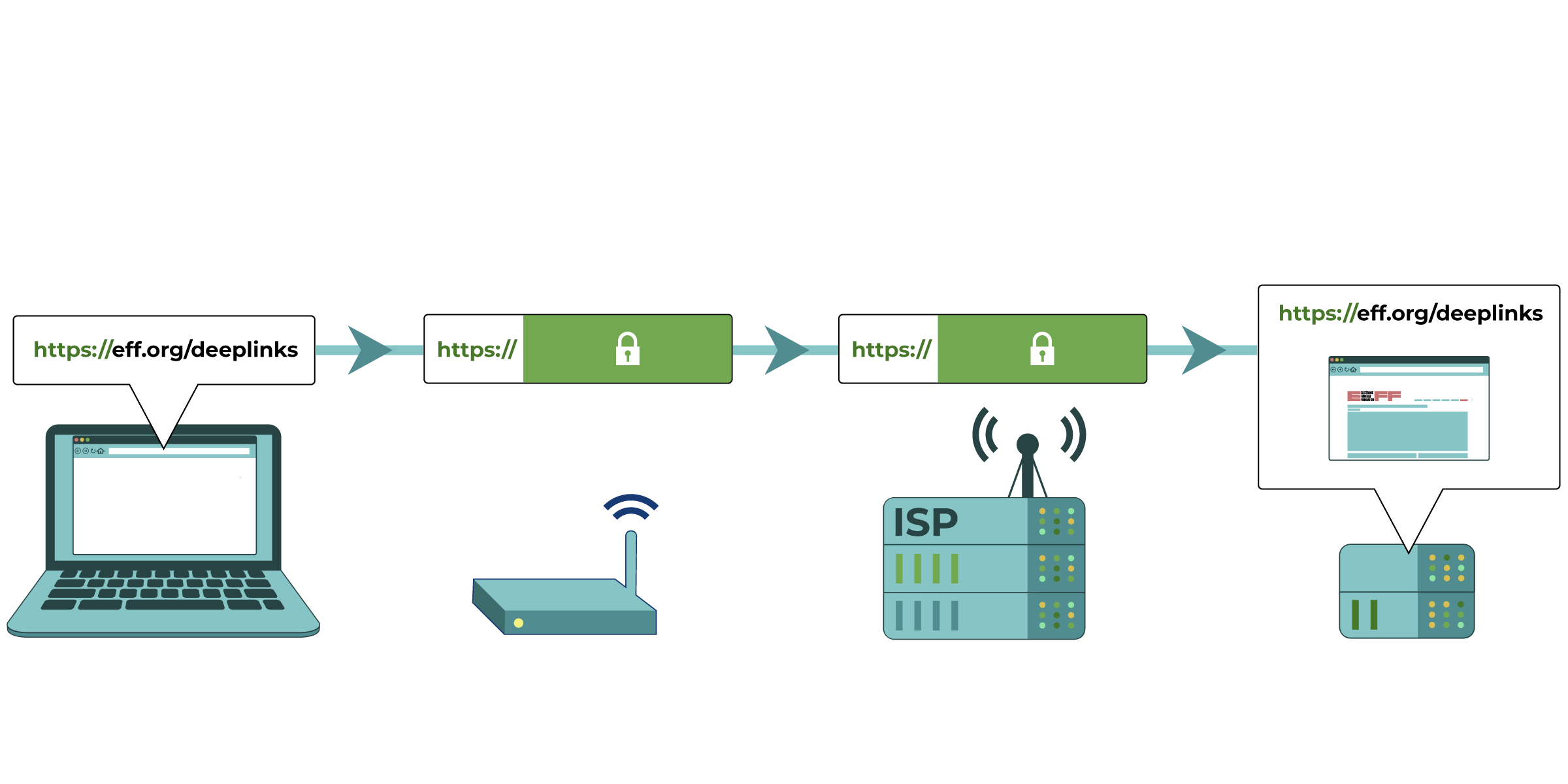

Filtrage de sites HTTPS : lors de l'accès à des sites via HTTPS, tout le contenu est crypté à l'exception du nom du site. Puisqu'ils peuvent toujours voir le nom du site, les FAI ou les administrateurs de réseau local peuvent décider à quels sites bloquer l'accès.

Dans ce diagramme, un ordinateur tente d'accéder à eff.org/deeplinks. L'administrateur réseau (représenté par un routeur) est capable de voir le domaine (eff.org) mais pas l'adresse complète du site Web après la barre oblique. L'administrateur réseau peut décider à quels domaines bloquer l'accès.

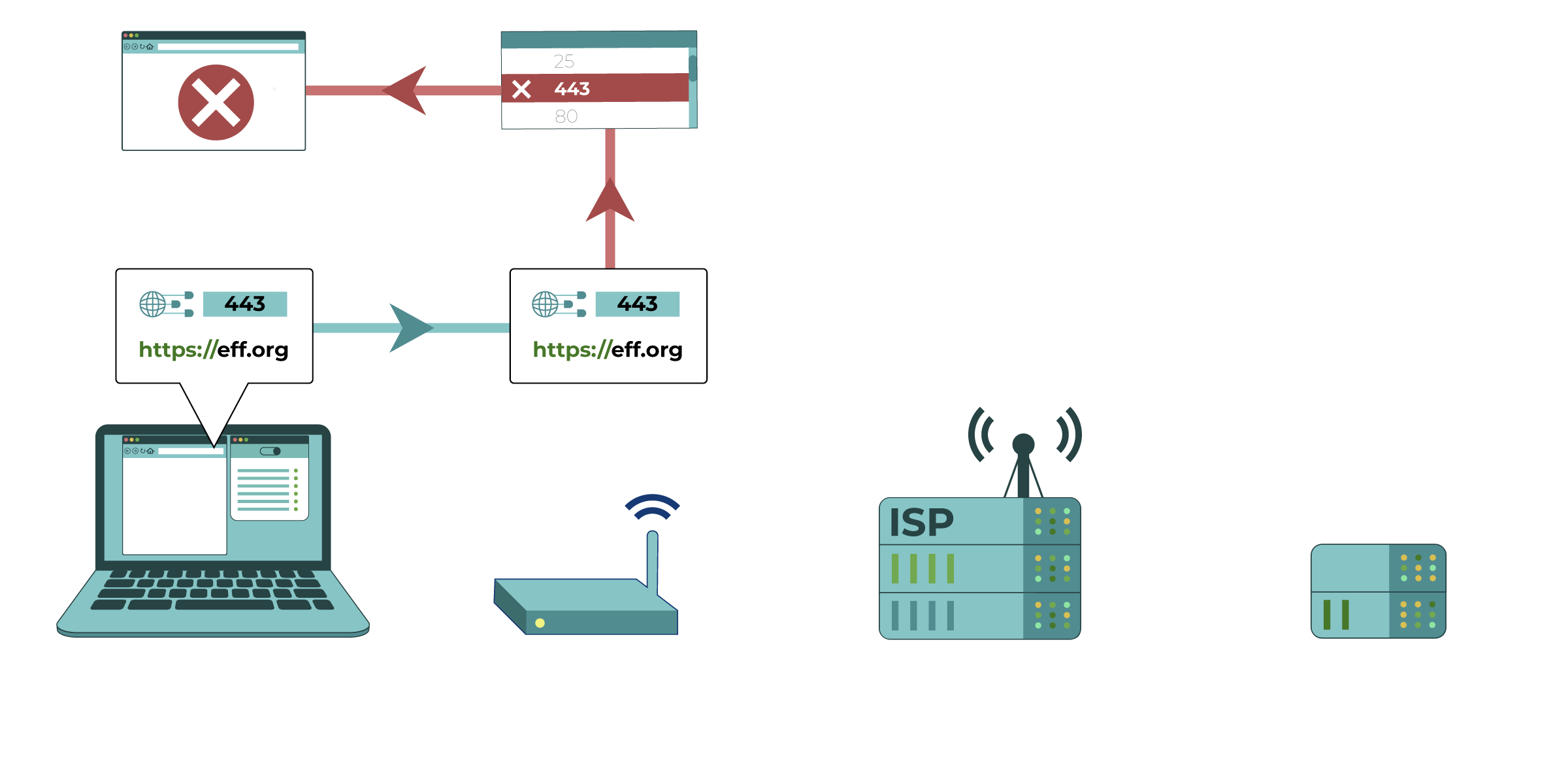

Blocage de protocoles et de ports : un pare-feu ou un routeur peut essayer d'identifier le type de technologie Internet qu'une personne utilise pour communiquer, puis en bloquer certaines en reconnaissant les détails techniques de la façon dont elle communique (les protocoles et les numéros de port sont des exemples d'informations qui peuvent être utilisées pour identifier quelle technologie est utilisée). Si le pare-feu peut reconnaître correctement le type de communication en cours ou la technologie utilisée, il peut être configuré pour ne pas transmettre cette communication. Par exemple, certains réseaux peuvent bloquer les technologies utilisées par certains VoIP (appel téléphonique sur Internet), logiciels de partage de fichiers peer-to-peer ou applications VPN.

Dans ce schéma, le routeur reconnaît un ordinateur tentant de se connecter à un site HTTPS, qui utilise le port 443. Le port 443 figure sur la liste des protocoles bloqués de ce routeur.

Autres types de blocage

Habituellement, le blocage et le filtrage sont utilisés pour empêcher les personnes d'accéder à des sites ou à des services spécifiques. Cependant, différents types de blocage sont également de plus en plus courants.

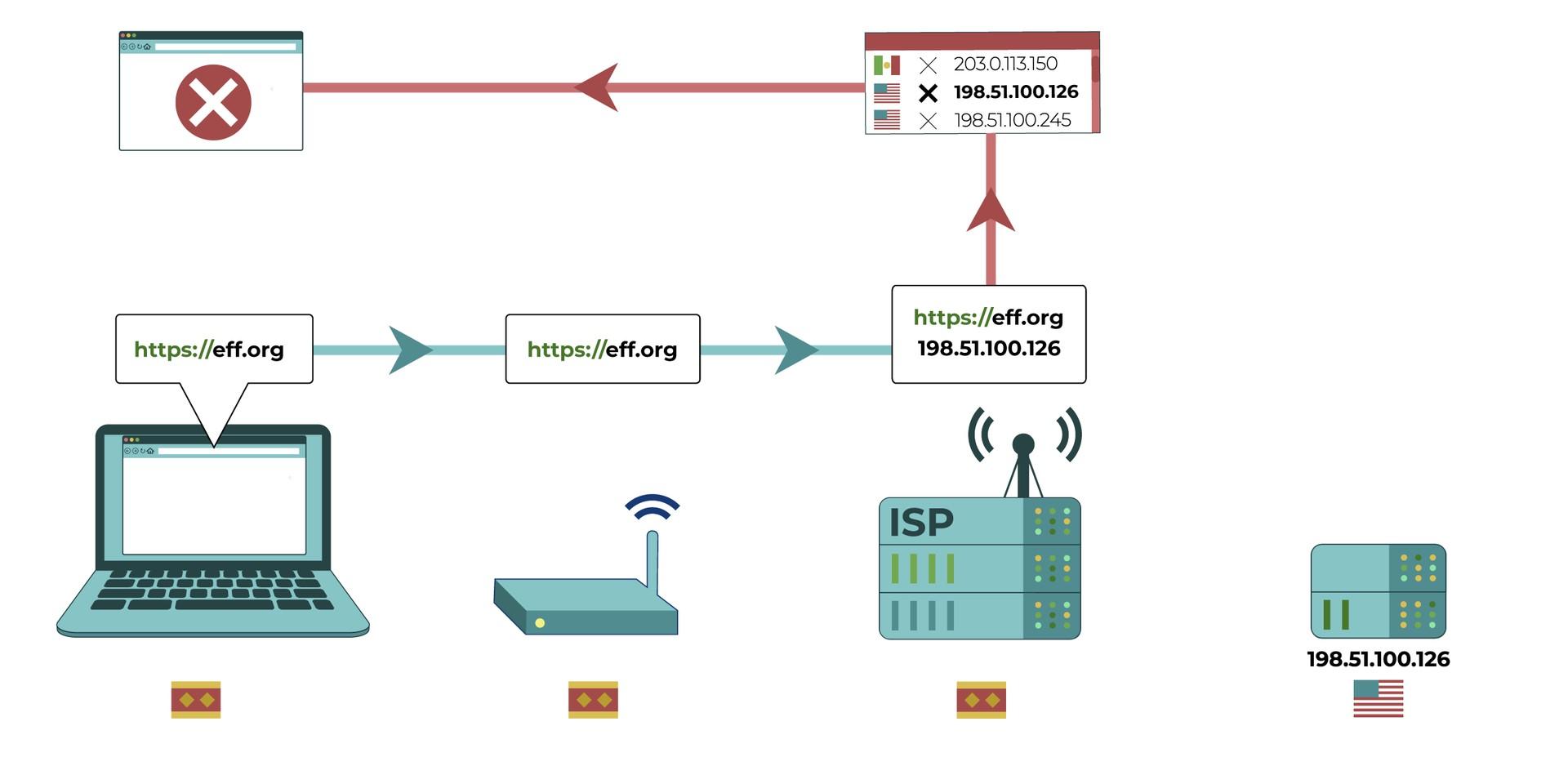

Arrêt du réseau : un arrêt du réseau peut impliquer le débranchement physique de l'infrastructure réseau, comme les routeurs, les câbles réseau ou les tours cellulaires, afin que les connexions soient physiquement empêchées ou soient si mauvaises qu'elles soient inutilisables.

Il peut s'agir d'un cas particulier de blocage d'adresses IP, dans lequel la totalité ou la plupart des adresses IP sont bloquées. Parce qu'il est souvent possible de savoir dans quel pays une adresse IP est utilisée, certains pays ont également expérimenté le blocage temporaire de la totalité ou de la plupart des adresses IP étrangères, autorisant certaines connexions à l'intérieur du pays mais bloquant la plupart des connexions vers l'extérieur du pays.

Un ordinateur tente de se connecter à l’adresse IP d’eff.org basée aux États-Unis. Au niveau du fournisseur d'accès Internet, la demande est vérifiée : l'adresse IP d'eff.org est comparée à une liste d'adresses IP internationales bloquées et est bloquée.

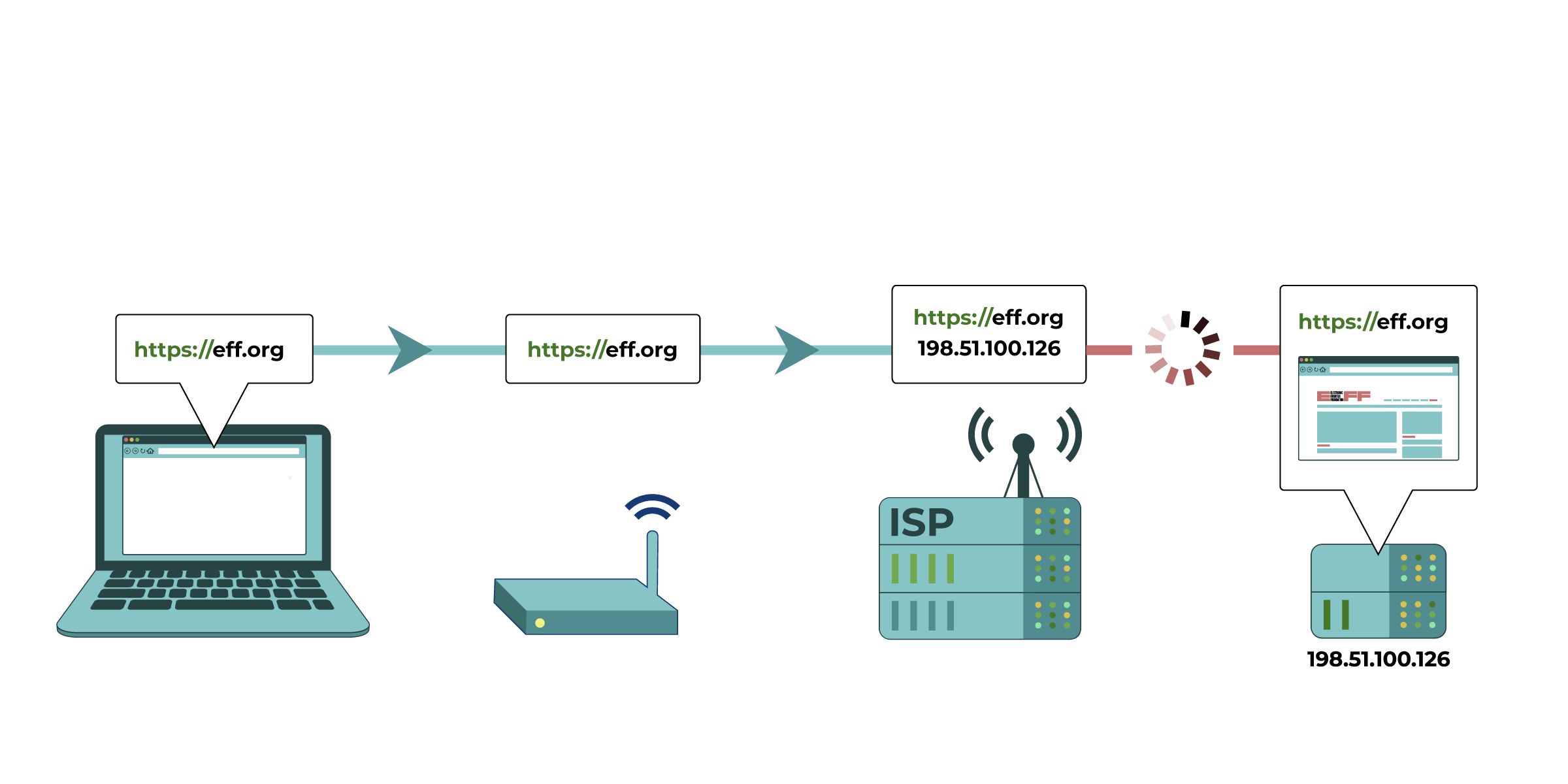

Limitation : les FAI peuvent limiter (ralentir) de manière sélective différents types de trafic. De nombreux censeurs gouvernementaux ralentissent les connexions à certains sites plutôt que de les bloquer complètement. Ce type de blocage est plus difficile à identifier et permet au FAI de nier qu'il restreint l'accès. Les gens peuvent penser que leur propre connexion Internet est lente ou que le service auquel ils se connectent ne fonctionne pas.

Un ordinateur tente de se connecter à eff.org. Leur fournisseur d'accès Internet ralentit leur connexion.

Un ordinateur tente de se connecter à eff.org. Leur fournisseur d'accès Internet ralentit leur connexion.

Techniques de contournement

Des facteurs tels que votre emplacement et le type de censure du réseau que vous rencontrez aident à déterminer quelle technique de contournement vous conviendra le mieux. Si vous n'êtes pas sûr du type de blocage auquel vous êtes confronté, un outil tel que OONI Probe peut vous aider à identifier les types de blocage auxquels vous êtes confronté. Mais sachez que l'exécution de l'outil peut vous mettre en danger, car celui qui gère votre réseau saura que vous utilisez le logiciel, et certains pays peuvent bloquer complètement l'outil.

Moins il y a d'informations sur votre activité Internet, plus il peut être difficile pour votre FAI ou votre administrateur réseau de bloquer sélectivement certains types d'activité. C’est pourquoi l’utilisation de normes de chiffrement à l’échelle d’Internet, comme HTTPS et DNS chiffré, peut s’avérer utile dans certains cas.

HTTP protège peu de vos informations de navigation...

...HTTPS protège bien plus...

… Le DNS crypté et d’autres protocoles protégeront également le nom du site.

Changez votre fournisseur DNS et utilisez un DNS crypté

Si les FAI s'appuient uniquement sur le blocage DNS, changer de fournisseur DNS et utiliser un DNS crypté peut restaurer votre accès.

Changer de fournisseur DNS : Cela peut être fait dans les « paramètres réseau » de votre appareil (téléphone ou ordinateur). Notez que votre nouveau fournisseur DNS obtiendra les informations sur votre activité de navigation dont disposait auparavant votre FAI, ce qui peut constituer un problème de confidentialité en fonction de votre modèle de menace . Mozilla dresse une liste de fournisseurs DNS qui ont des politiques de confidentialité strictes et s'engagent à ne pas partager vos données de navigation.

Utilisez un DNS crypté : les technologies DNS cryptées empêchent tout acteur du réseau de voir (et de filtrer) votre trafic DNS. Mais selon un rapport de 2022, certains gouvernements ont bloqué les points de terminaison connus pour le DNS sur HTTPS et le DNS sur TLS. Si vous utilisez l'un des services DNS cryptés les plus populaires tels que 1.1.1.1 ou 8.8.8.8, sachez que les gouvernements peuvent cibler ces points de terminaison et les bloquer également.

Vous pouvez configurer DNS sur HTTPS sur Firefox. Chrome et Microsoft Edge prennent tous deux en charge le DNS sur HTTPS, bien qu'ils l'appellent « DNS sécurisé ». Vous pouvez également configurer DNS sur TLS sur Android. iOS et macOS prennent également en charge DNS sur HTTPS, bien qu'ils nécessitent l'installation de profils tiers et ne soient pas activés par défaut.

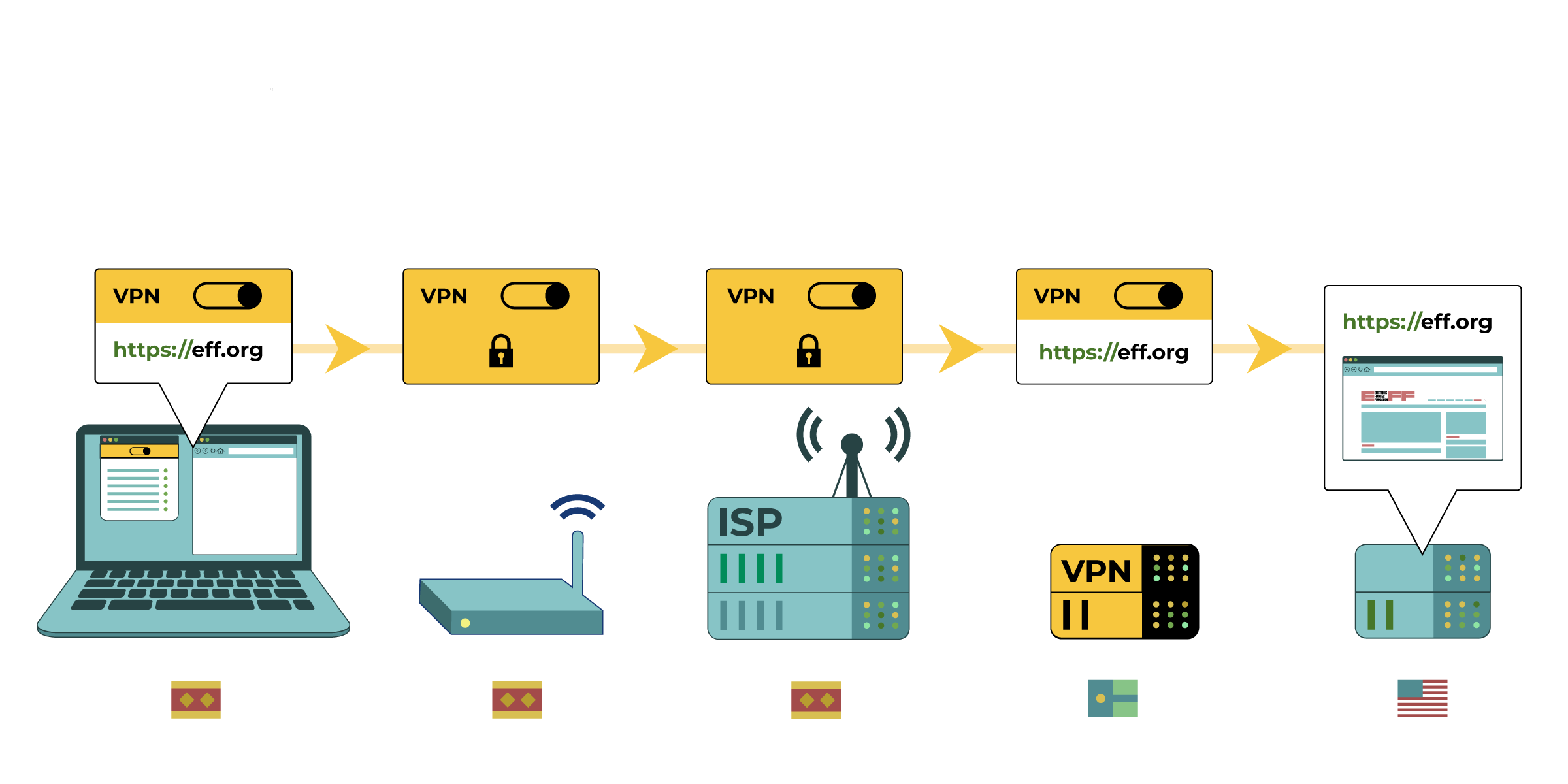

Utilisez un VPN

![]()

Dans ce schéma, l'ordinateur utilise un VPN, qui crypte son trafic et se connecte à eff.org. Le routeur réseau et le fournisseur d'accès Internet peuvent constater que l'ordinateur utilise un VPN, mais les données sont cryptées. Le fournisseur d'accès Internet achemine la connexion vers le serveur VPN d'un autre pays. Ce VPN se connecte ensuite au site eff.org.

Dans ce schéma, l'ordinateur utilise un VPN, qui crypte son trafic et se connecte à eff.org. Le routeur réseau et le fournisseur d'accès Internet peuvent constater que l'ordinateur utilise un VPN, mais les données sont cryptées. Le fournisseur d'accès Internet achemine la connexion vers le serveur VPN d'un autre pays. Ce VPN se connecte ensuite au site eff.org.

Si vous rencontrez certains types de blocage IP local ou régional, un VPN peut être utile pour contourner ces techniques, mais il comporte ses propres réserves d'utilisation et peut ne pas fonctionner du tout.

Un réseau privé virtuel (VPN) crypte et envoie toutes les données Internet depuis votre ordinateur via un serveur (un autre ordinateur), qui peut éventuellement se trouver dans un autre pays. Dans certains cas, cela peut vous aider à accéder à des sites Web non disponibles dans le comté dans lequel vous vous trouvez. Cet ordinateur peut appartenir à un service VPN commercial ou à but non lucratif, à votre entreprise ou à un contact de confiance. Une fois qu'un service VPN est correctement configuré, vous pouvez l'utiliser pour accéder aux pages Web, aux e-mails, à la messagerie instantanée, à la VoIP et à tout autre service Internet. Un VPN protège votre trafic contre l'espionnage local, mais votre fournisseur VPN peut toujours conserver des enregistrements (également appelés journaux) des sites Web auxquels vous accédez, ou même permettre à un tiers de consulter directement votre navigation sur le Web. Selon votre modèle de menace, la possibilité qu'un gouvernement écoute votre connexion VPN ou accède à vos journaux VPN peut constituer un risque important. Pour certains utilisateurs, cela pourrait contrebalancer les avantages à court terme de l’utilisation d’un VPN.

Consultez notre guide sur le choix de services VPN spécifiques.

Utiliser le navigateur Tor

Si vous rencontrez un blocage de protocole ou de port, un blocage d'adresse IP, un blocage DNS ou si un VPN ne vous aide pas à contourner la censure, alors le navigateur Tor peut vous aider. Tor propose plusieurs options pour contourner différents types de censure, mais notez que toute personne pouvant voir votre activité réseau saura que vous utilisez Tor.

Tor est un logiciel open source conçu pour vous garantir l'anonymat sur le Web. Tor Browser est un navigateur Web construit sur le réseau d'anonymat Tor. En raison de la manière dont Tor achemine votre trafic de navigation Web, il vous permet également de contourner la censure.

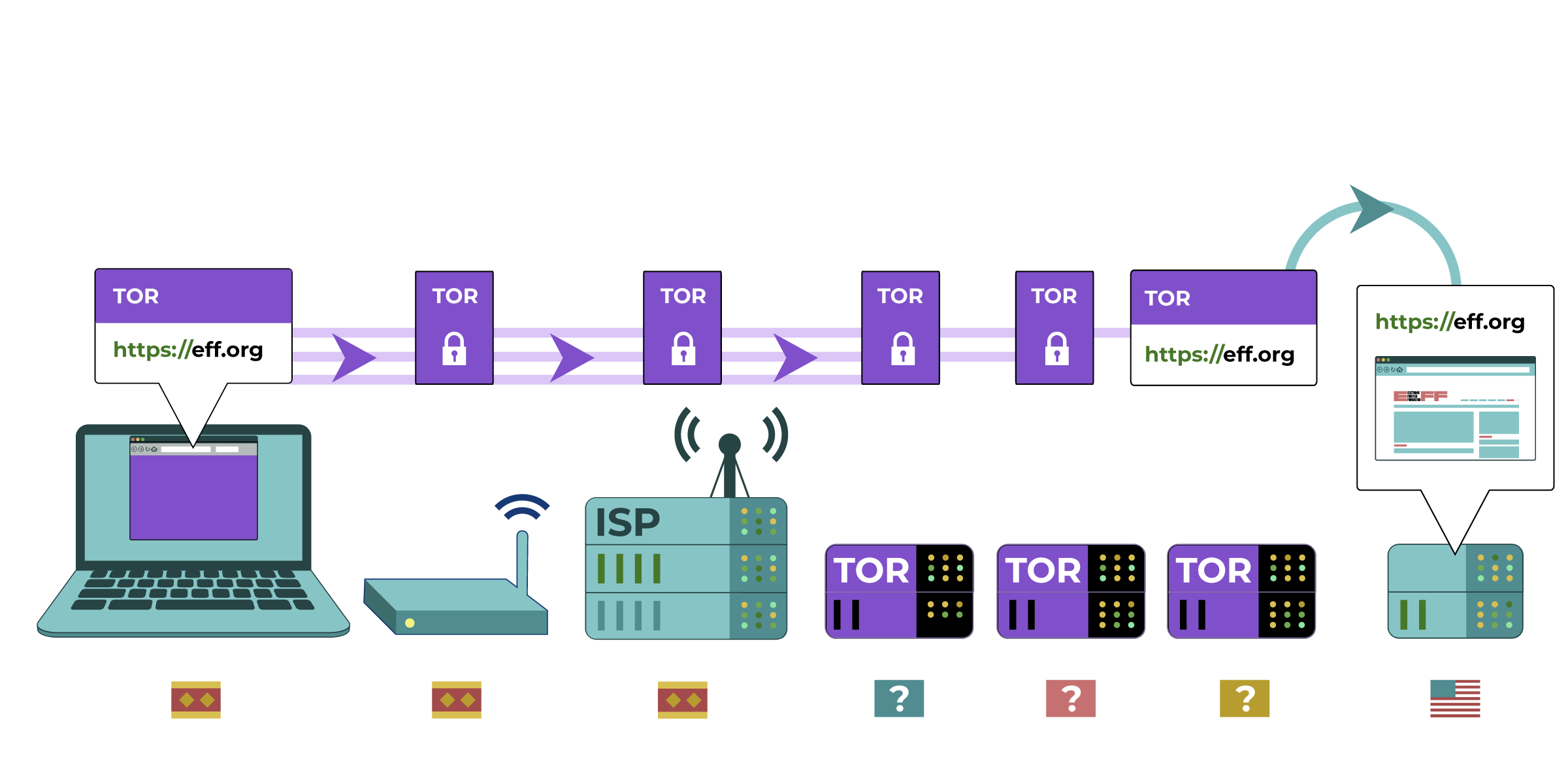

![]() L'ordinateur utilise Tor pour se connecter à eff.org. Tor achemine la connexion via plusieurs « relais » qui peuvent être gérés par différentes personnes ou organisations partout dans le monde. Le dernier « relais de sortie » se connecte à eff.org. Le FAI peut voir que vous utilisez Tor, mais ne peut pas facilement voir quel site vous visitez. De la même manière, le propriétaire d’eff.org peut savoir qu’une personne utilisant Tor s’est connectée à son site, mais ne sait pas d’où vient cet utilisateur.

L'ordinateur utilise Tor pour se connecter à eff.org. Tor achemine la connexion via plusieurs « relais » qui peuvent être gérés par différentes personnes ou organisations partout dans le monde. Le dernier « relais de sortie » se connecte à eff.org. Le FAI peut voir que vous utilisez Tor, mais ne peut pas facilement voir quel site vous visitez. De la même manière, le propriétaire d’eff.org peut savoir qu’une personne utilisant Tor s’est connectée à son site, mais ne sait pas d’où vient cet utilisateur.

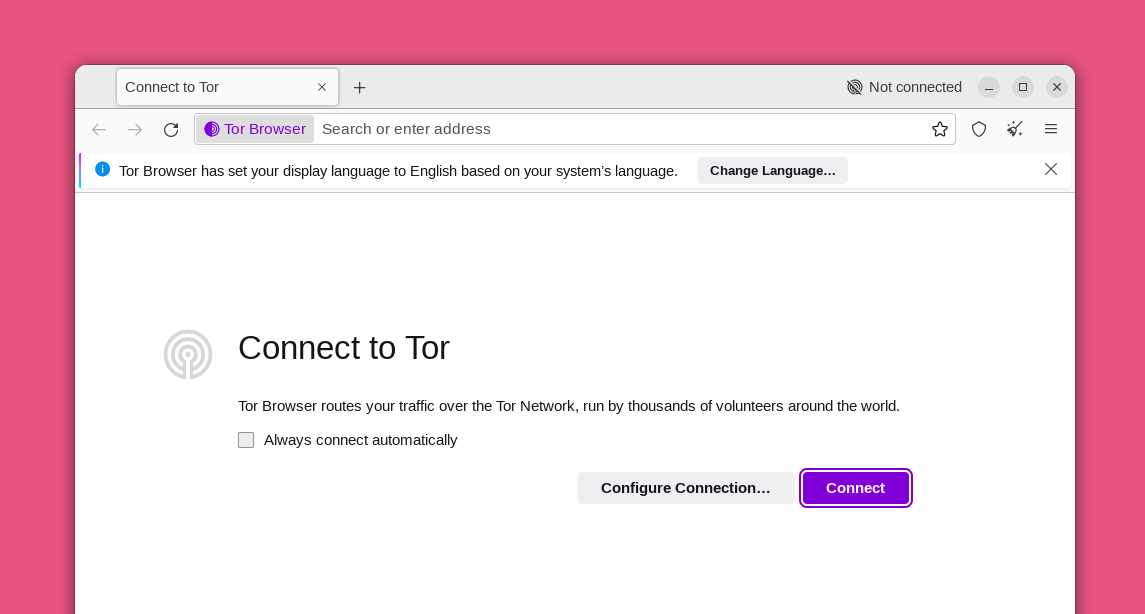

Lorsque vous démarrez le navigateur Tor pour la première fois, cliquez sur le bouton « Configurer la connexion… » pour personnaliser manuellement les paramètres de connexion, ou cliquez simplement sur « Connecter » pour commencer :

Tor contournera non seulement certaines censures nationales, mais, s’il est correctement configuré, peut également protéger votre identité d’un adversaire écoutant les réseaux de votre pays. Cependant, il peut être lent et difficile à utiliser, et toute personne pouvant voir votre activité réseau peut remarquer que vous utilisez Tor.

Si, pour une raison quelconque, Tor est bloqué pour vous. La fonction « Connection Assist » peut vous aider à choisir un « pont » pour vous en utilisant votre emplacement.

Apprenez à utiliser Tor pour Linux, macOS, Windows et sur les smartphones.

Remarque : assurez-vous de télécharger le navigateur Tor depuis le site officiel.

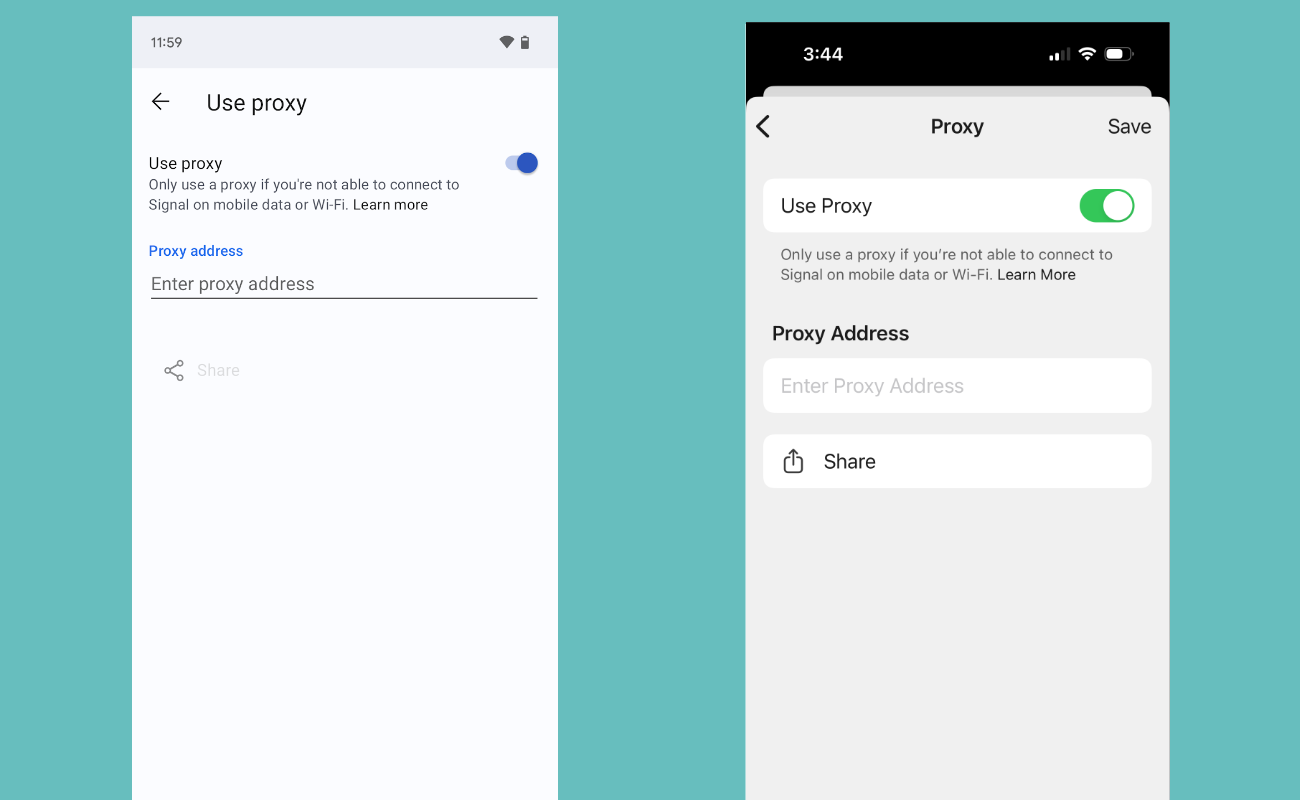

Utilisation de serveurs proxy pour les applications de messagerie

Si vous ne pouvez pas accéder aux applications de messagerie sécurisées comme WhatsApp ou Signal dans votre région, vous pourrez peut-être utiliser un serveur proxy pour contourner certains types de censure. Cela peut vous permettre de communiquer avec les autres lorsque l'application est bloquée. Ces serveurs proxy sont gérés par des bénévoles, mais vos communications resteront cryptées de bout en bout, garantissant que personne, y compris ceux qui exécutent le serveur proxy, ne puisse voir le contenu du message. Cependant, le fournisseur proxy pourra voir votre adresse IP.

Découvrez comment utiliser les serveurs proxy sur Signal et WhatsApp.