Comprender y eludir la censura en la red

Última actualización: February 01, 2024

Esta es una visión general de la censura en la red, pero no es exhaustiva.

Gobiernos, empresas, escuelas y proveedores de internet utilizan a veces software para impedir que sus usuarios accedan a determinados sitios web y servicios que de otro modo estarían disponibles en la web abierta. Esto se llama filtrado o bloqueo de Internet y es una forma de censura. El filtrado adopta distintas formas. Incluso con codificación, los censores pueden bloquear sitios web enteros, proveedores de alojamiento o tecnologías de Internet. A veces, el contenido se bloquea en función de las palabras clave que contiene. Cuando los sitios no están cifradas, los censores también pueden bloquear páginas web individuales.

Hay diferentes maneras de vencer la censura en Internet. Algunas te protegen de la vigilancia, pero muchas no. Cuando alguien que controla tu conexión a la red filtra o bloquea un sitio, casi siempre puedes utilizar una herramienta de elusión para llegar a la información que necesitas.

Nota: las herramientas de elusión que prometen privacidad o seguridad no siempre son privadas o seguras. Y las herramientas que utilizan términos como "anonimizador" no siempre mantienen tu identidad completamente en secreto.

La herramienta de elusión más adecuada para ti depende de tu plan de seguridad. no está seguro de cómo crear un plan de seguridad, empiece por aquí. Mientras creas un plan de seguridad, ten en cuenta que alguien que controle tu conexión a Internet puede darse cuenta de que utilizas una determinada herramienta o técnica de elusión y tomar medidas contra ti o contra otros.

En esta guía, hablaremos sobre cómo entender la censura en Internet, quién puede llevarla a cabo y cómo se produce, antes de pasar a lo que puedes hacer para evitarla.

-

Censura y en Internet

- Censura y vigilancia: Las dos caras de la misma moneda

- El coste de la vigilancia

-

Dónde y cómo la censura y la vigilancia en la red

- ¿Dónde se produce el bloqueo?

- ¿Cómo está ocurriendo?

-

Técnicas de elusión

- Cambiar el proveedor de DNS para acceder a sitios web o servicios bloqueados

- Utilizar una red privada virtual (VPN) o un proxy web cifrado para acceder a sitios web o servicios bloqueados.

- Uso del Navegador Tor para Acceder a un Sitio Web Bloqueado o para Proteger su Identidad.

Censura y vigilancia en Internet

Internet tiene muchos procesos que deben funcionar correctamente para que tus comunicaciones lleguen de un lugar a otro. Si alguien intenta bloquear partes de Internet o actividades concretas en , puede dirigirse a diferentes partes del sistema. Los métodos que utilicen pueden depender de la tecnología y los dispositivos que controlen, sus conocimientos, sus recursos y si están en una posición de poder para decir a los demás lo que tienen que hacer.

Vigilancia y censura: Las dos caras de la misma moneda

La vigilancia y la censura en Internet van de la mano. La censura en Internet es un proceso de dos pasos:

- Detectar actividades "inaceptables”

- Bloquear la actividad "inaceptable”

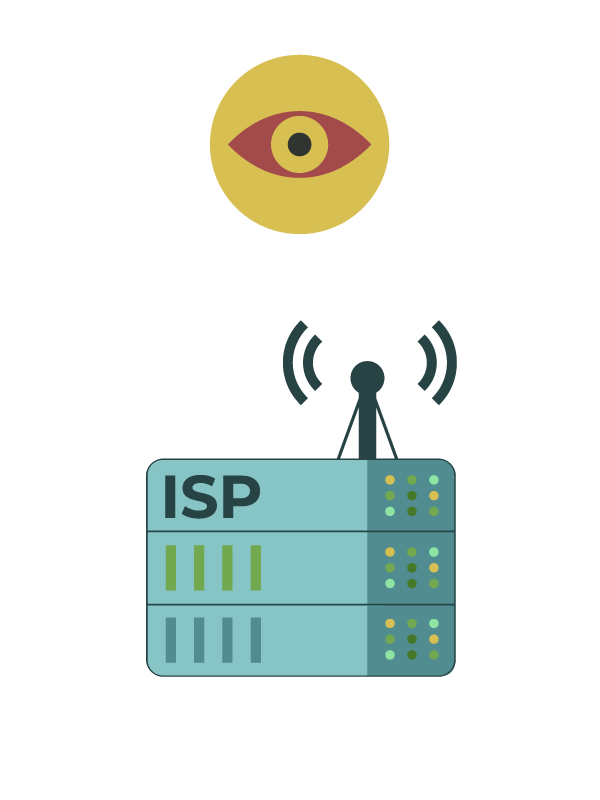

Detectar actividades "inaceptables" es lo mismo que vigilar Internet. Si los administradores de red pueden ver por dónde navegas en internet, pueden decidir si te bloquean o no. Si abogamos por herramientas y tecnologías de privacidad de datos e internet, también podemos dificultar el filtrado y bloqueo de internet.

Muchas técnicas de elusión tienen la ventaja adicional de proteger su información de los fisgones de la red cuando se conecta a Internet.

El coste de la vigilancia

Bloquear el tráfico de Internet tiene un coste, y un bloqueo excesivo puede tener un coste aún mayor. Un ejemplo popular es que el gobierno chino no censura el sitio web de GitHub, a pesar de que en él se alojan muchos boletines antigubernamentales. Los desarrolladores de software necesitan acceder a GitHub para realizar trabajos beneficiosos para la economía china. Ahora mismo, estos censores han decidido que les costará más bloquear Github de lo que ganarían bloqueándolo.

No todos los censores tomarían la misma decisión. Por ejemplo, los cortes temporales de Internet son cada vez más habituales, aunque estas medidas puedan perjudicar gravemente a las economías locales.

Dónde y cómo se producen la censura y la vigilancia

¿Dónde se produce el bloqueo?

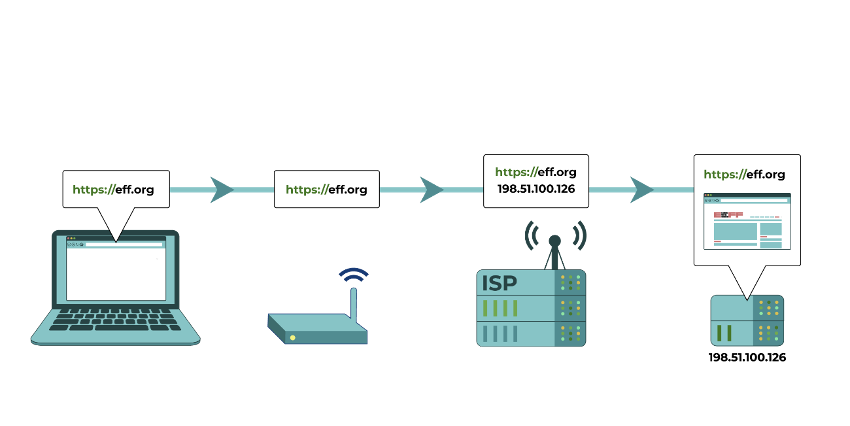

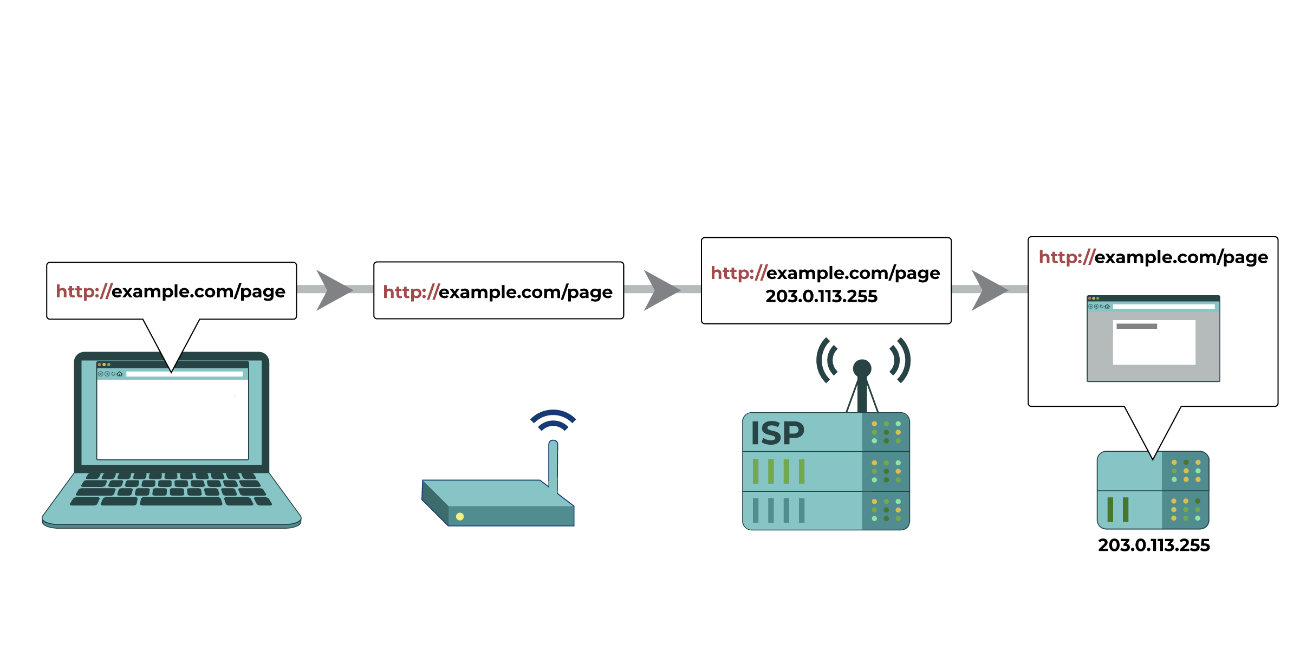

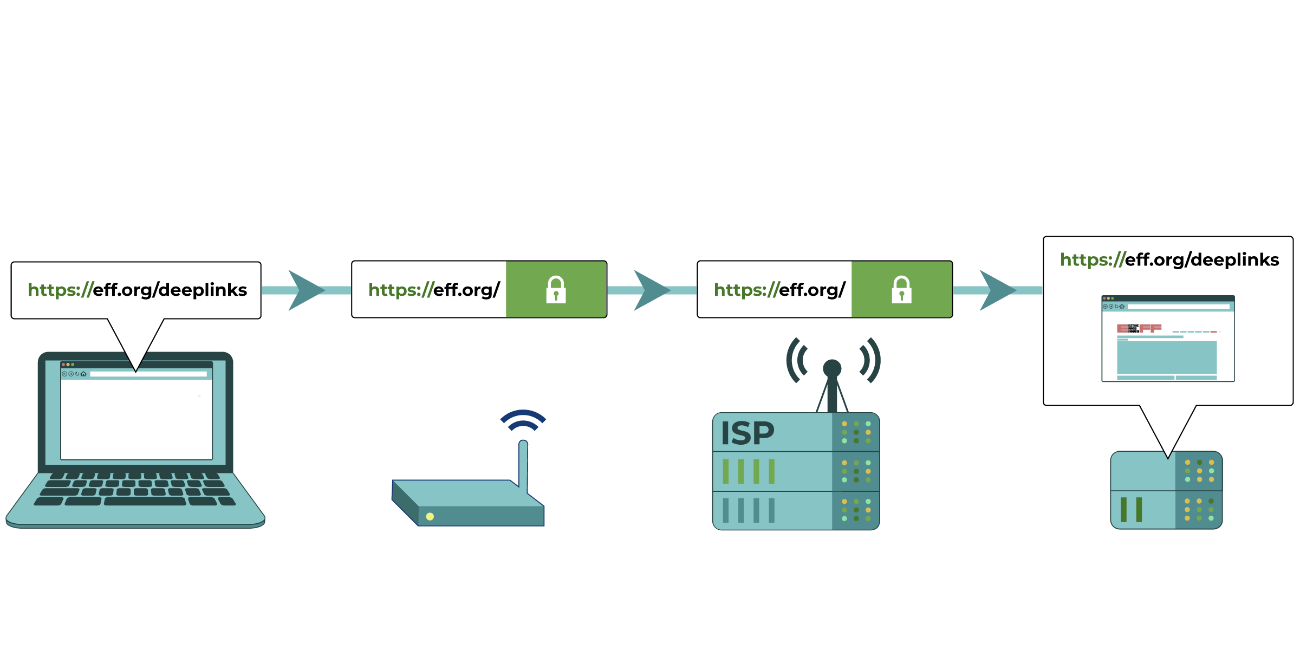

Tu computadora intenta conectarse a https://eff.org, que se encuentra en una dirección IP de la lista (la secuencia numerada junto al servidor asociado al sitio web de la EFF). La solicitud de ese sitio web se realiza y pasa por varios dispositivos, como el router de su red doméstica y su proveedor de servicios de Internet (ISP), antes de llegar a la dirección IP prevista de https://eff.org. El sitio web se carga correctamente en tu computadora.

(1) Bloqueo o filtrado en sus dispositivos. Esto es especialmente común en escuelas y lugares de trabajo. Alguien que configure o gestione tus ordenadores y teléfonos puede ponerles un software que limite su uso. El software cambia el funcionamiento del dispositivo y puede impedir que acceda a determinados sitios o que se comunique en línea de determinadas maneras. Los programas espía pueden funcionar de forma muy similar.

(2) Filtrado de redes locales. También es habitual en colegios y lugares de trabajo. Alguien que gestiona tu red local (como una red WiFi) impone algunos límites a tu actividad en Internet, como vigilar o controlar dónde te conectas o cuándo buscas determinadas palabras clave.

(3) Bloqueo o filtrado por parte de los proveedores de servicios de Internet (ISP). Por lo general, su ISP puede realizar el mismo tipo de filtrado que el administrador de su red local. Los ISP de muchos países están obligados por su gobierno a realizar filtrados y censuras regulares de Internet. Los ISP comerciales pueden realizar el filtrado como un servicio para hogares o empresas. Los proveedores particulares de servicios residenciales de Internet pueden comercializar conexiones filtradas directamente a los clientes como una opción, y aplicar automáticamente métodos específicos de censura (como los que se describen a continuación) a todas las conexiones de sus ISP. Pueden hacer esto aunque no lo exija un gobierno, porque algunos de sus clientes lo desean.

¿Cómo se produce el bloqueo?

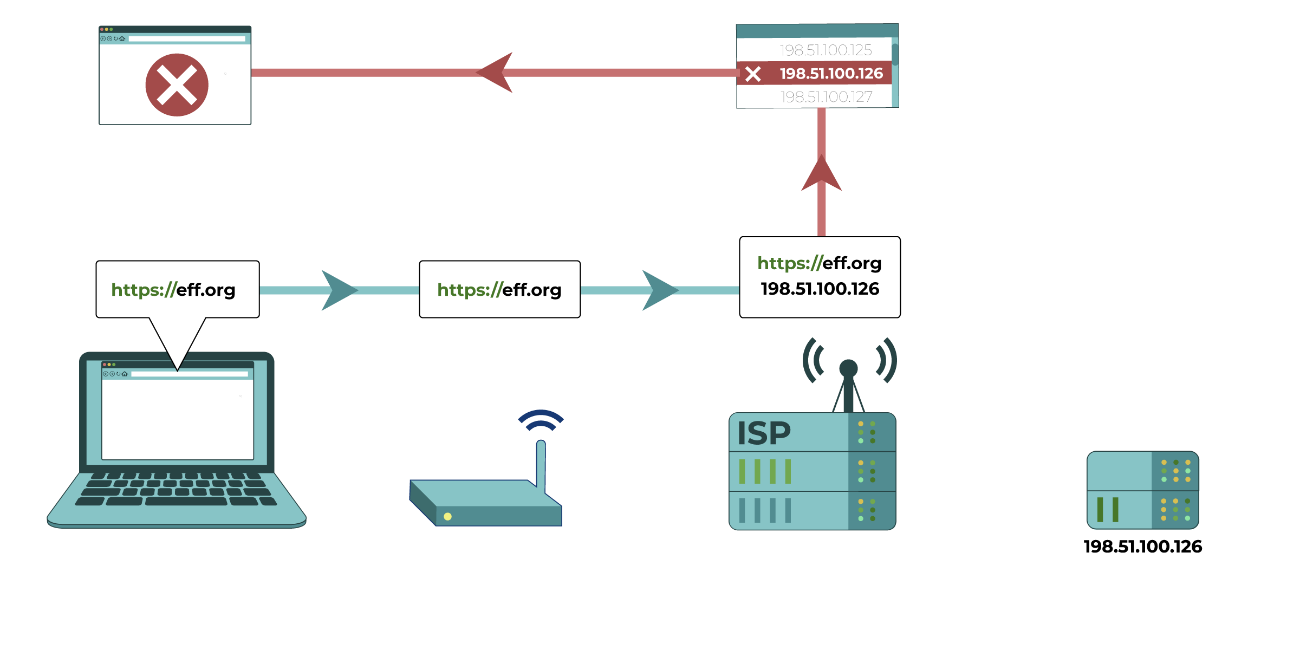

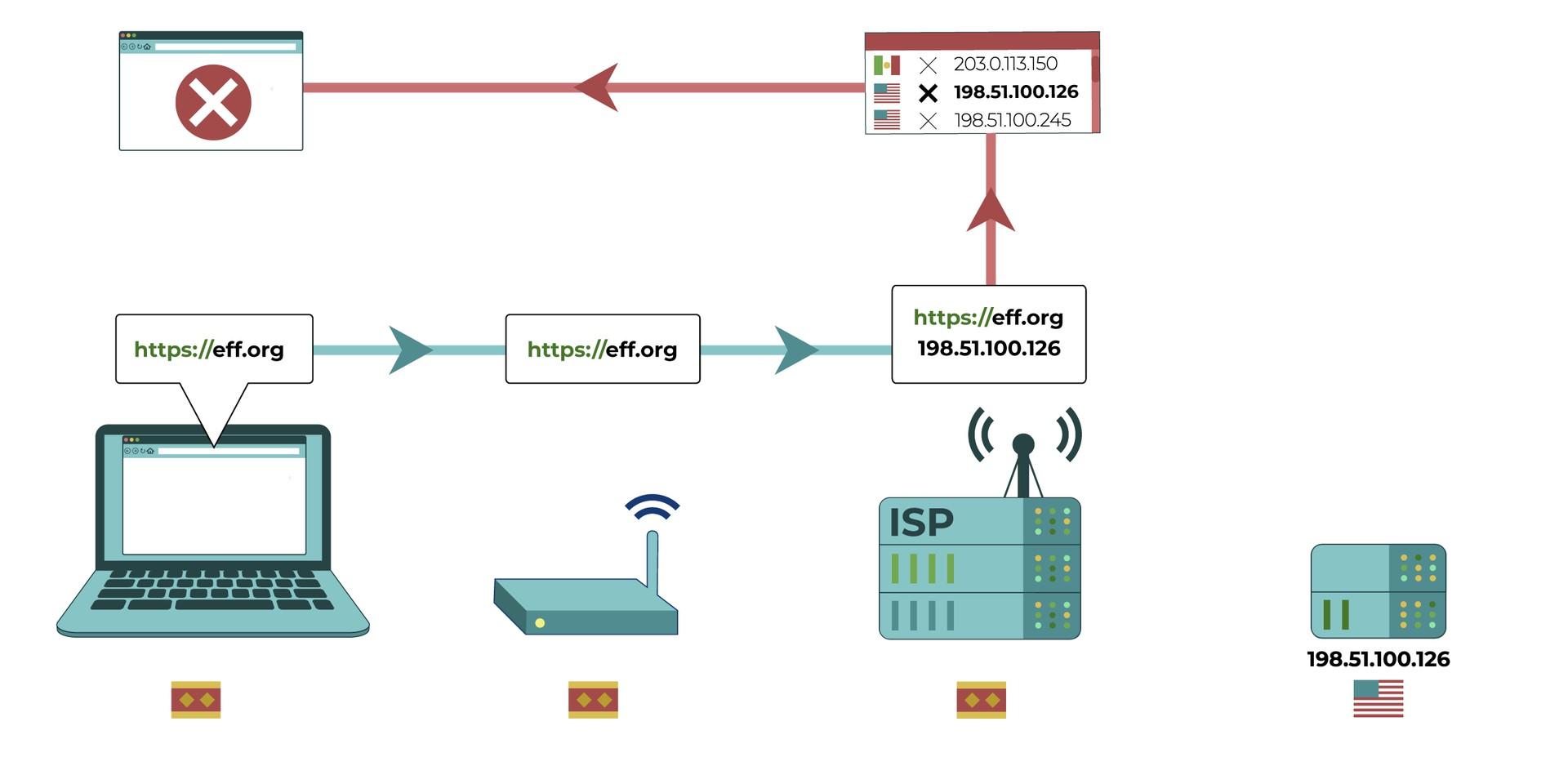

Bloqueo de direcciones IP: Las "direcciones IP" son las ubicaciones de los ordenadores en Internet. Toda la información que se envía por Internet tiene una dirección "Para" y una dirección "Desde". Los ISP o los administradores de red pueden crear listas de ubicaciones que se correspondan con los servicios que quieren bloquear. A continuación, pueden bloquear cualquier información en la red que se envíe a o desde esas ubicaciones.

Esto puede dar lugar a un bloqueo excesivo, ya que muchos servicios pueden estar alojados en la misma ubicación o dirección IP. Del mismo modo, muchas personas acaban compartiendo una dirección IP determinada para acceder a Internet.

En este diagrama, el proveedor de servicios de Internet coteja la dirección IP solicitada con una lista de direcciones IP bloqueadas. Determina que la dirección IP de eff.org coincide con la de una dirección IP bloqueada y bloquea la petición al sitio web.

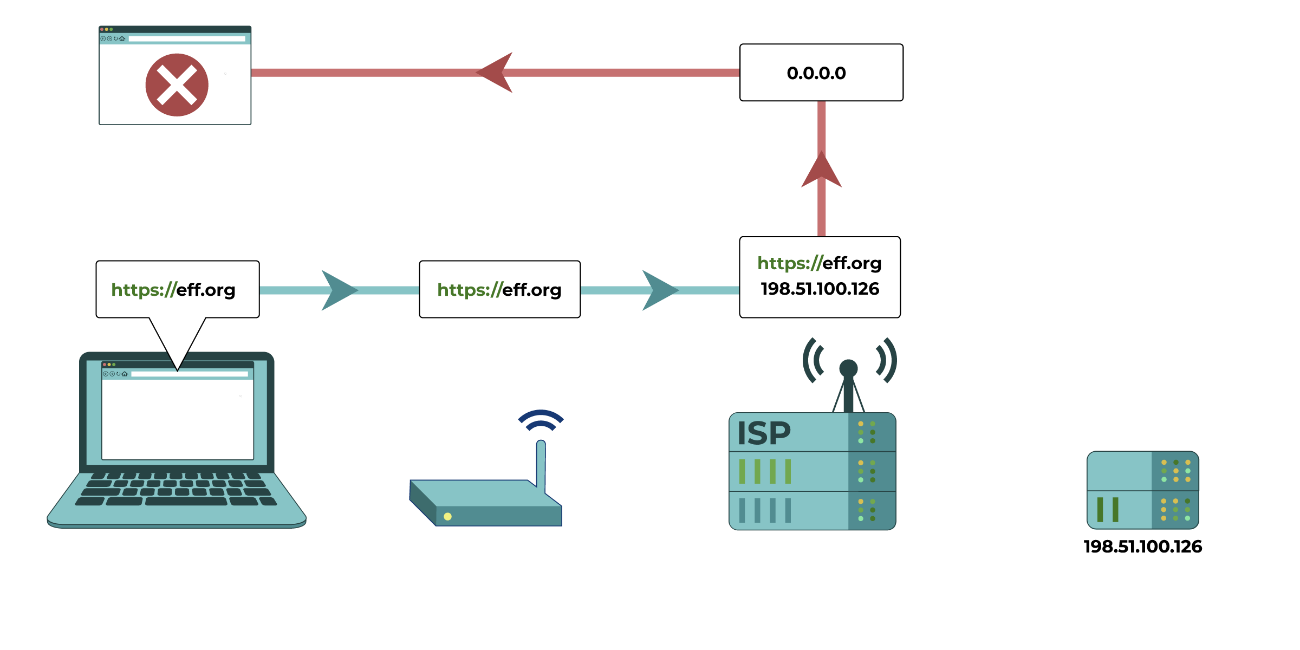

Bloqueo DNS: Su dispositivo pregunta a unos ordenadores llamados "resolvedores DNS" dónde se encuentran los sitios. Cuando te conectas a Internet, el DNS por defecto que utiliza tu dispositivo suele pertenecer a tu proveedor de servicios de Internet. Un ISP puede programar su servidor de DNS para que dé una respuesta incorrecta, o ninguna respuesta, cada vez que un usuario intente buscar la ubicación de un sitio o servicio bloqueado. Si cambias tu servidor de DNS, pero tu conexión DNS no está cifrada, tu ISP todavía puede bloquear selectivamente o cambiar las respuestas para los servicios bloqueados.

En este diagrama, la solicitud de la dirección IP de eff.org se modifica a nivel del proveedor de servicios de Internet. El ISP interfiere con el resolver DNS, y la dirección IP se redirige para dar una respuesta incorrecta o ninguna respuesta.

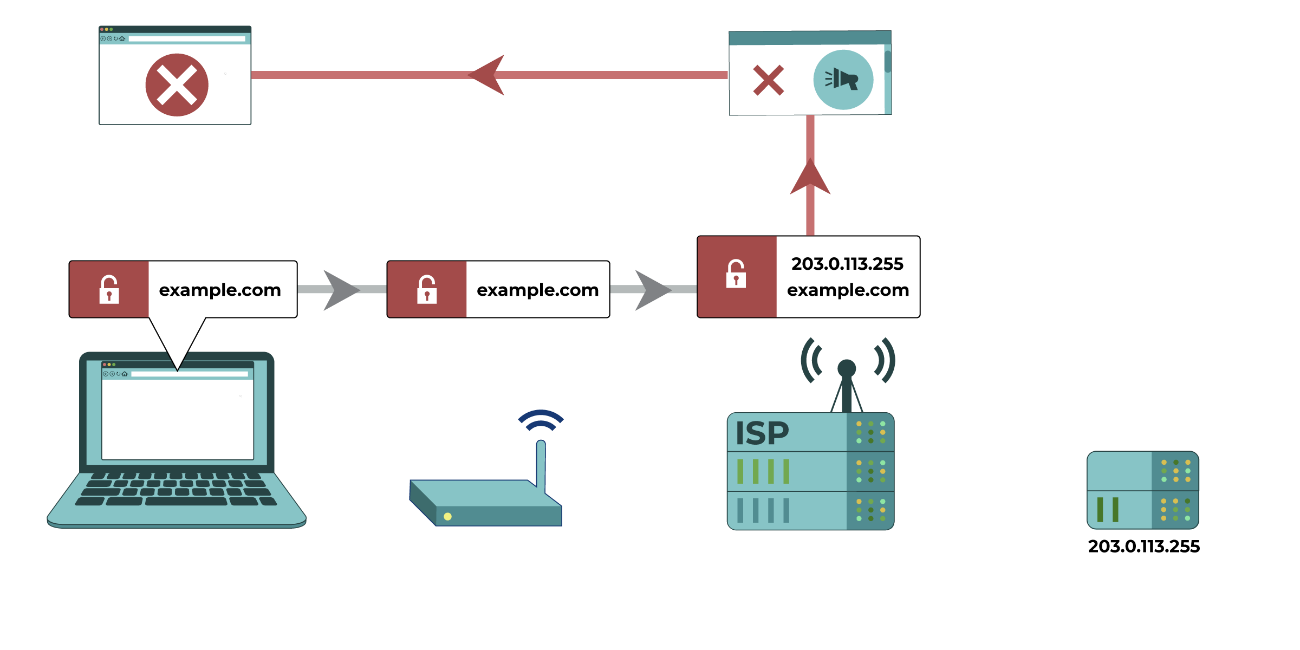

Filtrado de palabras clave: Si el tráfico no está cifrado, los ISP pueden bloquear páginas web en función de su contenido. Con un aumento general de los sitios cifrados , este tipo de filtrado es cada vez menos popular.

Una advertencia es que los administradores pueden descifrar la actividad cifrada si los usuarios instalan un "certificado CA" de confianza proporcionado por los administradores de su dispositivo. Dado que el usuario de un dispositivo debe instalar el certificado, esta es una práctica más habitual en las redes locales de lugares de trabajo y colegios, pero es menos común a nivel de ISP.

En una conexión a un sitio web sin cifrar , un proveedor de servicios de Internet puede comprobar el contenido de un sitio comparándolo con sus tipos de contenidos bloqueados. En este ejemplo, mencionar la libertad de expresión conduce al bloqueo automático de un sitio web.

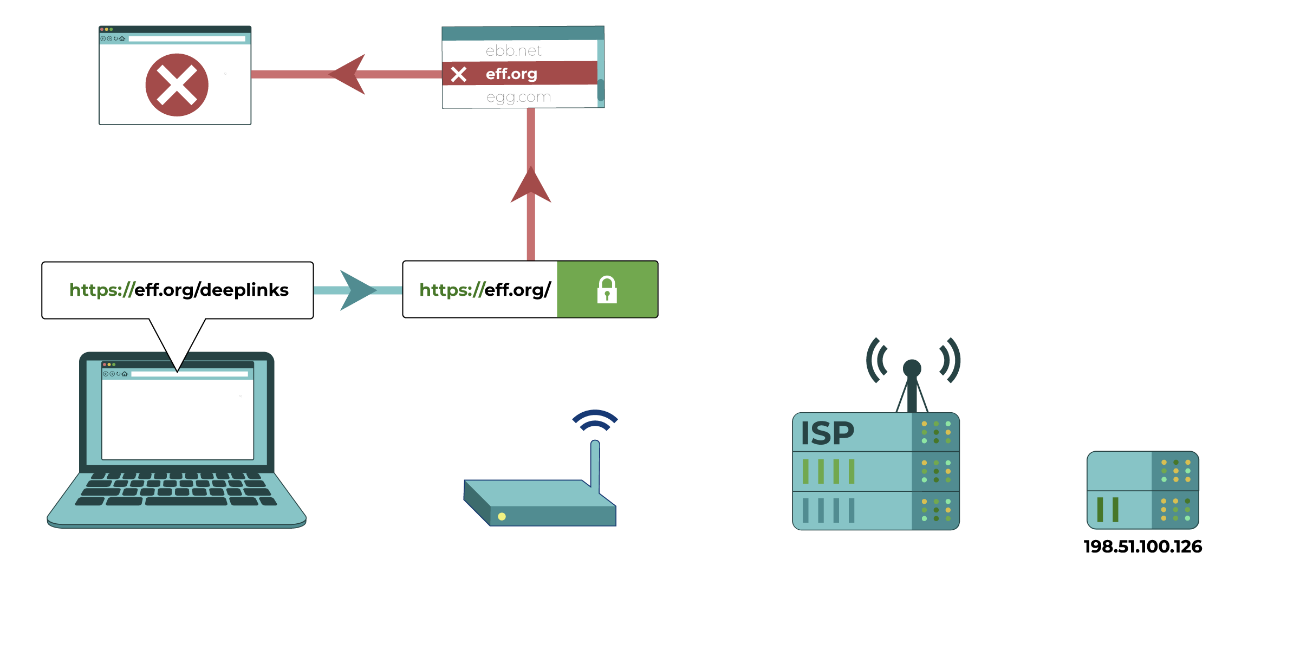

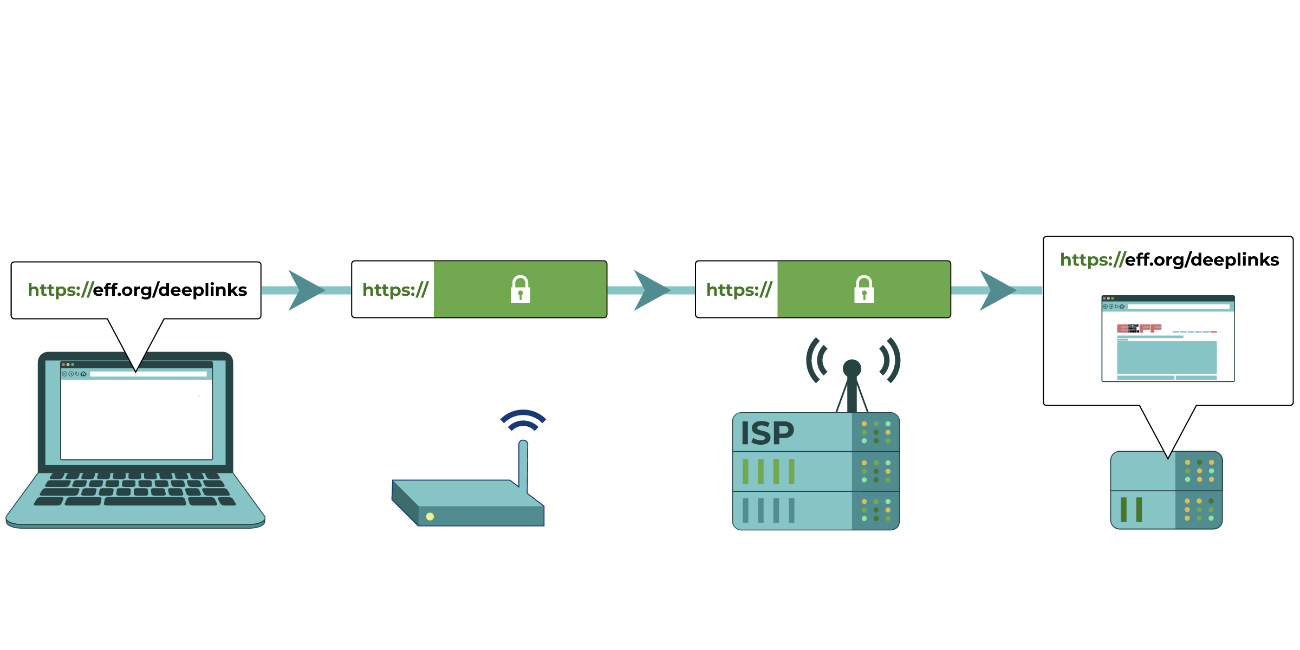

Filtrado de sitios HTTPS : Cuando se accede a sitios a través de HTTPS, todo el contenido está cifrado excepto el nombre del sitio. Como aún pueden ver el nombre del sitio, los ISP o los administradores de redes locales pueden decidir a qué sitios bloquear el acceso.

En este diagrama, una computadora intenta acceder a eff.org/deeplinks. El administrador de la red (representado por un router) puede ver el dominio (eff.org) pero no la dirección completa del sitio web después de la barra. El administrador de red puede decidir a qué dominios bloquear el acceso.

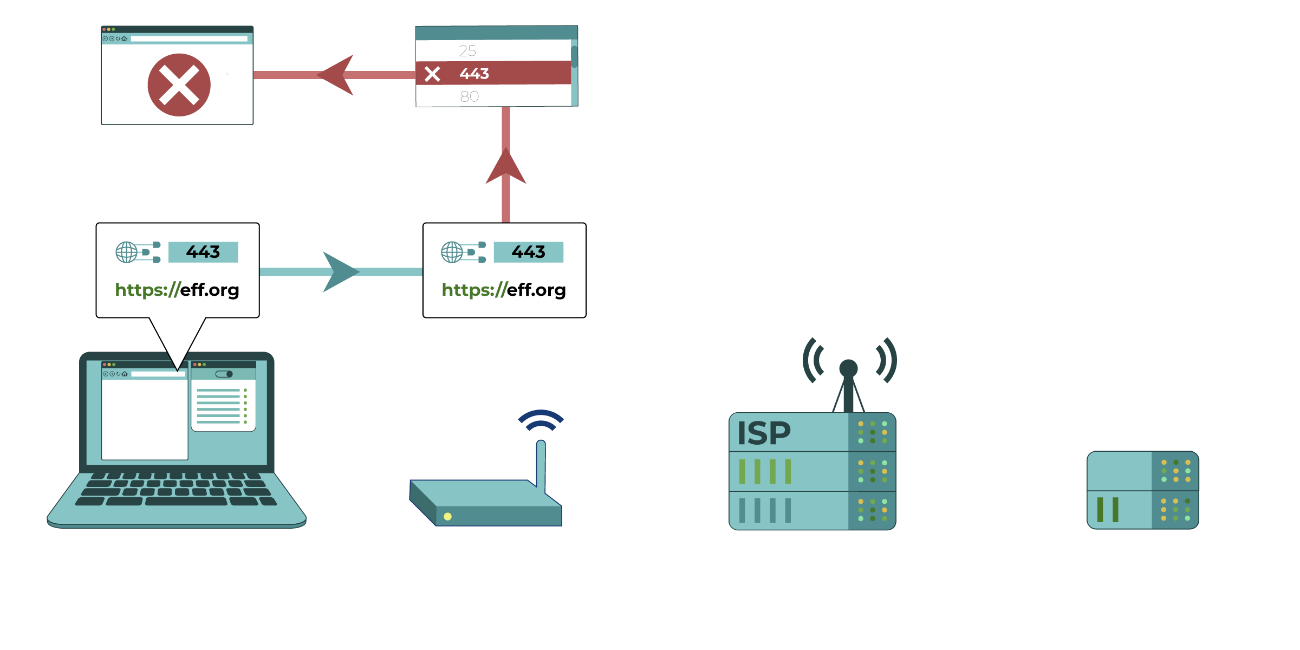

Bloqueo de protocolos y puertos: Un cortafuegos o un router puede intentar identificar qué tipo de tecnología de Internet está utilizando alguien para comunicarse y, a continuación, bloquear determinadas tecnologías reconociendo los detalles técnicos de cómo se comunican (los protocolos y los números de puerto son ejemplos de información que se puede utilizar para identificar qué tecnología se está utilizando). Si el cortafuegos puede reconocer correctamente qué tipo de comunicación se está produciendo o qué tecnología se está utilizando, puede configurarse para que no transmita esa comunicación. Por ejemplo, algunas redes pueden bloquear las tecnologías utilizadas por ciertas aplicaciones de VoIP (llamadas telefónicas por Internet), software de intercambio de archivos entre pares o VPN.

En este diagrama, el router reconoce una computadora que intenta conectarse a un sitio HTTPS, que utiliza el puerto 443. El puerto 443 está en la lista de protocolos bloqueados de este router.

Otros tipos de bloqueo

Normalmente, el bloqueo y el filtrado se utilizan para impedir que las personas accedan a sitios o servicios específicos. Sin embargo, cada vez son más comunes distintos tipos de bloqueo.

Apagado de la red: Una desconexión de la red puede implicar desconectar físicamente la infraestructura de la red, como routers, cables de red o torres de telefonía móvil, de modo que se impidan físicamente las conexiones o éstas sean tan malas que queden inutilizables.

Este puede ser un caso especial de bloqueo de direcciones IP, en el que se bloquean todas o la mayoría de las direcciones IP. Dado que a menudo es posible saber en qué país se utiliza una dirección IP, algunos países también han experimentado con el bloqueo temporal de todas o la mayoría de las direcciones IP extranjeras, permitiendo algunas conexiones dentro del país pero bloqueando la mayoría de las conexiones que salen del mismo.

Una computadora intenta conectarse a la dirección IP estadounidense de eff.org. A nivel del proveedor de servicios de Internet, se comprueba la solicitud: la dirección IP de eff.org se coteja con una lista de direcciones IP internacionales bloqueadas, y se bloquea.

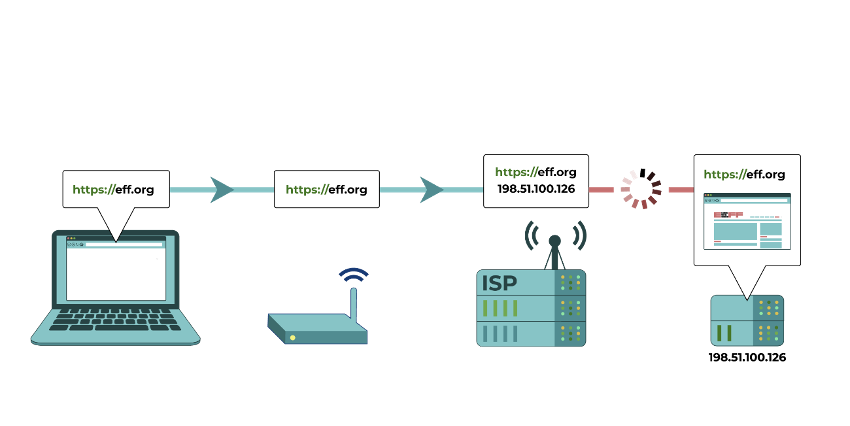

Estrangulamiento: Los ISP pueden estrangular (ralentizar) selectivamente distintos tipos de tráfico. Muchos censores gubernamentales ralentizan las conexiones a determinados sitios en lugar de bloquearlos por completo. Este tipo de bloqueo es más difícil de identificar y permite al ISP negar que esté restringiendo el acceso. La gente puede pensar que su propia conexión a Internet es lenta o que el servicio al que se conecta no funciona.

Una computadora intenta conectarse a eff.org. Su proveedor de servicios de Internet ralentiza la conexión.

Técnicas de elusión

Factores como tu ubicación y el tipo de censura en la red con el que te encuentras ayudan a determinar qué técnica de elusión funcionará mejor para ti. no estás seguro de a qué tipo de bloqueo te enfrentas, una herramienta como OONI Probe puede ayudarte a identificar a qué tipos de bloqueo te enfrentas. Pero ten en cuenta que ejecutar la herramienta puede ponerte en peligro, porque quienquiera que gestione tu red sabrá que estás ejecutando el software, y algunos países pueden bloquear la herramienta por completo.

Cuanta menos información haya sobre tu actividad en Internet, más difícil le resultará a tu ISP o administrador de red bloquear selectivamente determinados tipos de actividad. Por eso, el uso de estándares de cifrado en Internet, como HTTPS y DNS cifrado, puede ayudar en algunos casos.

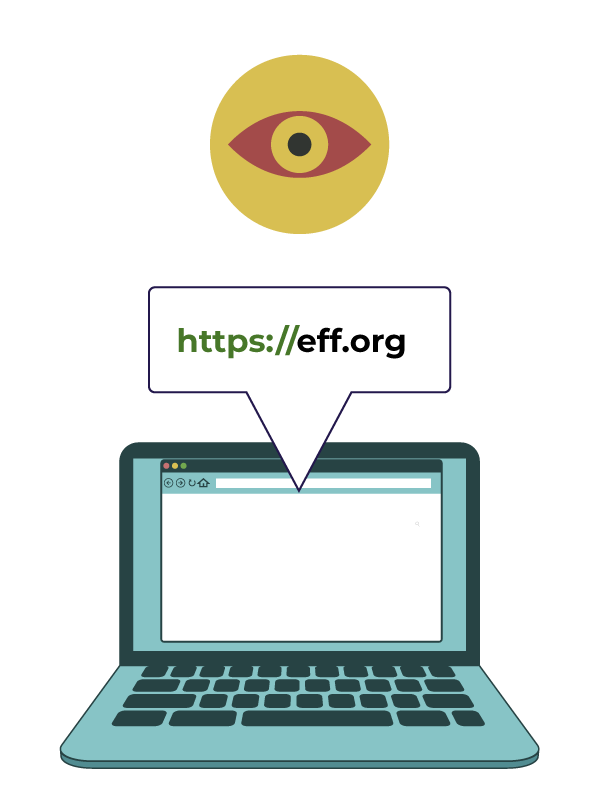

HTTP protege poco tu información de navegación...

...HTTPS protege mucho más...

...DNS cifrados y otros protocolos protegerán también el nombre del sitio.

Cambie de proveedor de DNS y utilice DNS cifrados

Si los ISP sólo se basan en el bloqueo de DNS, cambiar de proveedor de DNS y utilizar encrypted DNS puede restablecer el acceso.

Cambia tu proveedor de DNS: Esto puede hacerse en los "ajustes de red" de tu dispositivo (teléfono u ordenador). Ten en cuenta que tu nuevo proveedor de DNS obtendrá la información sobre tu actividad de navegación que antes tenía tu ISP, lo que puede suponer un problema de privacidad dependiendo de tu modelo de amenaza . Mozilla recopila una lista de proveedores de DNS que tienen políticas de privacidad sólidas y se comprometen a no compartir tus datos de navegación.

Utilice DNS cifrado: Las tecnologías de DNS cifrado impiden que cualquier actor de la red vea (y filtre) tu tráfico DNS. Pero según un informe de 2022 , algunos gobiernos han bloqueado puntos finales conocidos para DNS sobre HTTPS y DNS sobre TLS. Si utilizas alguno de los servicios DNS cifrados más populares, como 1.1.1.1 u 8.8.8.8, ten en cuenta que los gobiernos también pueden atacar estos puntos finales y bloquearlos.

Puede configurar DNS-over-HTTPS en Firefox . Chrome y Microsoft Edge soportan DNS-sobre-HTTPS, aunque se refieren a él como "DNS seguro". También puede configurar DNS sobre TLS en Android . Tanto iOS como macOS también soportan DNS-over-HTTPS, aunque requieren que instales perfiles de terceros y no están habilitados por defecto.

Utilizar una VPN

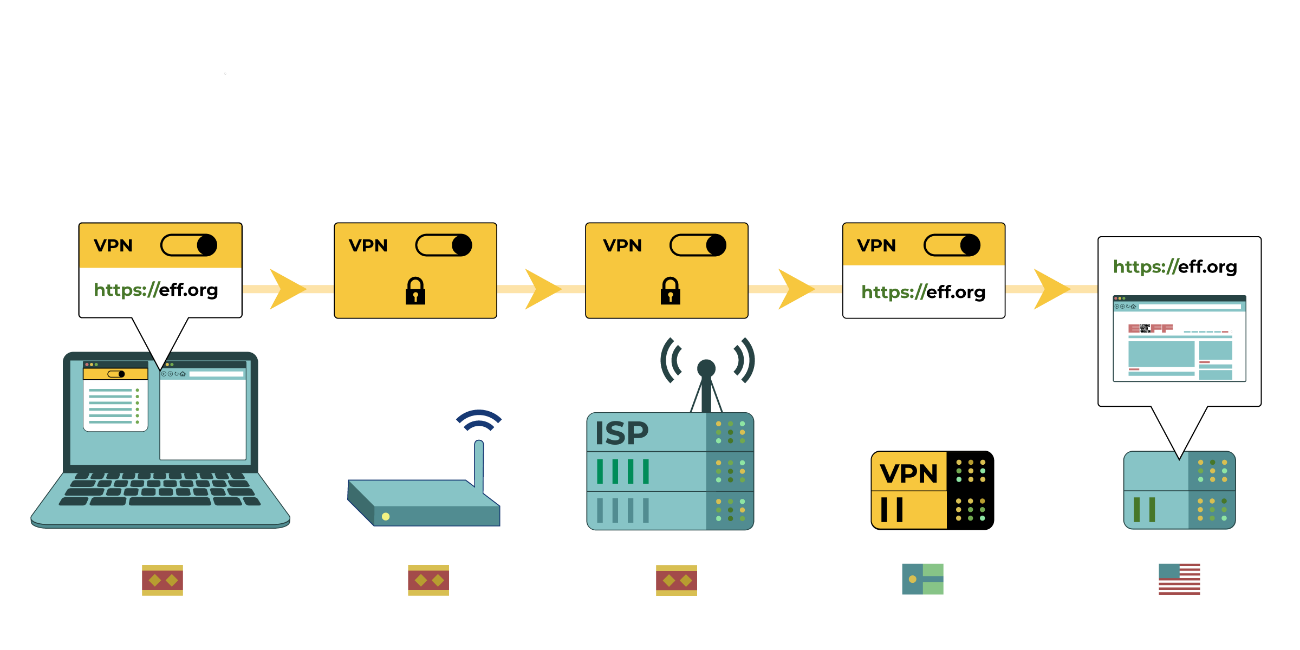

En este diagrama, el ordenador utiliza una VPN, que cifra su tráfico y se conecta a eff.org. Es posible que el router de la red y el proveedor de servicios de Internet vean que el ordenador utiliza una VPN, pero los datos están cifrados. El proveedor de servicios de Internet dirige la conexión al servidor VPN en otro país. A continuación, esta VPN se conecta al sitio web eff.org.

Si se encuentra con ciertos tipos de bloqueo de IP locales o regionales, una VPN puede ser útil para eludir estas técnicas, aunque tiene sus propias advertencias de uso y puede no funcionar en absoluto.

Una Red Privada Virtual (VPN) encripta y envía todos los datos de Internet de tu computadora a través de un servidor (otro ordenador), que opcionalmente puede estar en otro país. En algunos casos, esto puede ayudarle a acceder a sitios web no disponibles en el país en el que se encuentra. Este ordenador puede pertenecer a un servicio VPN comercial o sin ánimo de lucro, a su empresa o a un contacto de confianza. Una vez configurado correctamente un servicio VPN, puede utilizarlo para acceder a páginas web, correo electrónico, mensajería instantánea, VoIP y cualquier otro servicio de Internet. Una VPN protege tu tráfico de ser espiado localmente, pero tu proveedor de VPN puede mantener registros (también conocidos como logs) de los sitios web a los que accedes, o incluso permitir que un tercero vea directamente tu navegación web. Dependiendo de tu modelo de amenazas, la posibilidad de que un gobierno espíe tu conexión VPN o acceda a tus registros VPN puede ser un riesgo importante. Para algunos usuarios, esto podría compensar los beneficios a corto plazo del uso de una VPN.

Consulte nuestra guía sobre para elegir servicios VPN específicos.

Utilice el Navegador Tor

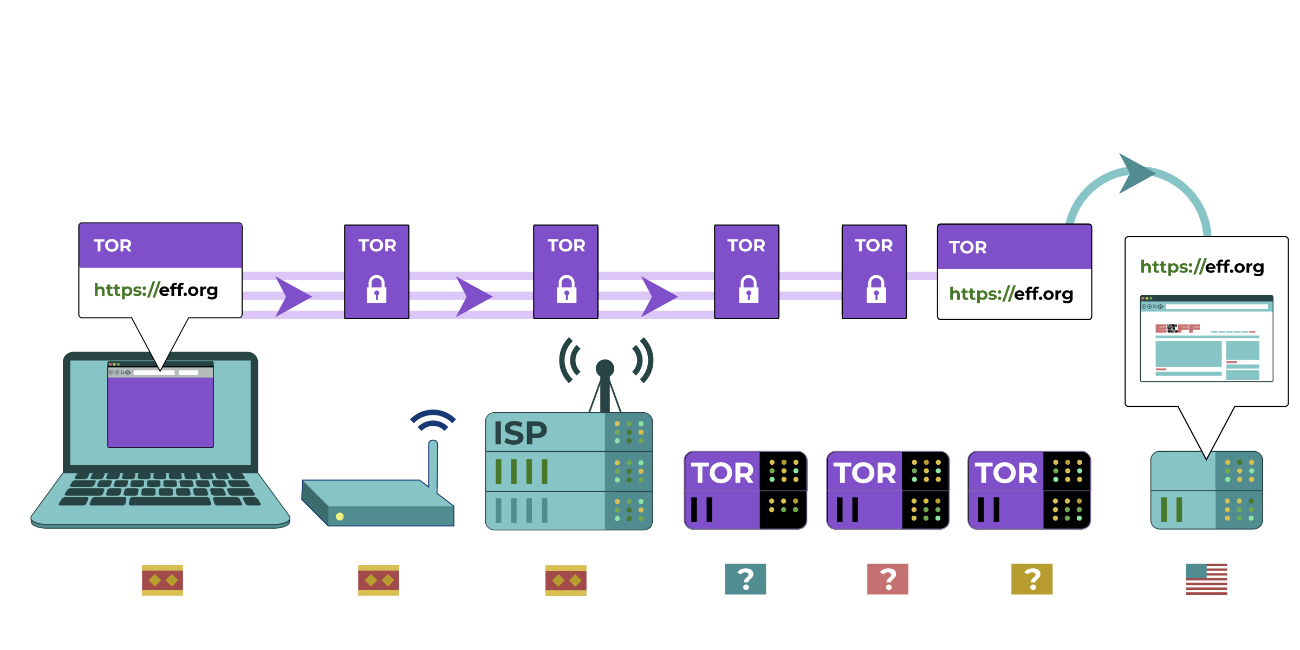

Si te encuentras con bloqueo de protocolos o puertos, bloqueo de direcciones IP, bloqueo de DNS, o si una VPN no te ayuda a eludir la censura, entonces el navegador Tor puede ayudarte. Tor tiene varias opciones para eludir una variedad de diferentes tipos de censura, pero tenga en cuenta que cualquiera que pueda ver su actividad en la red sabrá que está usando Tor.

Tor es un software de código abierto diseñado para darte anonimato en la web. Tor Browser es un navegador web construido sobre la red anónima Tor. Debido a cómo Tor enruta su tráfico de navegación web, también le permite eludir la censura.

El ordenador utiliza Tor para conectarse a eff.org. Tor enruta la conexión a través de varios "relés", que pueden ser gestionados por diferentes individuos u organizaciones de todo el mundo. El "relé de salida" final se conecta a eff.org. El ISP puede ver que estás usando Tor, pero no puede ver fácilmente qué sitio estás visitando. El propietario de eff.org, de forma similar, puede saber que alguien que usa Tor se ha conectado a su sitio, pero no sabe de dónde viene ese usuario.

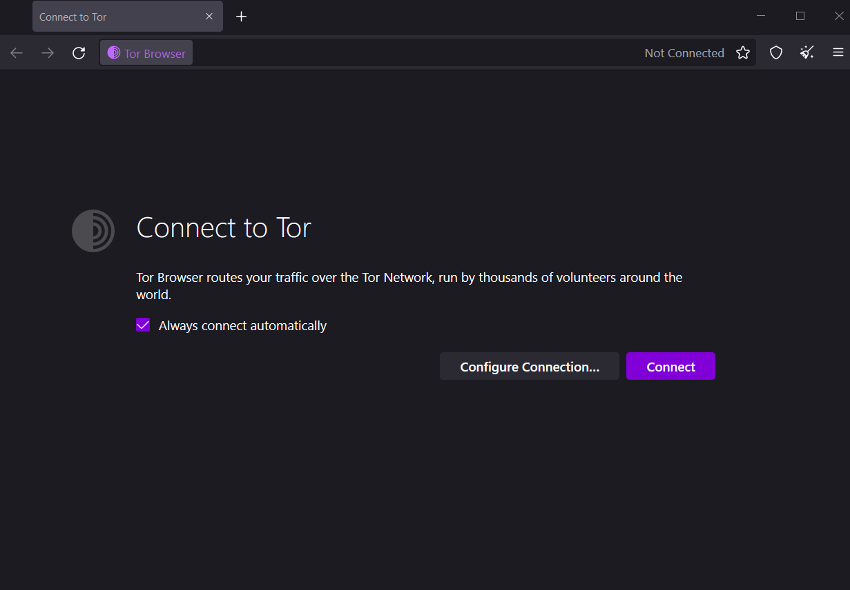

Cuando inicies por primera vez el Navegador Tor, haz clic en el botón "Configurar Conexión..." para personalizar los ajustes de conexión manualmente, o simplemente haz clic en "Conectar" para empezar:

Tor no sólo evitará algunas censuras nacionales, sino que, si se configura correctamente, también puedes proteger tu identidad de un adversario que escuche tus redes. Sin embargo, puede ser lento y difícil de usar, y cualquiera que pueda ver tu actividad en la red puede darse cuenta de que está usando Tor.

Tor no sólo evitará algunas censuras nacionales, sino que, si se configura correctamente, también puedes proteger tu identidad de un adversario que escuche tus redes. Sin embargo, puede ser lento y difícil de usar, y cualquiera que pueda ver tu actividad en la red puede darse cuenta de que está usando Tor.

Si por alguna razón Tor está bloqueado para ti. La función "Connection Assist" puede ayudarte a elegir un "puente" usando tu ubicación.

Nota: Asegúrate de que estás descargando el Navegador Tor desde el sitio web oficial.

Aprende a usar Tor para Linux, macOS, Windows, y en smartphones .

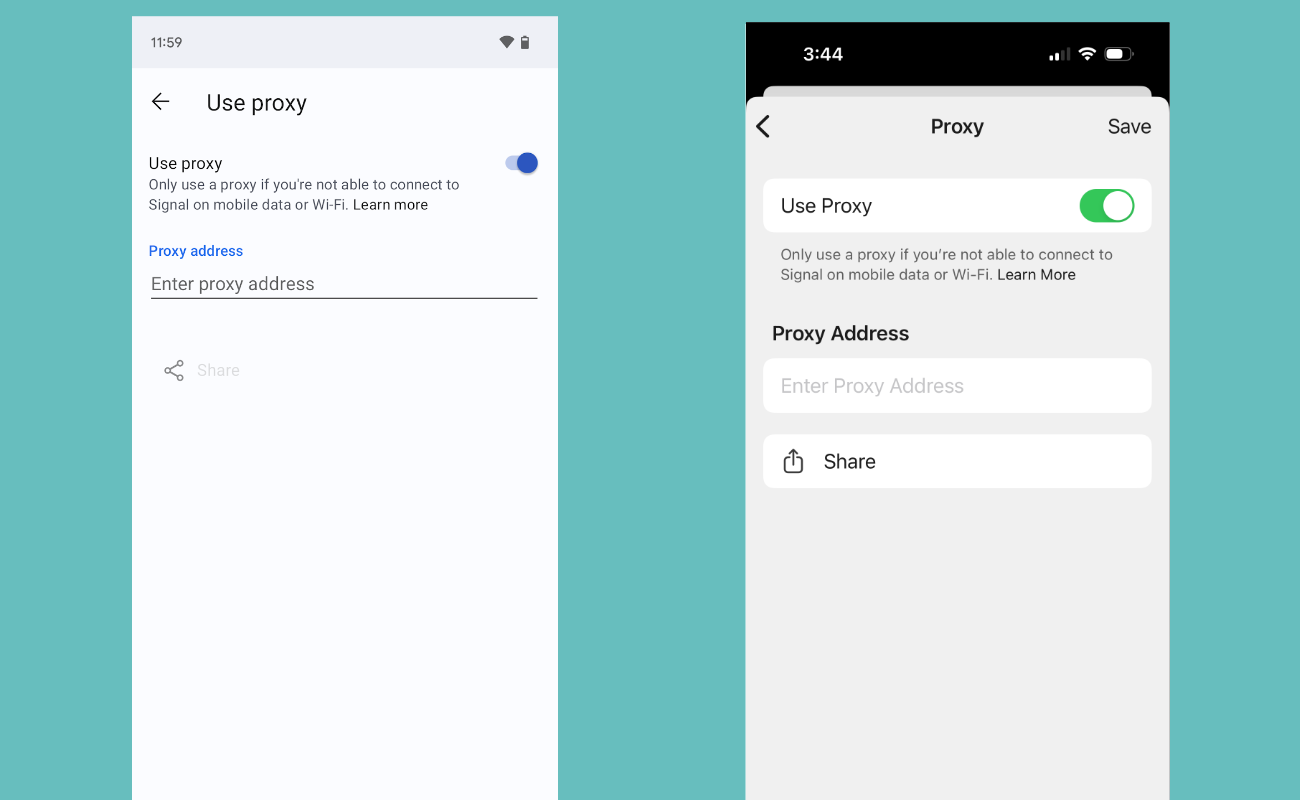

Uso de servidores proxy para aplicaciones de mensajería

Si no puedes acceder a aplicaciones de mensajería segura como WhatsApp o Signal en tu región, puedes utilizar un servidor proxy para evitar algunos tipos de censura. Así podrás comunicarte con otras personas cuando la aplicación esté bloqueada. Estos servidores proxy están gestionados por voluntarios, pero tus comunicaciones permanecerán cifradas de extremo a extremo, garantizando que nadie, incluidos los que gestionan el servidor proxy, pueda ver el contenido del mensaje. Sin embargo, el proveedor del proxy podrá ver tu dirección IP.

Aprende a usar servidores proxy tanto en Signal como en WhatsApp.