Entendendo e contornando a censura na rede

Última revisão: February 01, 2024

Esta é uma visão geral da censura na rede, mas não é abrangente.

Governos, empresas, escolas e provedores de Internet às vezes usam software para impedir que seus usuários acessem determinados sites e serviços que, de outra forma, estariam disponíveis na Web aberta. Isso é chamado de filtragem ou bloqueio da Internet e é uma forma de censura. A filtragem pode ser feita de diferentes formas. Mesmo com a criptografia , os censores podem bloquear sites inteiros, provedores de hospedagem ou tecnologias da Internet. Às vezes, o conteúdo é bloqueado com base nas palavras-chave que contém. Quando os sites não são criptografados, os censores também podem bloquear páginas individuais da Web.

Há diferentes maneiras de contornar a censura na Internet. Algumas protegem você da vigilância, mas muitas não. Quando alguém que controla sua conexão com a Internet filtra ou bloqueia um site, quase sempre é possível usar uma ferramenta de evasão para obter as informações de que você precisa.

Observação: as ferramentas de evasão que prometem privacidade ou segurança nem sempre são privadas ou seguras. E as ferramentas que usam termos como "anonimizador" nem sempre mantêm sua identidade completamente secreta.

A ferramenta de evasão mais adequada para você depende do seu plano de segurança. Se não tiver certeza de como criar um plano de segurança, comece por aqui. Ao criar um plano de segurança, esteja ciente de que alguém que controla sua conexão com a Internet pode perceber que você está usando uma determinada ferramenta ou técnica de evasão e tomar medidas contra você ou outras pessoas.

Neste guia, falaremos sobre como entender a censura na Internet, quem pode realizá-la e como ela ocorre, antes de falarmos sobre o que você pode fazer para contorná-la.

-

Entendendo a censura e a vigilância na Internet

- Censura e vigilância: Dois lados da mesma moeda

- O custo da vigilância

-

Onde e como ocorrem a censura e a vigilância da rede

- Onde está ocorrendo o bloqueio?

- Como isso está acontecendo?

-

Técnicas de evasão

- Como alterar seu provedor de DNS para acessar sites ou serviços bloqueados

- Uso de uma rede privada virtual (VPN) ou proxy da Web criptografado para acessar sites ou serviços bloqueados.

- Usando o navegador Tor para acessar um site bloqueado ou para proteger sua identidade.

Entendendo a censura e a vigilância na Internet

A Internet tem muitos processos que precisam funcionar juntos adequadamente para que suas comunicações sejam transmitidas de um lugar para outro. Se alguém estiver tentando bloquear partes da Internet ou atividades específicas, poderá ter como alvo muitas partes diferentes do sistema. Os métodos utilizados podem depender da tecnologia e dos dispositivos sobre os quais têm controle, de seu conhecimento, de seus recursos e do fato de estarem em uma posição de poder para dizer aos outros o que fazer.

Vigilância e censura: Dois lados da mesma moeda

A vigilância e a censura na Internet andam de mãos dadas. A censura na Internet é um processo de duas etapas:

- Identificar atividades "inaceitáveis"

- Bloquear atividades "inaceitáveis

Detectar atividades "inaceitáveis" é o mesmo que vigilância da Internet. Se os administradores de rede puderem ver o que você está fazendo na Internet, eles poderão decidir se o bloquearão ou não. Ao defendermos as ferramentas e tecnologias de privacidade de dados e da Internet, também podemos dificultar a filtragem e o bloqueio da Internet.

Muitas técnicas de evasão têm o benefício adicional de proteger suas informações contra espiões da rede quando você estiver on-line.

O custo da vigilância

O bloqueio do tráfego da Internet tem um custo, e o bloqueio excessivo pode ter um custo ainda maior. Um exemplo popular é o fato de o governo chinês não censurar o site do GitHub, embora muitos boletins informativos antigovernamentais estejam hospedados no site. Os desenvolvedores de software precisam acessar o GitHub para realizar um trabalho que seja benéfico para a economia chinesa. No momento, esses censores decidiram que bloquear o Github lhes custará mais do que ganhariam se o bloqueassem.

Nem todos os censores tomariam a mesma decisão. Por exemplo, apagões temporários da Internet estão se tornando cada vez mais comuns, embora essas medidas possam prejudicar seriamente as economias locais.

Onde e como a censura e a vigilância acontecem

Onde está ocorrendo o bloqueio?

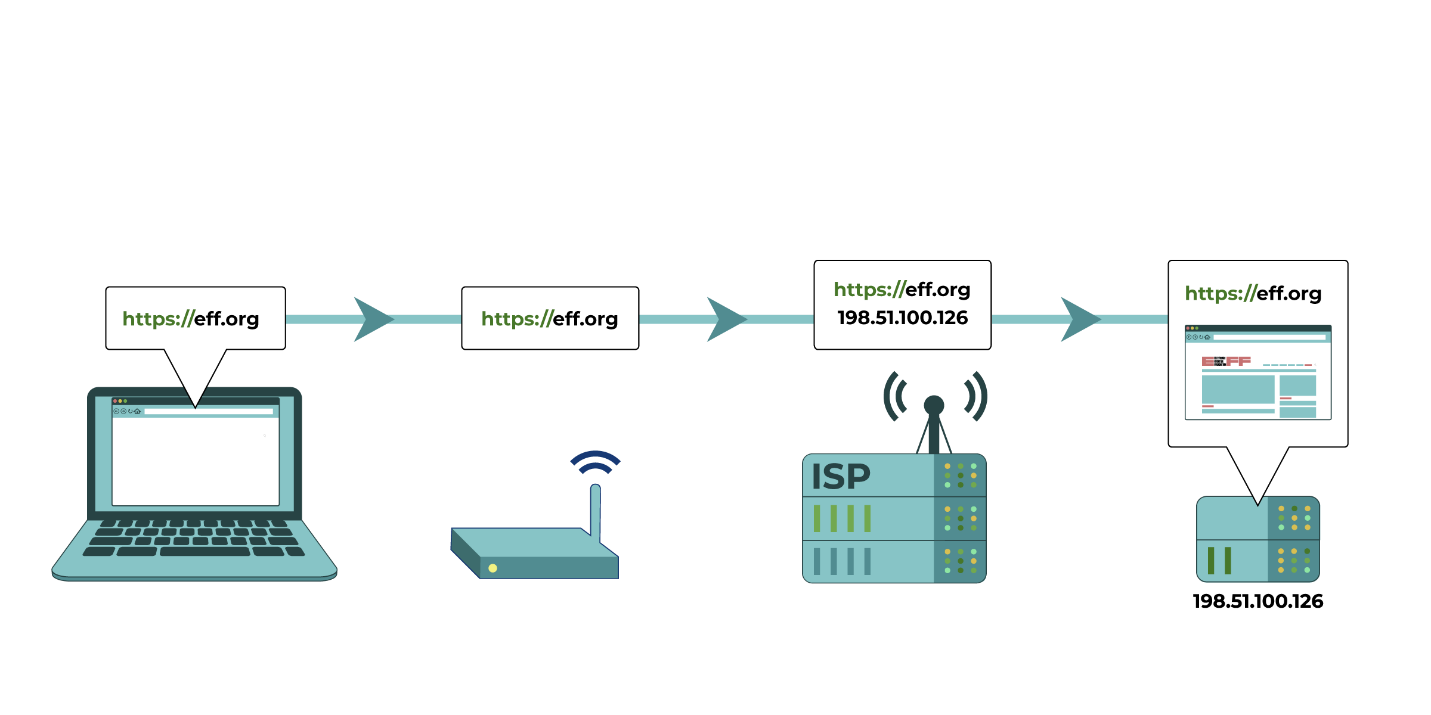

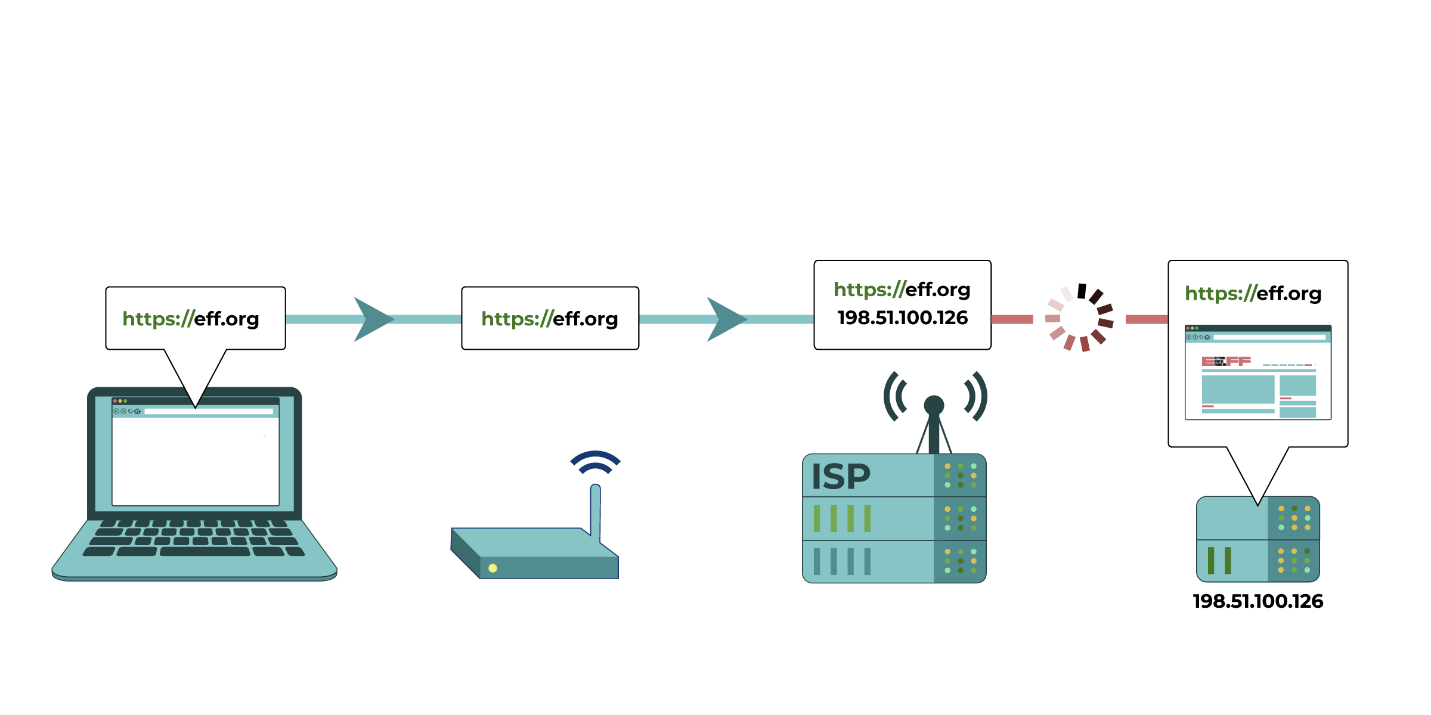

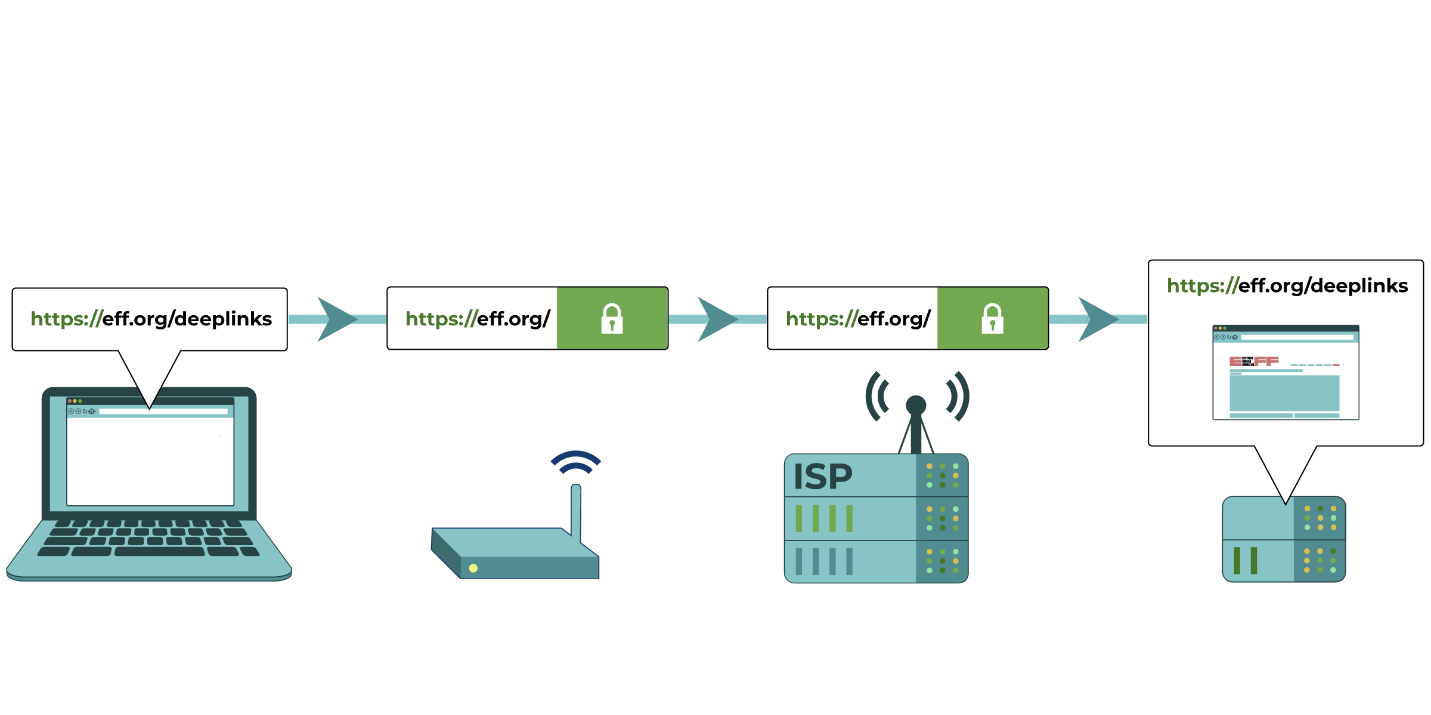

Seu computador tenta se conectar a https://eff.org, que está em um endereço IP listado (a sequência numerada ao lado do servidor associado ao site da EFF). A solicitação desse site é feita e transmitida a vários dispositivos, como o roteador da rede doméstica e o provedor de serviços de Internet (ISP), antes de chegar ao endereço IP pretendido de https://eff.org. O site é carregado com sucesso em seu computador.

(1) Bloqueio ou filtragem em seus dispositivos. Isso é especialmente comum em escolas e locais de trabalho. Alguém que configura ou gerencia seus computadores e telefones pode instalar um software que limita a forma como eles podem ser usados. O software altera o funcionamento do dispositivo e pode fazer com que ele não consiga acessar determinados sites ou se comunicar on-line de determinadas maneiras. O programa espião (spyware ) pode funcionar de maneira muito semelhante.

(2) Filtragem de rede local. Isso também é comum em escolas e locais de trabalho. Alguém que gerencia sua rede local (como uma rede WiFi) impõe alguns limites à sua atividade na Internet, como monitorar ou controlar onde você fica on-line ou quando pesquisa determinadas palavras-chave.

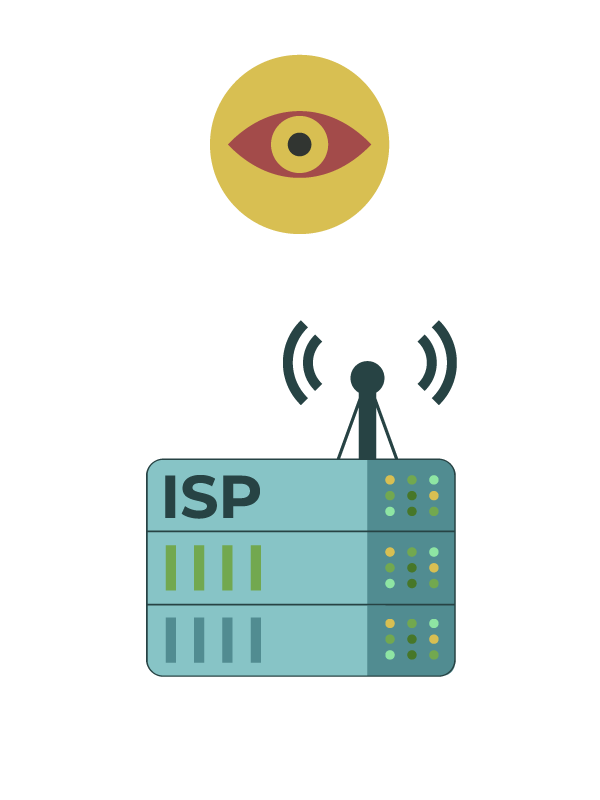

(3) Bloqueio ou filtragem por provedores de serviços de Internet (ISPs). Seu ISP geralmente pode executar o mesmo tipo de filtragem que o administrador de sua rede local. Em muitos países, os ISPs são obrigados por seus governos a realizar filtragem e censura regulares na Internet. Os ISPs comerciais podem realizar a filtragem como um serviço para residências ou empregadores. Os provedores de serviços de Internet residenciais específicos podem comercializar conexões filtradas diretamente aos clientes como uma opção e aplicar automaticamente métodos de censura específicos (como os descritos abaixo) a todas as conexões em seus ISPs. Eles podem fazer isso mesmo que não seja exigido por um governo, porque alguns de seus clientes assim o desejam.

Como está ocorrendo o bloqueio?

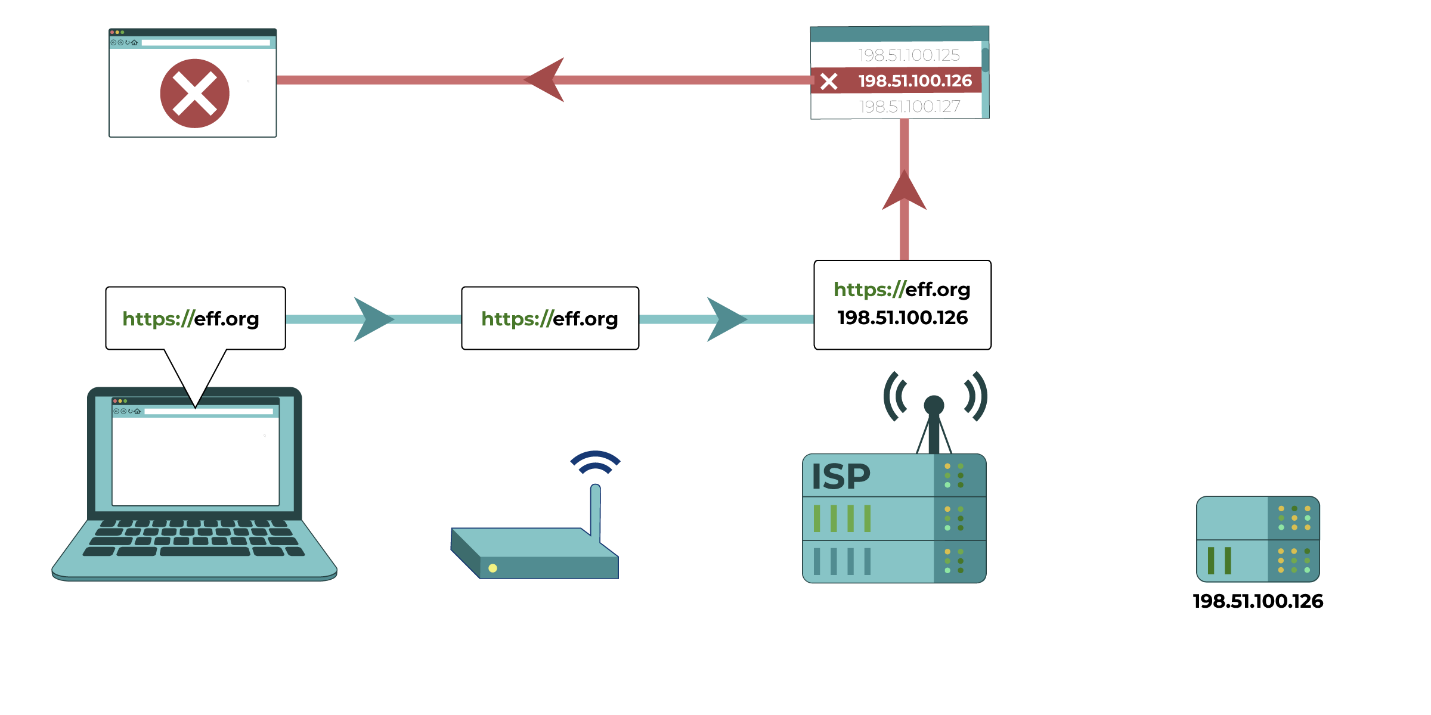

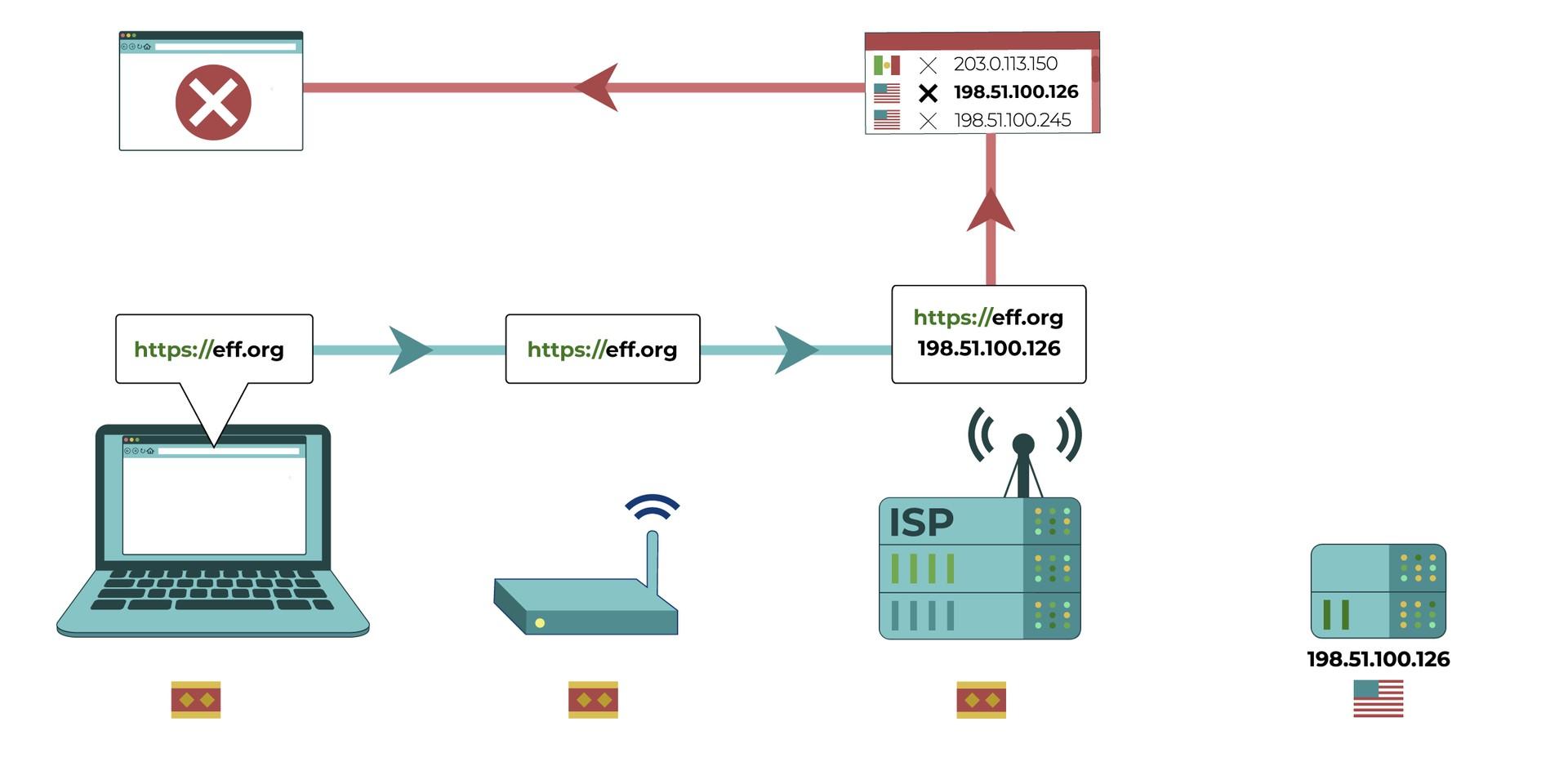

Bloqueio de endereços IP: "Endereços IP" são os locais dos computadores na Internet. Toda informação enviada pela Internet tem um endereço "Para" e um endereço "De". Os ISPs ou administradores de rede podem criar listas de locais que correspondem aos serviços que desejam bloquear. Eles podem, então, bloquear qualquer informação na rede que esteja sendo entregue a esses locais ou a partir deles.

Isso pode levar a um bloqueio excessivo, pois muitos serviços podem ser hospedados no mesmo local ou endereço IP. Da mesma forma, muitas pessoas acabam compartilhando um determinado endereço IP para acesso à Internet.

Nesse diagrama, o provedor de serviços de Internet faz uma verificação cruzada do endereço IP solicitado com uma lista de endereços IP bloqueados. Ele determina que o endereço IP do eff.org corresponde ao de um endereço IP bloqueado e bloqueia a solicitação ao site.

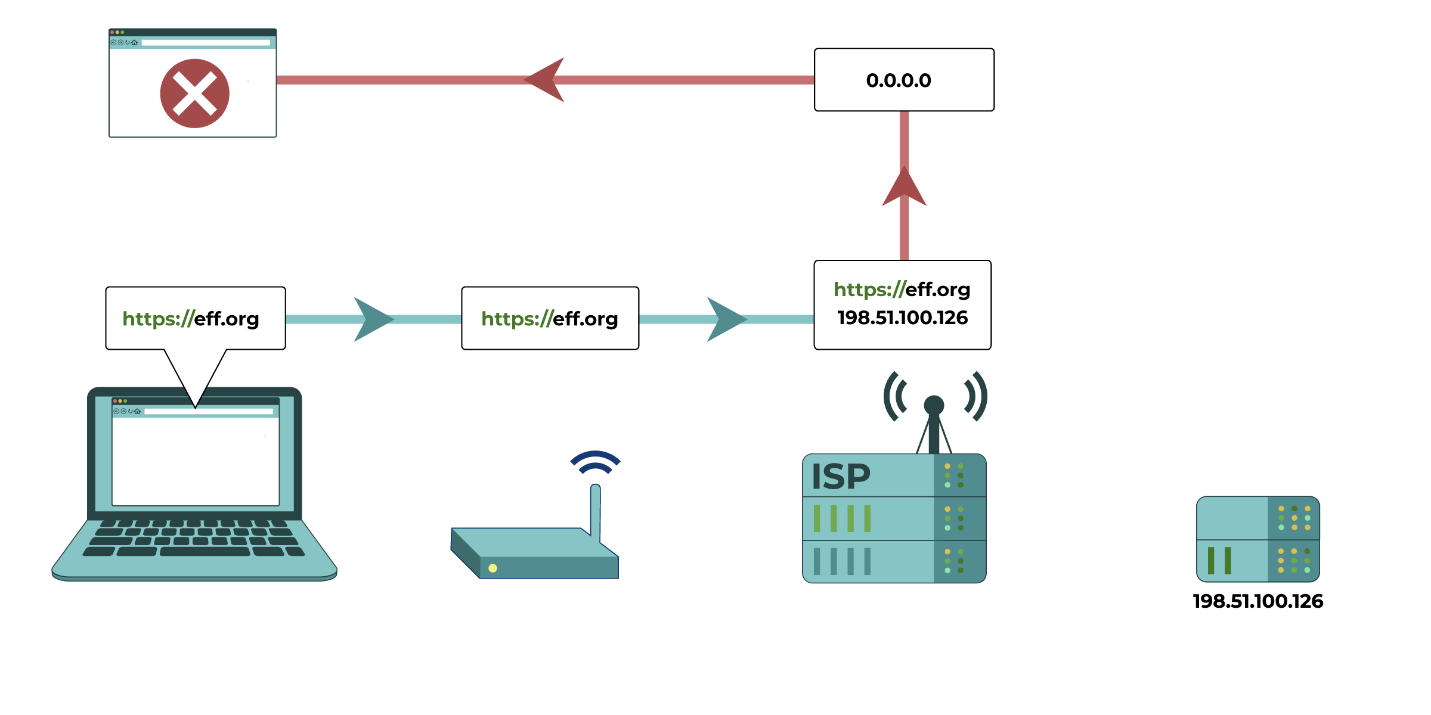

Bloqueio de DNS: Seu dispositivo pergunta a computadores chamados "resolvedores de DNS" onde os sites estão localizados. Quando você se conecta à Internet, o resolvedor de DNS padrão que seu dispositivo usa geralmente pertence ao seu provedor de serviços de Internet. Um ISP pode programar seu resolvedor de DNS para dar uma resposta incorreta, ou nenhuma resposta, sempre que um usuário tentar procurar a localização de um site ou serviço bloqueado. Se você alterar seu resolvedor de DNS, mas sua conexão de DNS não for criptografada, seu ISP ainda poderá bloquear ou alterar seletivamente as respostas para serviços bloqueados.

Nesse diagrama, a solicitação do endereço IP do eff.org é modificada no nível do provedor de serviços de Internet. O ISP interfere no resolvedor de DNS, e o endereço IP é redirecionado para fornecer uma resposta incorreta ou nenhuma resposta.

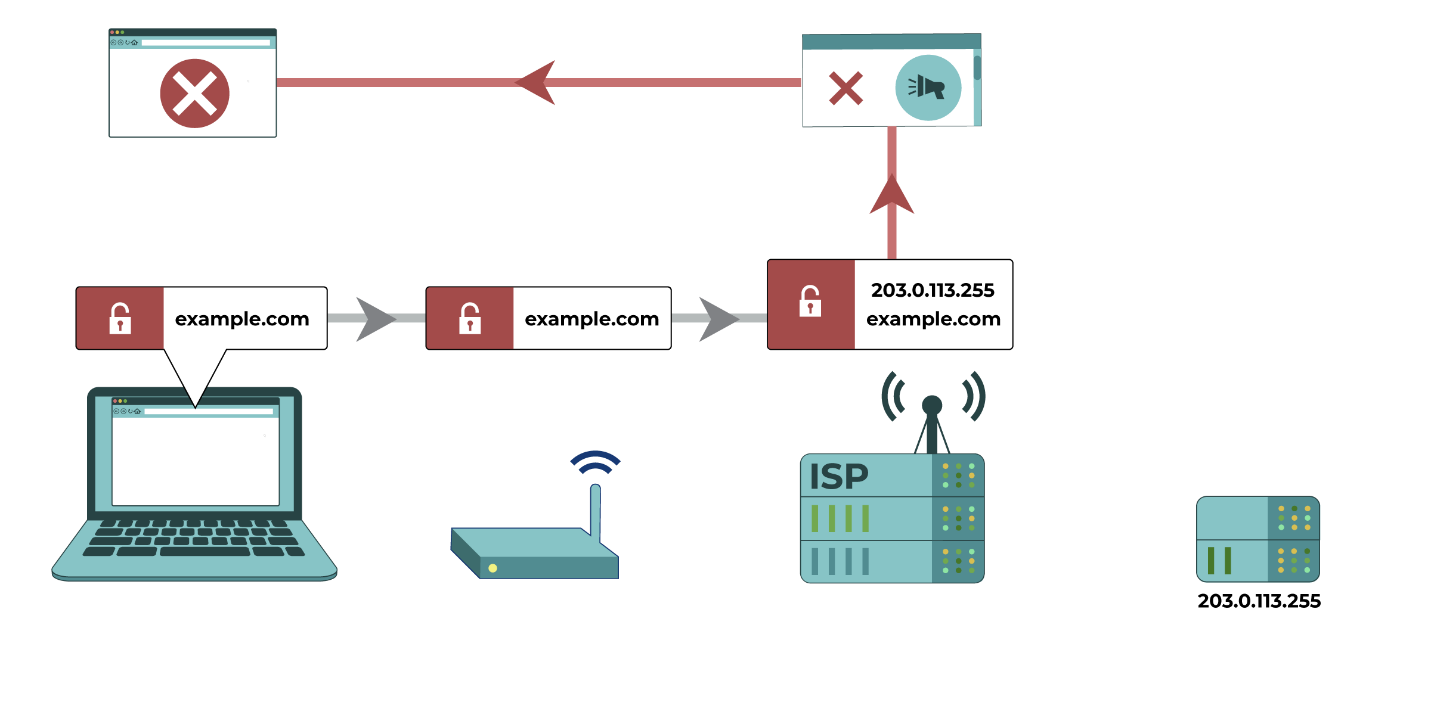

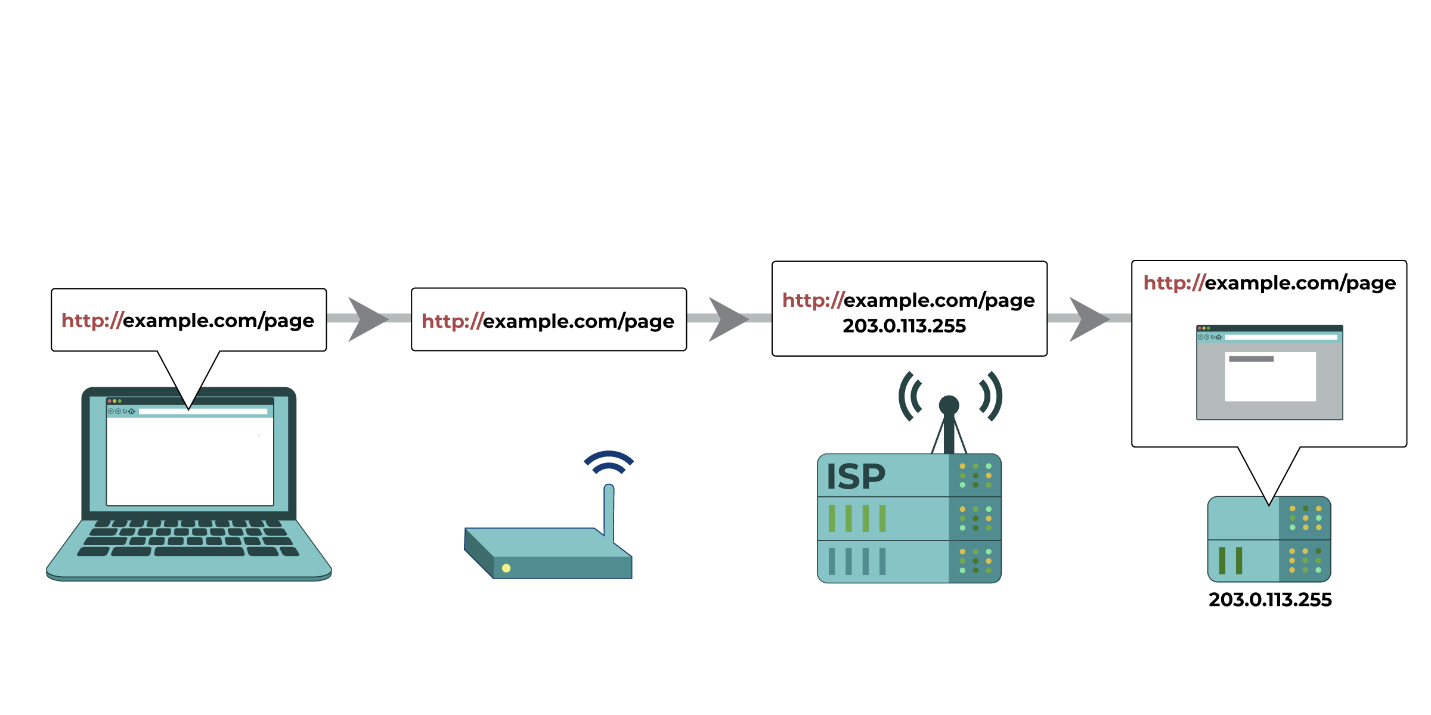

Filtragem de palavras-chave: Se o tráfego não for criptografado, os ISPs podem bloquear páginas da Web com base em seu conteúdo. Com um aumento geral de sites criptografados, esse tipo de filtragem está se tornando menos popular.

Uma ressalva é que os administradores podem descriptografar a atividade criptografada se os usuários instalarem um "certificado CA" confiável fornecido pelos administradores do dispositivo. Como o usuário de um dispositivo deve instalar o certificado, essa é uma prática mais comum para redes locais em locais de trabalho e escolas, mas é menos comum no nível do ISP.

Em uma conexão de site não criptografada, um provedor de serviços de Internet pode verificar o conteúdo de um site em relação aos seus tipos de conteúdo bloqueados. Neste exemplo, a menção à liberdade de expressão leva a um bloqueio automático de um site.

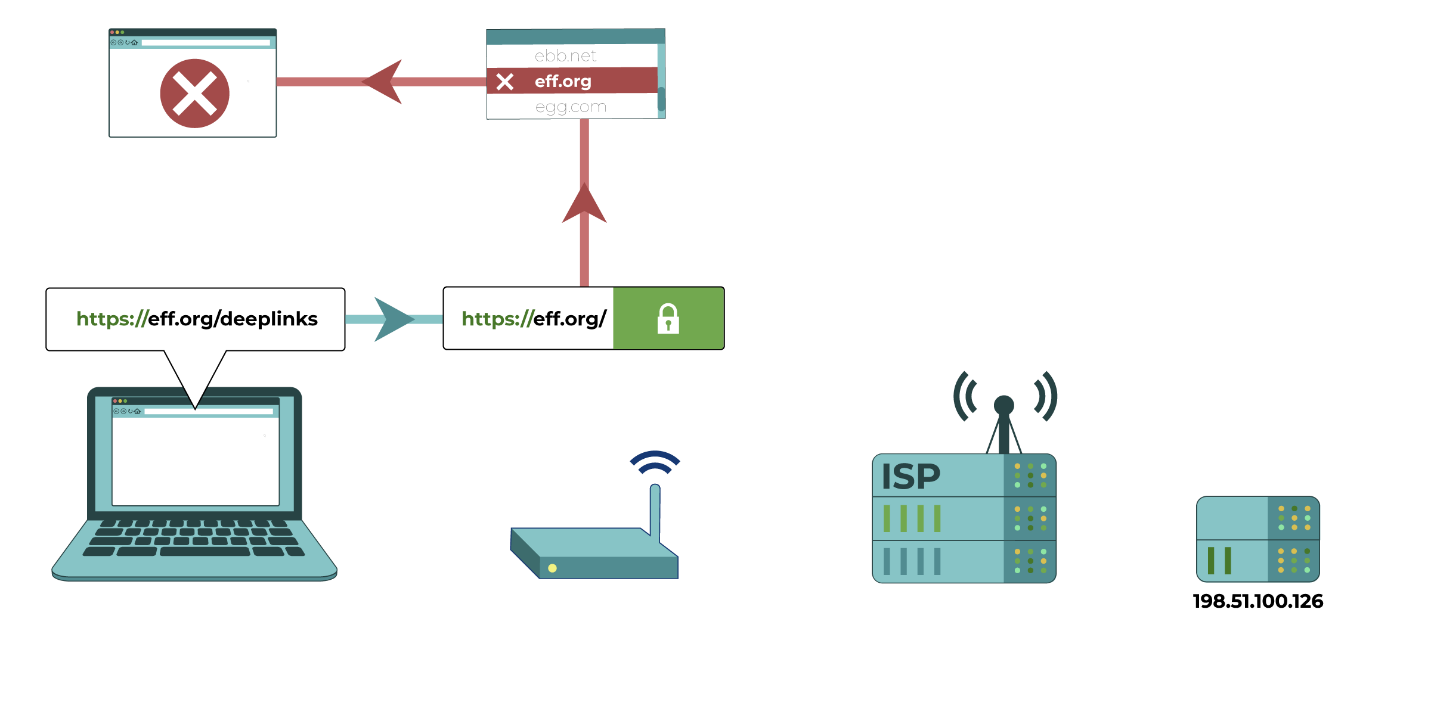

Filtragem de sites HTTPS : Ao acessar sites por HTTPS, todo o conteúdo é criptografado, exceto o nome do site. Como ainda é possível ver o nome do site, os ISPs ou administradores de rede local podem decidir a quais sites bloquear o acesso.

Neste diagrama, um computador tenta acessar eff.org/deeplinks. O administrador da rede (representado por um roteador) consegue ver o domínio (eff.org), mas não o endereço completo do site após a barra. O administrador da rede pode decidir a quais domínios bloquear o acesso.

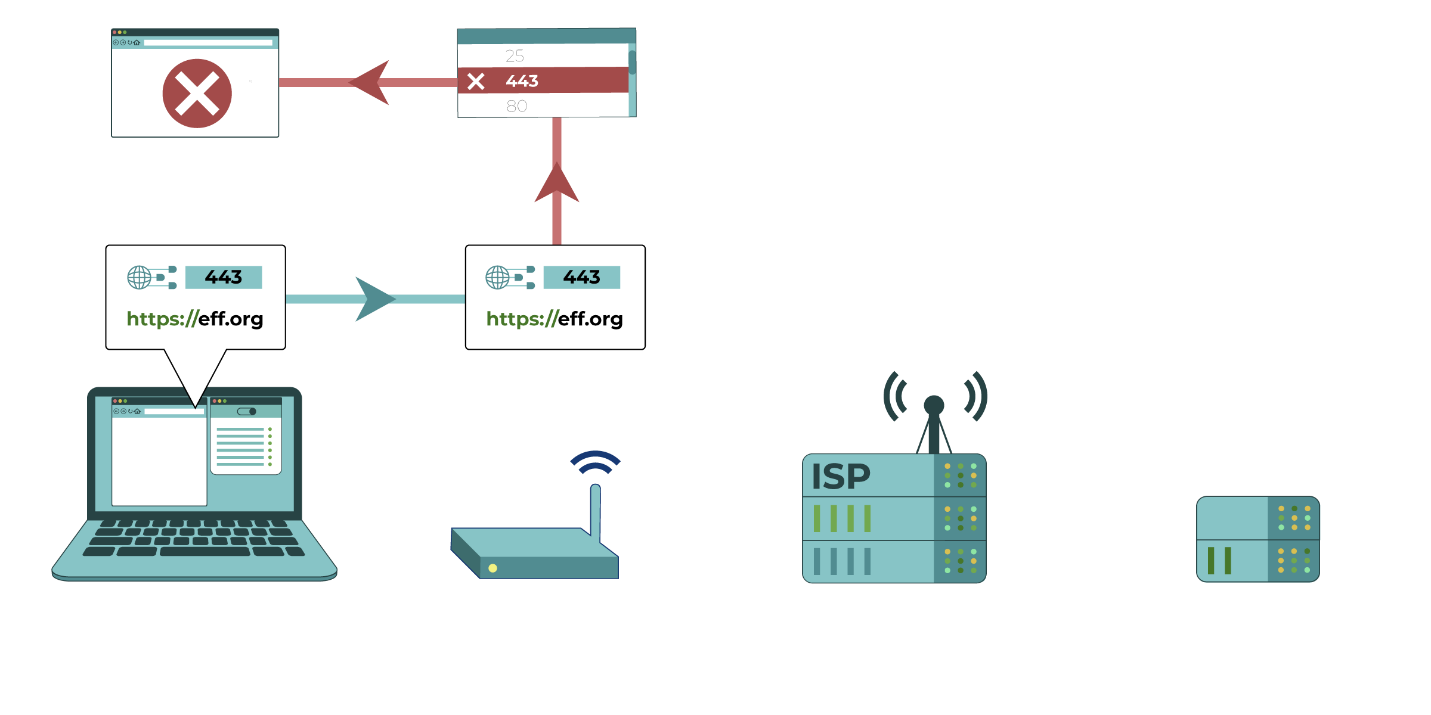

Bloqueio de protocolos e portas: Um firewall ou roteador pode tentar identificar que tipo de tecnologia da Internet alguém está usando para se comunicar e, em seguida, bloquear algumas delas reconhecendo detalhes técnicos de como elas se comunicam (protocolos e números de porta são exemplos de informações que podem ser usadas para identificar que tecnologia está sendo usada). Se o firewall puder reconhecer corretamente que tipo de comunicação está ocorrendo ou que tecnologia está sendo usada, ele poderá ser configurado para não transmitir essa comunicação. Por exemplo, algumas redes podem bloquear as tecnologias usadas por determinados aplicativos de VoIP (chamadas telefônicas pela Internet), software de compartilhamento de arquivos ponto a ponto ou VPN.

Nesse diagrama, o roteador reconhece um computador que está tentando se conectar a um site HTTPS, que usa a porta 443. A porta 443 está na lista de protocolos bloqueados desse roteador.

Outros tipos de bloqueio

Normalmente, o bloqueio e a filtragem são usados para impedir que as pessoas acessem sites ou serviços específicos. No entanto, diferentes tipos de bloqueio também estão se tornando mais comuns.

Desligamento da rede: Um desligamento de rede pode envolver a desconexão física da infraestrutura de rede, como roteadores, cabos de rede ou torres de celular, para que as conexões sejam fisicamente impedidas ou fiquem tão ruins que se tornem inutilizáveis.

Esse pode ser um caso especial de bloqueio de endereço IP, no qual todos ou a maioria dos endereços IP são bloqueados. Como muitas vezes é possível saber em que país um endereço IP é usado, alguns países também experimentaram o bloqueio temporário de todos ou da maioria dos endereços IP estrangeiros, permitindo algumas conexões dentro do país, mas bloqueando a maioria das conexões para fora do país.

Um computador tenta se conectar ao endereço IP baseado nos EUA do eff.org. No nível do provedor de serviços de Internet, a solicitação é verificada: o endereço IP do eff.org é verificado em uma lista de endereços IP internacionais bloqueados e é bloqueado.

Limitação: Os ISPs podem estrangular (reduzir a velocidade) seletivamente diferentes tipos de tráfego. Muitos censores governamentais reduzem a velocidade das conexões a determinados sites em vez de bloqueá-los completamente. Esse tipo de bloqueio é mais difícil de identificar e permite que o ISP negue que esteja restringindo o acesso. As pessoas podem pensar que sua própria conexão com a Internet está lenta ou que o serviço ao qual estão se conectando não está funcionando.

Um computador tenta se conectar ao eff.org. Seu provedor de serviços de Internet reduz a velocidade da conexão.

Técnicas de evasão

Fatores como a sua localização e o tipo de censura de rede que você encontra ajudam a determinar qual técnica de evasão funcionará melhor para você. Se não tiver certeza do tipo de bloqueio com o qual está lidando, uma ferramenta como Sonda OONI pode ajudar a identificar os tipos de bloqueio que você está enfrentando. No entanto, esteja ciente de que a execução da ferramenta pode colocá-lo em risco, pois quem administra a sua rede saberá que você está executando o software, e alguns países podem bloquear totalmente a ferramenta.

Quanto menos informações sobre sua atividade na Internet, mais difícil pode ser para o seu ISP ou administrador de rede bloquear seletivamente determinados tipos de atividade. É por isso que o uso de padrões de criptografia em toda a Internet, como HTTPS e DNS criptografado, pode ajudar em alguns casos.

O HTTP protege pouco de suas informações de navegação...

...o HTTPS protege muito mais...

...o DNS criptografado e outros protocolos também protegerão o nome do site.

Altere seu provedor de DNS e use DNS criptografado

Se os ISPs estiverem se baseando apenas no bloqueio de DNS, mudar seu provedor de DNS e usar DNS criptografado pode restaurar seu acesso.

Altere seu provedor de DNS: Isso pode ser feito nas "configurações de rede" de seu dispositivo (telefone ou computador). Observe que seu novo provedor de DNS obterá as informações sobre sua atividade de navegação que seu provedor de Internet tinha, o que pode ser um problema de privacidade, dependendo do seu modelo de ameaça . A Mozilla compila uma lista de provedores de DNS que têm políticas de privacidade rígidas e se comprometem a não compartilhar seus dados de navegação.

Use DNS criptografado: As tecnologias de DNS criptografado impedem que qualquer agente da rede veja (e filtre) seu tráfego de DNS. Mas, de acordo com um relatório de 2022, alguns governos bloquearam pontos de extremidade conhecidos para DNS sobre HTTPS e DNS sobre TLS. Se você estiver usando qualquer um dos serviços de DNS criptografado populares, como 1.1.1.1 ou 8.8.8.8, saiba que os governos podem visar esses pontos de extremidade e bloqueá-los também.

Você pode configurar o DNS-over-HTTPS no Firefox. O Chrome e o Microsoft Edge oferecem suporte ao DNS sobre HTTPS, embora se refiram a ele como "DNS seguro". Você também pode configurar o DNS sobre TLS no Android. O iOS e o macOS também oferecem suporte ao DNS sobre HTTPS, embora exijam a instalação de perfis de terceiros e não estejam ativados por padrão.

Use uma VPN

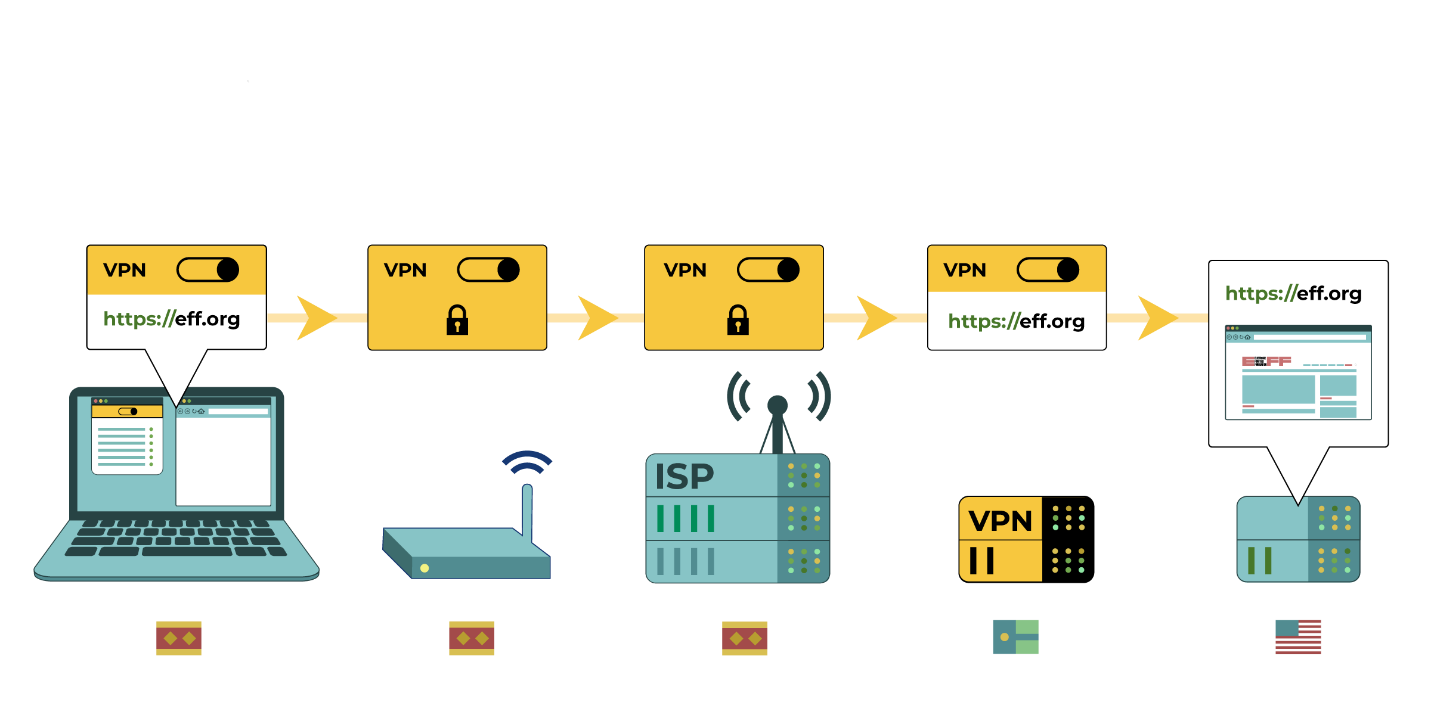

Neste diagrama, o computador usa uma VPN, que criptografa seu tráfego e se conecta ao eff.org. O roteador de rede e o provedor de serviços de Internet podem ver que o computador está usando uma VPN, mas os dados estão criptografados. O provedor de serviços de Internet encaminha a conexão para o servidor VPN em outro país. Essa VPN então se conecta ao site eff.org.

Se você se deparar com determinados tipos de bloqueio de IP local ou regional, uma VPN pode ser útil para contornar essas técnicas, embora tenha suas próprias ressalvas de uso e possa não funcionar.

Uma Rede Privada Virtual (VPN) criptografa e envia todos os dados da Internet do seu computador por meio de um servidor (outro computador) que, opcionalmente, pode estar em outro país. Em alguns casos, isso pode ajudá-lo a acessar sites não disponíveis no país em que você está. Esse computador pode pertencer a um serviço de VPN comercial ou sem fins lucrativos, à sua empresa ou a um contato de confiança. Depois que um serviço de VPN estiver configurado corretamente, você poderá usá-lo para acessar páginas da Web, e-mail, mensagens instantâneas, VoIP e qualquer outro serviço da Internet. Uma VPN protege seu tráfego de ser espionado localmente, mas o provedor de VPN ainda pode manter registros (também conhecidos como logs) dos sites que você acessa ou até mesmo permitir que terceiros vejam diretamente sua navegação na Web. Dependendo do seu modelo de ameaça, a possibilidade de um governo espionar sua conexão VPN ou obter acesso aos seus logs de VPN pode ser um risco significativo. Para alguns usuários, isso pode superar os benefícios de curto prazo do uso de uma VPN.

Confira nosso guia sobre como escolher serviços de VPN específicos.

Use o navegador Tor

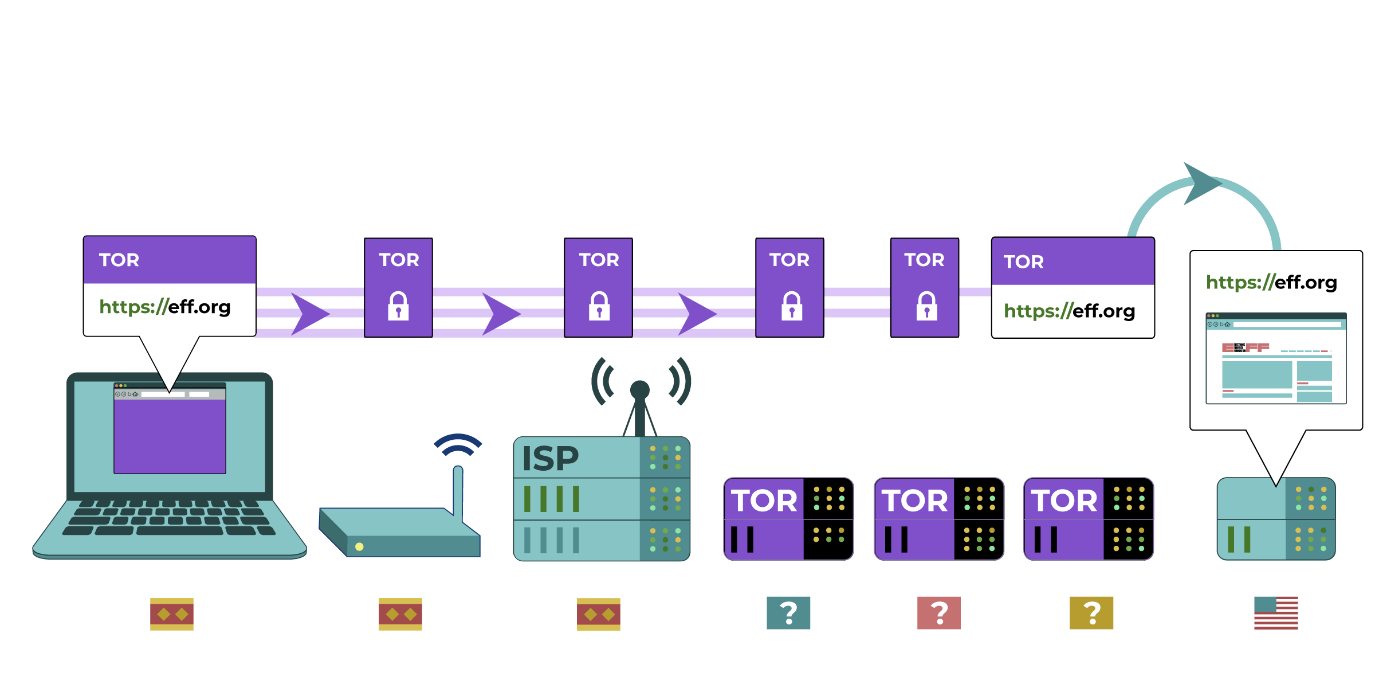

Se você encontrar bloqueio de protocolo ou porta, bloqueio de endereço IP, bloqueio de DNS ou se uma VPN não estiver ajudando a contornar a censura, o navegador Tor poderá ajudá-lo. O Tor tem várias opções para contornar uma variedade de tipos diferentes de censura, mas observe que qualquer pessoa que possa ver sua atividade na rede saberá que você está usando o Tor.

O Tor é um software de código aberto projetado para proporcionar anonimato na Web. O Navegador Tor é um navegador da Web desenvolvido com base na rede de anonimato Tor. Devido à forma como o Tor direciona seu tráfego de navegação na Web, ele também permite que você contorne a censura.

O computador usa o Tor para se conectar ao eff.org. O Tor encaminha a conexão por meio de vários "relés", que podem ser executados por diferentes indivíduos ou organizações em todo o mundo. O "relé de saída" final conecta-se ao eff.org. O ISP pode ver que você está usando o Tor, mas não pode ver facilmente qual site você está visitando. O proprietário do eff.org, da mesma forma, pode saber que alguém usando o Tor se conectou ao seu site, mas não sabe de onde esse usuário está vindo.

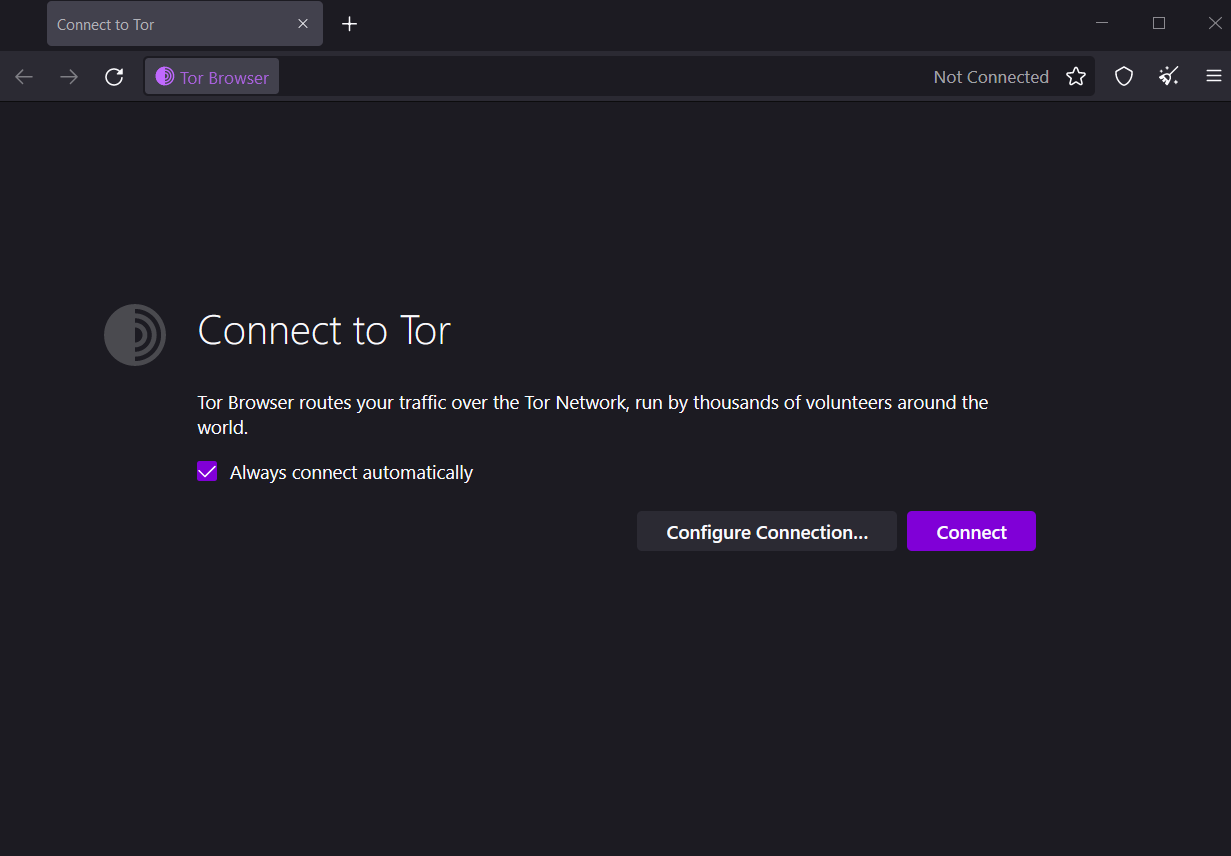

Quando você iniciar o Navegador Tor pela primeira vez, clique no botão "Configurar conexão..." para personalizar as configurações de conexão manualmente ou simplesmente clique em "Conectar" para começar:

O Tor não apenas contorna algumas censuras nacionais, mas, se configurado corretamente, também pode proteger sua identidade de um adversário que esteja ouvindo as redes de seu país. No entanto, ele pode ser lento e difícil de usar, e qualquer pessoa que possa ver sua atividade na rede pode perceber que você está usando o Tor.

Se, por qualquer motivo, o Tor estiver bloqueado para você. O recurso "Connection Assist" pode ajudá-lo a escolher uma "ponte" para você usando sua localização.

Observação: Certifique-se de que está baixando o Navegador Tor do site oficial.

Saiba como usar o Tor para Linux, macOS, Windows e em smartphones.

Uso de servidores proxy para aplicativos de mensagens

Se não for possível acessar aplicativos de mensagens seguras, como o WhatsApp ou o Signal, em sua região, talvez seja possível usar um servidor proxy para contornar alguns tipos de censura. Isso pode fazer com que você possa se comunicar com outras pessoas quando o aplicativo estiver bloqueado. Esses servidores proxy são executados por voluntários, mas suas comunicações permanecerão criptografadas de ponta a ponta, garantindo que ninguém, inclusive os que executam o servidor proxy, possa visualizar o conteúdo da mensagem. No entanto, o provedor de proxy poderá ver seu endereço IP.