Conceptos claves en cifrado

Última actualización: January 01, 2025

En algunas circunstancias, el cifrado puede ser bastante automático y sencillo. Pero hay formas en que el cifrado puede salir mal. Cuanto más lo entiendas, más seguro estarás frente a esas situaciones. Antes de entrar en materia, te recomendamos que leas primero la guía "¿Qué debo saber sobre El Cifrado?", si aún no lo has hecho.

En esta guía, veremos cinco conceptos importantes para comprender el cifrado en tránsito:

- Cifrados y claves

- Cifrado simétrico y asimétrico

- Claves privadas y públicas

- Verificación de la identidad de las personas (huellas de clave pública)

- Verificación de la identidad de los sitios web (certificados de seguridad)

Cifrados y claves

En primer lugar, empecemos con algunos términos del glosario que vamos a utilizar:

El cifrado es un proceso matemático utilizado para codificar la información, de modo que sólo se pueda descifrar, o "descifrar", con conocimientos especiales. El proceso implica un cifrado y una clave.

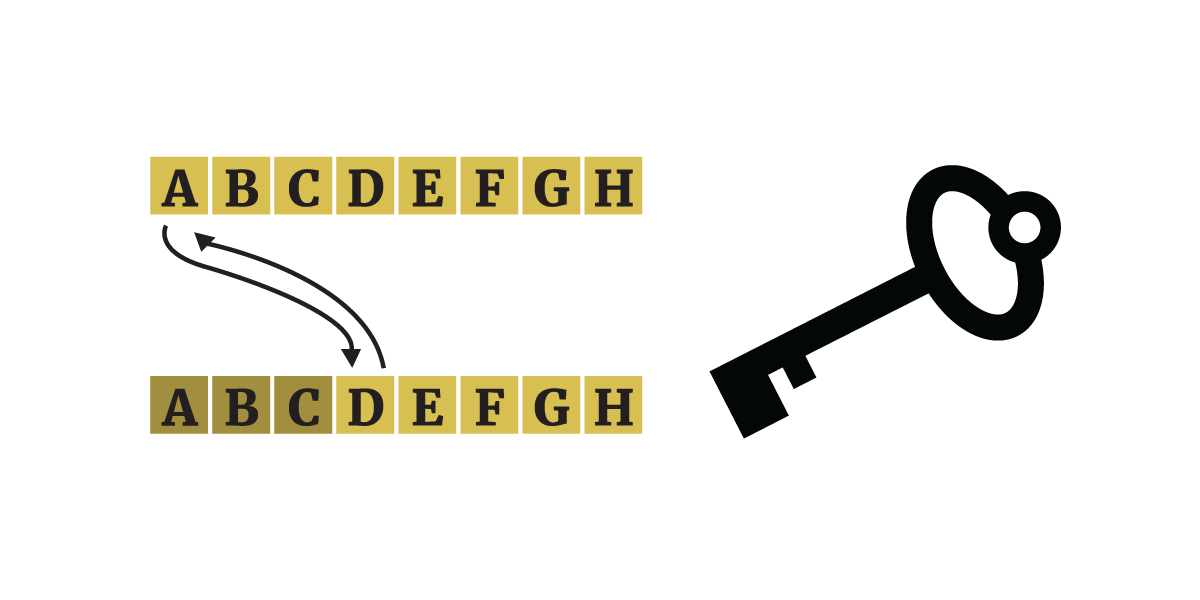

Un cifrado es un conjunto de reglas (un algoritmo) que sigue un computador al cifrar y descifrar datos. Los mismos pasos y reglas utilizados para cifrar datos deben seguirse exactamente para descifrarlos.

Una clave es una información que indica al cifrador cómo cifrar y descifrar. Las claves son uno de los conceptos más importantes para entender el cifrado.

¿Una clave o muchas claves?

En el cifrado simétrico, hay una sola clave para cifrar y descifrar la información.

|

|

|

Las formas más antiguas de encriptación eran simétricas. En el "cifrado César" utilizado por Julio César, la clave para cifrar y descifrar un mensaje era un turno de tres. Por ejemplo, "A" se cambiaba por "D". Así, utilizando la clave de tres, el mensaje "ENCRITAR ES BUENO" se cifraría en "HQFUBSWLRQ LV FRRO". Esa misma clave se utilizaría para descifrarlo y volver al mensaje original. |

El cifrado simétrico se sigue utilizando hoy en día, a menudo en forma de "cifradores de flujo" y "cifradores de bloque", que se basan en complejos procesos matemáticos para que su encriptación sea difícil de descifrar. Hoy en día, el cifrado incluye muchos pasos de codificación de datos para que sea difícil revelar el contenido original sin la clave válida. Los algoritmos modernos de encriptación simétrica, como el algoritmo Advanced Encryption Standard (AES), son fuertes y rápidos.

El cifrado simétrico es muy utilizado por los ordenadores para tareas como cifrar archivos, cifrar particiones de un ordenador, cifrar dispositivos y ordenadores utilizando el cifrado de disco completo completamente , y cifrar bases de datos como las de los gestores de contraseñas. Para descifrar esta información cifrada simétricamente, a menudo se te pedirá una contraseña . Por eso recomendamos utilizar contraseñas seguras.

Tener una sola clave puede ser estupendo si eres la única persona que necesita acceder a esa información. Pero tener una sola clave tiene un problema: ¿qué pasaría si quisieras compartir información encriptada con un amigo que está lejos? ¿Y si no pudieras reunirte con tu amigo en persona para compartir la clave? ¿Cómo podrías compartir la clave con tu amigo de forma segura a través de una conexión abierta a Internet?

El Cifrado asimétrica, también conocida como encriptación de clave pública, resuelve estos problemas. El cifrado asimétrico implica dos claves: una clave privada (para el descifrado ) y una clave pública (para el cifrado).

|

Cifrado simétrico

|

Cifrado asimétrico

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Tanto el cifrado simétrico y el asimétrico suelen utilizarse juntos para cifrar datos en tránsito.

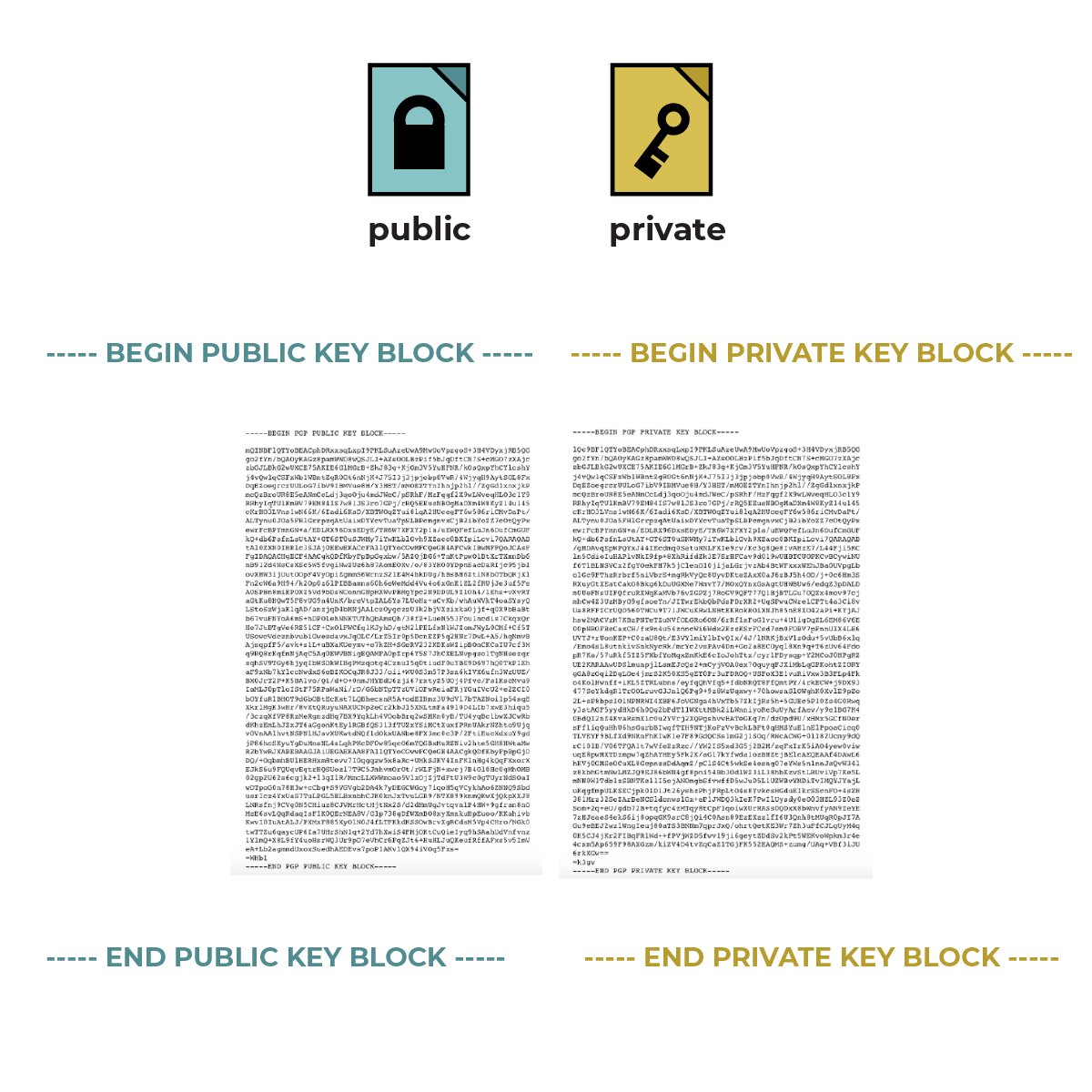

Cifrado asimétrico: Claves privadas y públicas

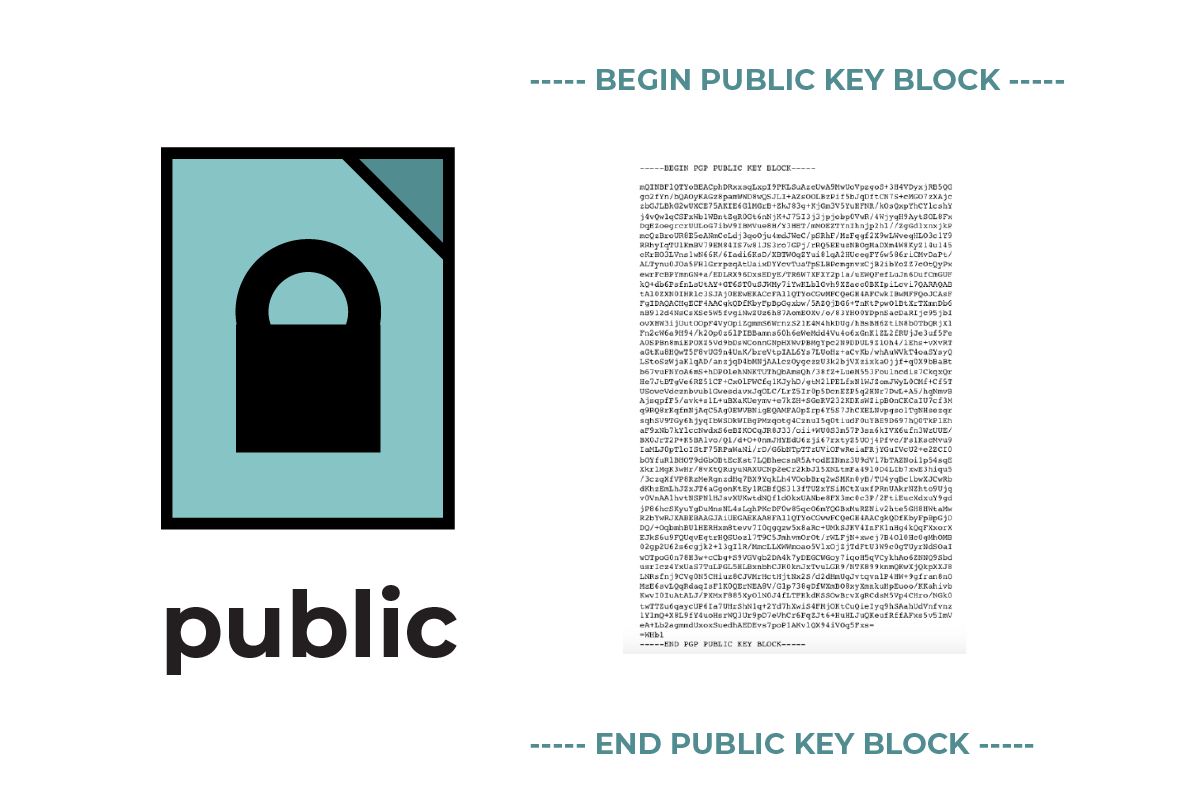

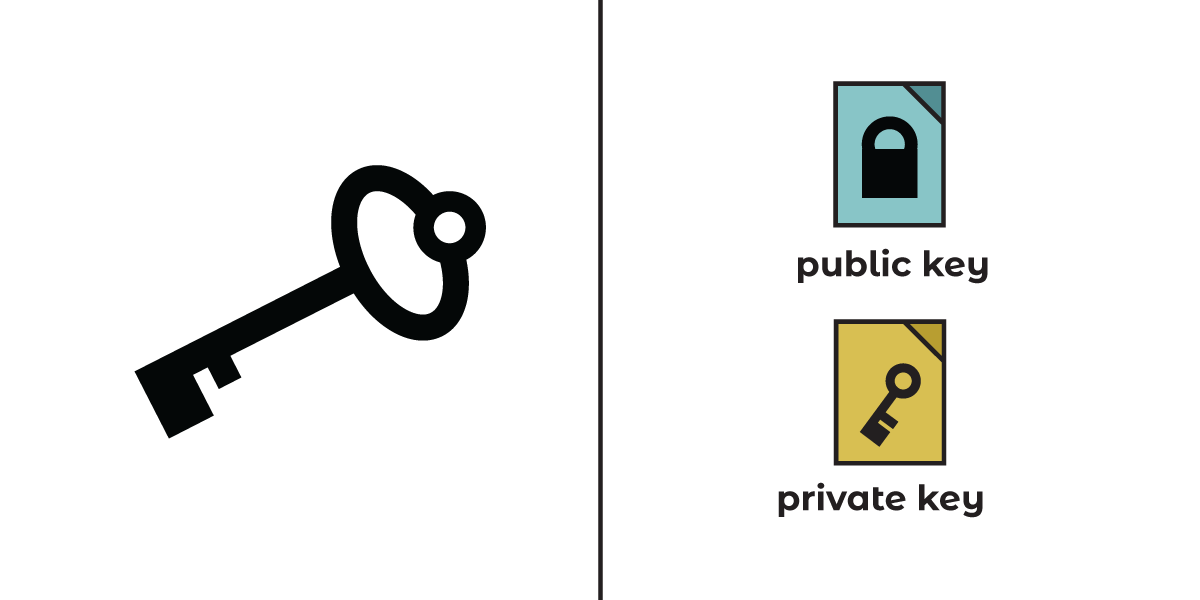

Las claves privadas y públicas vienen en pares emparejadas, porque la clave privada y la clave pública están matemáticamente unidas. Puedes verlo como una piedra partida por la mitad. Cuando se vuelven a juntar, las dos mitades forman el todo. Ninguna otra mitad de roca servirá. Los archivos de clave pública y clave privada son muy parecidos, pero en última instancia están compuestos por representaciones legibles por Computador de números muy grandes.

Aunque se llama "clave pública", no cumple exactamente la función de una clave real y literal para abrir cosas. En cambio, puede considerarse como una cerradura para los datos. Para obtener información más detallada sobre claves públicas y claves privadas, consulta nuestra inmersión profunda en la cifrado de clave pública.

|

|

|

Una clave pública es un archivo que puedes dar a cualquiera o publicar públicamente. Cuando alguien quiera enviarte un mensaje cifrado de extremo a extremo, necesitará tu clave pública para hacerlo. Hoy en día, esto ocurre automáticamente con la mayoría de los programas de chat que admiten el cifrado de extremo a extremo.

|

|

|

|

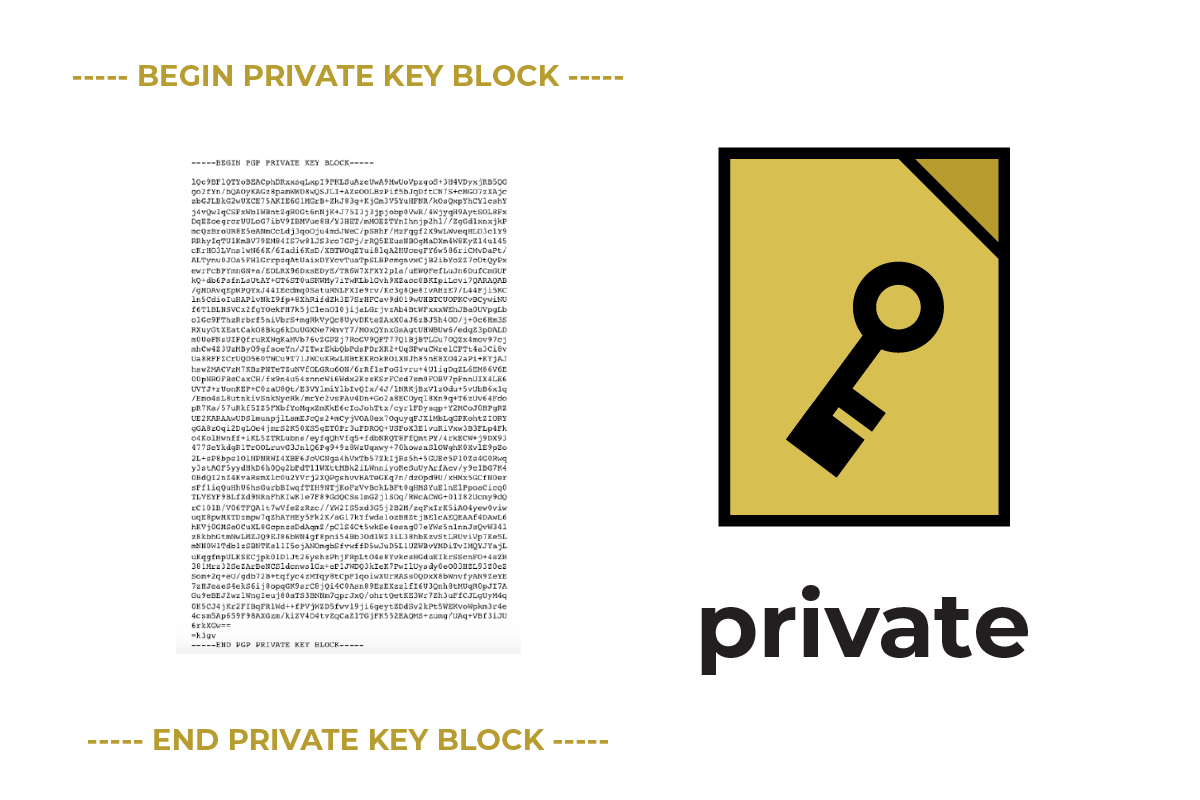

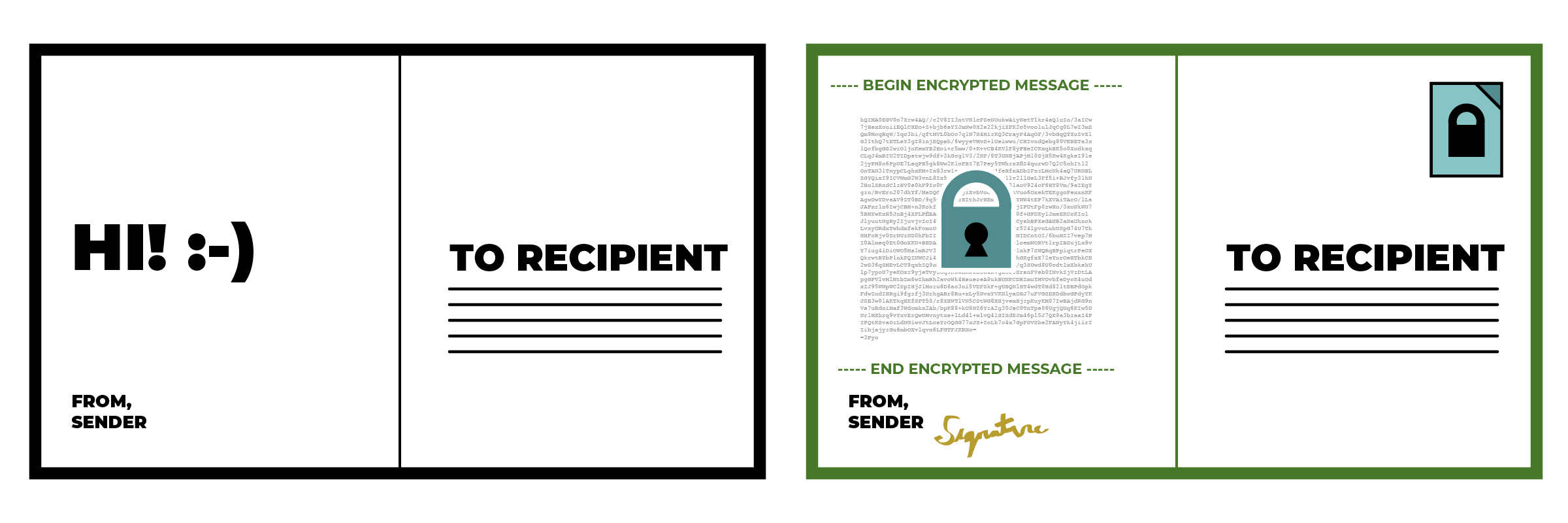

Tu clave privada te permite descifrar este mensaje cifrado. Dado que tu clave privada te permite leer los mensajes cifrados, es muy importante protegerla. Además, tu clave privada puede utilizarse para firmar documentos, de modo que otros puedan verificar que realmente proceden de ti.

|

Dado que la clave privada es un archivo de tu dispositivo que requiere protección, te animamos a que protejas con contraseña y encriptes los dispositivos donde se almacena la clave privada. Tenemos guías sobre contraseñas seguras y encriptación de dispositivos.

|

Clave pública

|

Clave privada

|

|

|

|

|

|

|

|

|

|

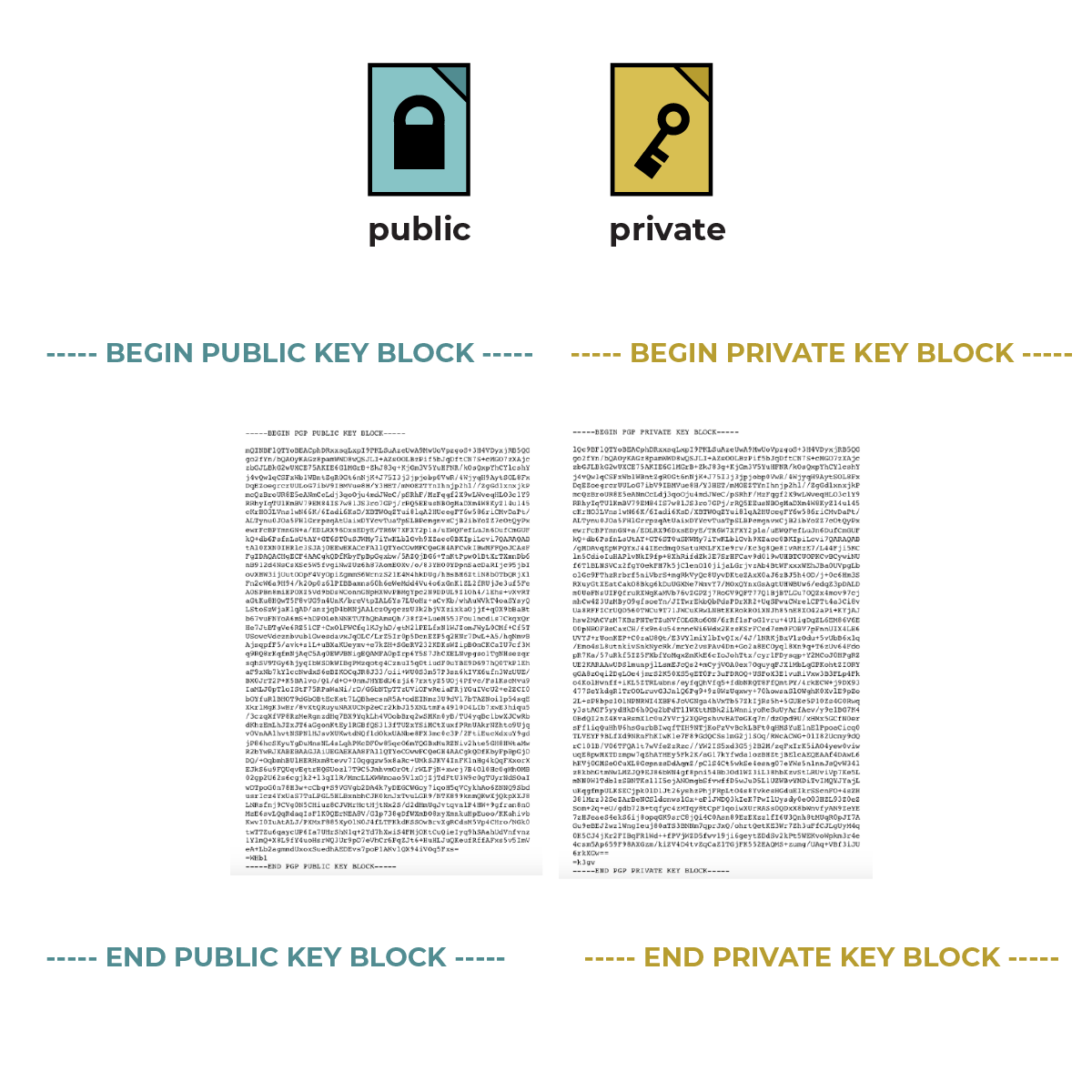

En cierto modo, puedes pensar que enviar información en tránsito es como enviar una postal. En la ilustración de la postal de la izquierda (abajo), un remitente escribe: "¡HOLA! :-)". El remitente lo dirige al destinatario del mensaje. El mensaje de abajo a la izquierda no está cifrada, y cualquiera que pase por el camino puede leerlo.

A la derecha está esa misma postal, con el mensaje cifrado entre el remitente y el destinatario. El mensaje sigue transmitiendo el mensaje "¡Hola! :-)" pero ahora parece un bloque de galimatías encriptado para el resto de nosotros.

¿Cómo se hace esto? El remitente ha encontrado la clave pública del destinatario. El remitente dirige el mensaje a la clave pública del destinatario, que encripta el mensaje. El remitente también ha incluido su firma para demostrar que el mensaje cifrado procede realmente de él.

Observa que los metadatos, de quién envía y quién recibe el mensaje, así como información adicional como la hora de envío y recepción, por dónde pasó, etc.- siguen siendo visibles. Podemos ver que el emisor y el receptor utilizan El Cifrado, podemos saber que se están comunicando, pero no podemos leer el contenido de su mensaje.

¿A quién cifras? ¿Son quienes realmente dicen ser?

Puede que te preguntes: "Entiendo que mi clave pública permite que alguien me envíe un mensaje cifrado, y que mi clave privada me permite leer ese mensaje cifrado. Pero ¿y si alguien se hace pasar por mí? ¿Y si crea una nueva clave pública y privada y se hace pasar por mí?".

Aquí es donde la cifrado de clave pública es especialmente útil: te permite verificar tu identidad y la de tu destinatario. Veamos más de cerca las capacidades de la clave privada.

Además de permitirte leer los mensajes cifrados que se envían a tu clave pública, tu clave privada te permite colocar firmas digitales infalsificables en los mensajes que envías a otras personas, como para decir "Sí, realmente soy yo quien escribe esto".

Tu destinatario verá tu firma digital junto con tu mensaje y la comparará con la información que figura en tu clave pública.

Veamos cómo funciona esto en la práctica.

Verificación de la identidad de las personas: Huellas digitales de clave pública

Cuando enviamos cualquier tipo de mensaje, confiamos en la buena fe de las personas que participan. Por ejemplo, no esperamos que un repartidor de correo se entrometa en en el contenido de nuestro correo. Tampoco esperamos que alguien intercepte la carta que nos envía un amigo, la abra y la modifique, y nos la envíe como si nada hubiera cambiado. Pero existe el riesgo de que esto ocurra.

Los mensajes cifrados tienen este mismo riesgo de ser modificados. Sin embargo, la cifrado de clave pública nos permite comprobar si la información ha sido manipulada, cotejando la identidad digital de alguien con su identidad en la vida real.

La clave pública es un bloque gigante de texto en un archivo. También se representa en un atajo legible por humanos llamado huella digital de la clave.

La palabra "huella digital" significa muchas cosas distintas en el campo de la seguridad informática.

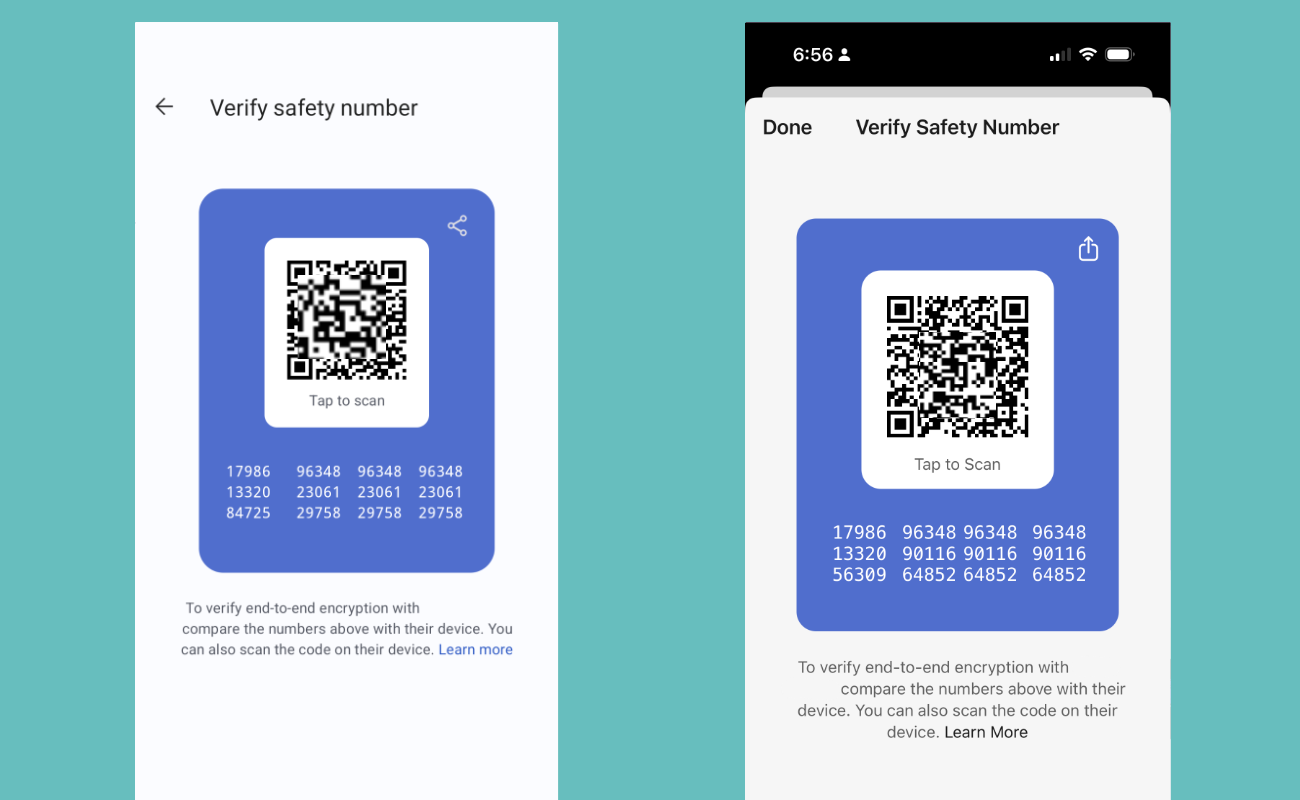

Un uso del término es una "huella digital de clave", una cadena de caracteres como "65834 02604 86283 29728 37069 98932 73120 14774 81777 73663 16574 23234" que debería permitirte comprobar de forma única y segura que alguien en Internet está utilizando la clave privada correcta.

En algunas aplicaciones, esta información puede representarse como un código QR que tú y tu amigo escaneáis del dispositivo del otro.

Puedes volver a comprobar que la identidad digital de alguien coincide con quien dice ser mediante algo llamado "verificación de huella digital". Para hacerte una idea de cómo funciona en la práctica, pruébalo en Signal o WhatsApp.

La verificación de la huella dactilar se hace mejor en la vida real. Si puedes reunirte con tu amigo en persona, ten a mano tu huella dactilar de clave pública y deja que tu amigo compruebe dos veces que cada uno de los caracteres de tu huella dactilar de clave pública coincide con lo que él tiene para tu huella dactilar de clave pública. Comprobar una larga cadena de caracteres como "342e 2309 bd20 0912 ff10 6c63 2192 1928" es tedioso, pero es un paso crucial para asegurar tus comunicaciones. Si no puedes reunirte en persona, puedes hacer que tu huella digital esté disponible a través de otro canal seguro, como otro sistema de mensajería o chat cifrado de extremo a extremo.

Verificar la huella digital clave de alguien te da un mayor grado de certeza de que se trata realmente de él. Pero no es perfecto. Si se copian o roban las claves privadas (digamos que tienes malware en tu dispositivo, o que alguien accedió físicamente a tu dispositivo y copió el archivo), otra persona podría utilizar la misma huella digital. Por esta razón, si te "roban" una clave privada, deberás generar un nuevo par de claves pública y privada, y dar a tus amigos tu nueva huella digital de clave pública.

Resumen: Capacidades de El Cifrado de clave pública

En general, el uso del cifrado de clave pública puede proporcionar a los usuarios

Confidencialidad: Un mensaje cifrado con cifrado de clave pública permite al remitente crear un mensaje que es secreto, de modo que sólo el destinatario previsto puede leerlo.

Autenticidad: El destinatario de un mensaje firmado con cifrado de clave pública puede verificar que el mensaje ha sido creado auténticamente por el remitente si dispone de su clave pública.

Integridad: Un mensaje firmado o cifrado con cifrado de clave pública, en general, no puede ser manipulado, ya que no se descifrará ni verificará correctamente. Esto significa que incluso la interrupción involuntaria de un mensaje (por ejemplo, debido a un problema temporal de la red) será detectable.

Verificación de identidad para sitios web y servicios: Certificados de seguridad

Puede que te preguntes: "Puedo verificar huellas dactilares de clave pública, pero ¿cuál es el equivalente para la web? ¿Cómo puedo comprobar dos veces que estoy utilizando un sitio web que realmente es el sitio web que dice ser? ¿Cómo puedo estar seguro de que nadie está interfiriendo en mi conexión a un servicio?".

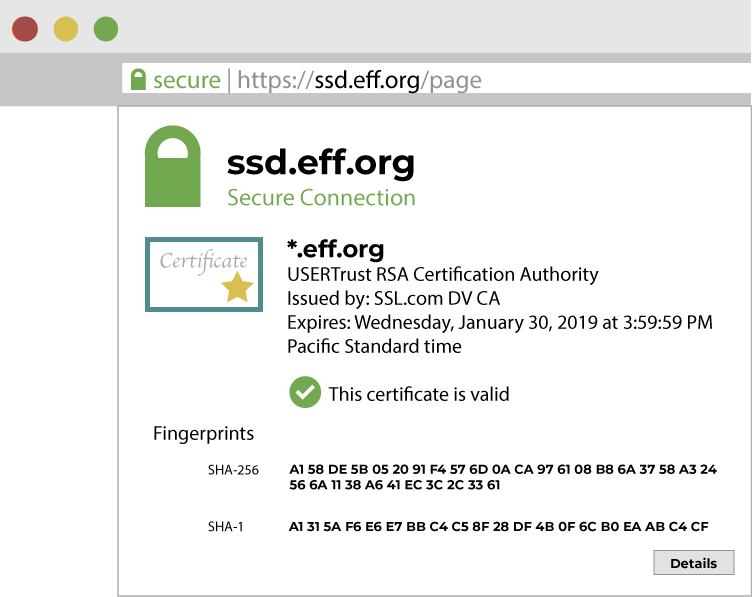

Cuando utilizas El Cifrado de la capa de transporte, tu Computador comprueba automáticamente para confirmar si una clave pública de un servicio es quien realmente dice ser, y que está encriptando al servicio previsto. Esto se llama "certificado de seguridad ".

A continuación, puedes ver un ejemplo del certificado de seguridad para SSD de un navegador web genérico. A menudo se puede acceder a esta información haciendo clic en el candado HTTPS o en el panel de opciones de tu navegador web y sacando los detalles del certificado.

El navegador de tu Computador puede establecer conexiones cifradas con sitios que utilicen HTTPS. Los sitios web suelen utilizar certificados de seguridad para demostrar a tu navegador que tienes una conexión segura con el sitio real, y no con algún otro sistema que esté manipulando tu conexión. Los navegadores web examinan los certificados para comprobar las claves públicas de los nombres de dominio (como www.duckduckgo.com, www.wikipedia.org, o ssd.eff.org). Los certificados son una forma de intentar determinar si conoces la clave pública correcta de una persona o sitio web, para poder comunicarte con ellos de forma segura.

Pero ¿cómo sabe tu Computador cuál es la clave pública correcta de los sitios que visitas?

Los navegadores y sistemas operativos modernos incluyen una lista de Autoridades de Certificación (CA) de confianza. Las claves públicas de estas CA están preinstaladas cuando descargas el navegador o compras un ordenador. Las Autoridades de Certificación firman la clave pública de los sitios web una vez que han validado que operan legítimamente un dominio (como www.example.com). Cuando tu navegador visita un sitio HTTPS, verifica que el certificado que el sitio ha entregado ha sido realmente firmado por una CA en la que confía. Esto significa que un tercero de confianza ha verificado que el sitio es quien dice ser.

El mero hecho de que el certificado de seguridad de un sitio haya sido firmado por una Autoridad de Certificación no significa que el sitio web sea seguro. Hay límites a lo que una CA puede verificar: no puede verificar que un sitio web sea honesto o digno de confianza. Por ejemplo, un sitio web puede ser "seguro" utilizando HTTPS, pero seguir albergando estafas y malware. Mantente alerta y obtén más información leyendo nuestra guía sobre malware y phishing.

De vez en cuando, verás mensajes de error relacionados con certificados en la web. Lo más habitual es que esto se deba a que la red de un hotel o cafetería está intentando interceptar tu conexión a un sitio web para dirigirte a su portal de acceso antes de acceder a la web, o a un error burocrático en el sistema de certificados. Pero en ocasiones se debe a que un pirata informático, un ladrón o una agencia policial o de espionaje está rompiendo la conexión encriptada. Por desgracia, es extremadamente difícil distinguir entre estos casos.

Esto significa que nunca debes hacer clic más allá de una advertencia de certificado si se refiere a un sitio en el que tienes una cuenta o estás leyendo alguna información sensible.

Poniéndolo todo junto: Claves Simétricas, Claves Asimétricas y Huellas Digitales de Clave Pública.

El ejemplo de los apretones de manos de seguridad de la capa de transporte

Cuando se utiliza el cifrado de la capa de transporte, tanto el navegador de tu Computador como el Computador del sitio web que estás visitando utilizan algoritmos simétricos y algoritmos asimétricos.

Examinemos un ejemplo concreto de cómo funcionan juntas todas estas ideas: cuando te conectas a este sitio web HTTPS (https://ssd.eff.org/), ¿qué ocurre?

Cuando un sitio web utiliza HTTPS, tu navegador y el servidor del sitio web tienen una serie de interacciones muy rápidas llamadas "el apretón de manos". Tu navegador -Google Chrome, Mozilla Firefox, Tor Browser, etc.- está hablando con el servidor que aloja nuestro sitio web, https://ssd.eff.org.

En el apretón de manos, el navegador y el servidor primero se envían notas para ver si tienen alguna preferencia compartida en cuanto a algoritmos de encriptación (se conocen como "suites de cifrado"). Puedes pensar en ello como si tu navegador y nuestro servidor ssd.eff.org mantuvieran una rápida conversación: se están preguntando mutuamente qué métodos de encriptación conocen ambos y con cuáles deberían comunicarse, así como qué métodos de encriptación prefieren.

Es algo parecido a esto "¿Ambos sabemos utilizar un algoritmo asimétrico como RSA en combinación con un algoritmo simétrico como AES? Sí, bien. Si esta combinación de algoritmos de encriptación no nos funciona, ¿qué otros algoritmos de encriptación conocemos ambos?".

A continuación, tu navegador utiliza cifrado asimétrico: envía un certificado de clave pública a ssd.eff.org para demostrar que eres quien dices ser. El servidor del sitio comprueba este certificado de clave pública con tu clave pública. Esto se hace para evitar que un Computador malintencionado intercepte tu conexión.

Una vez confirmada tu identidad, el servidor del sitio utiliza un cifrado simétrico: genera un nuevo archivo de clave secreta simétrica. A continuación, cifra asimétricamente la clave pública de tu navegador y la envía a éste. Tu navegador utiliza su clave privada para descifrar este archivo.

Si esta clave simétrica funciona, tu navegador y el servidor del sitio web la utilizan para cifrar el resto de sus comunicaciones. Este conjunto de interacciones es el apretón de manos de la seguridad de la capa de transporte (TLS). Por tanto, si todo va bien en el apretón de manos, tu conexión a ssd.eff.org aparece como segura, con HTTPS antes de ssd.eff.org.

Para profundizar en la verificación de claves, lee esta guía a continuación.