Cep Telefonları: Konum Takibi

Son güncelleme: November 05, 2024

Konum Takibi

Cep telefonlarının taşıdığı en yüksek -fakat genelde asla görünmeyen- gizlilik tehdidi, yaydıkları sinyaller yoluyla nerede olduğunuzu duyurma şekilleridir. Bir kişinin cep telefonu konumu en az dört yöntemle başkaları tarafından takip edilebilir:

- Baz İstasyonlarından Mobil Sinyal Takibi

- Baz İstasyonu Simülatörlerinden Mobil Sinyal Takibi

- Wi-Fi ve Bluetooth Takibi

- Uygulamalardan ve Web’de Dolaşma Esnasında Konum Bilgisi Sızıntısı

Baz İstasyonlarından Mobil Sinyal Takibi

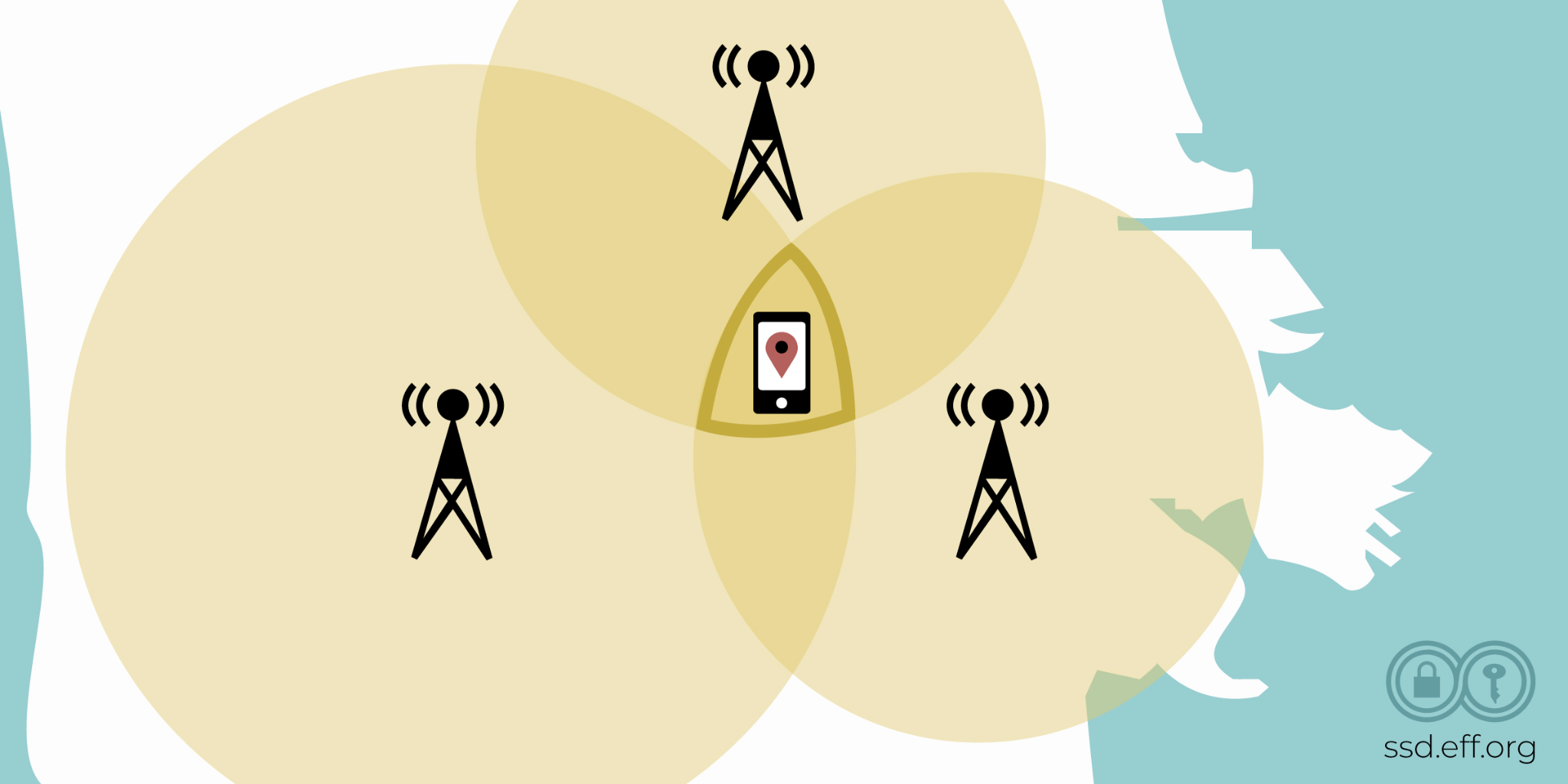

Günümüzde bütün mobil şebekelerde, operatörler bir abonenin cep telefonunun konumunu, telefonun açık ve şebekeye kayıtlı olduğu her an tespit edebilir. Mobil şebekenin baz istasyonlarıyla işletilmesi sonucu ortaya çıkan bu kabiliyet “üçgenleme” olarak bilinir. Modern bir polisiye filmi izlediyseniz, triangulation (üçgenleme) ifadesini duymuşsunuzdur.

![]()

Cep telefonları şirketlerinin kullandığı üçgenleme yöntemiyle, abonenin telefonundan çeşitli baz istasyonlarına gelen sinyallerin gücü izlenerek telefonun nerede olduğu hesaplanabilir. Bu işlem “Varış Açısı” ölçümleriyle yapılır.

Abonenin konumu hesaplanırken yapılan ölçümlerin doğruluğu, operatörün kullandığı teknolojiden bölgede kaç tane baz istasyonu bulunduğuna kadar pek çok faktöre bağlıdır. En az üç baz istasyonunun olduğu durumlarda operatör genellikle 1 km kadar bir mesafeye ulaşabilir. Modern cep telefonları ve şebekeleri için de “locationInfo-r10” adlı özelliğin desteklendiği trilaterasyon kullanılır. Bu özellik, üçgenlemeden çok daha kesin sonuçlar vererek, telefonun tam GPS koordinatlarını içeren bir rapor çıkarır.

Cep telefonunuz kayıtlı bir SIM kartı taşıdığı, açık kaldığı ve operatörün şebekesine sinyal yolladığı müddetçe böyle bir takipten kaçmak mümkün değildir.

Normalde bu takip yöntemini yalnızca mobil operatörler uygulayabilse de, operatörler devlet kurumları tarafından kullanıcıların (gerçek zamanlı veya geriye dönük) konum bilgilerini paylaşmaya zorlanabilir. 2010 yılında, Malte Spitz adlı Alman gizlilik savunucusu, gizlilik kanunlarına başvurarak kendine ait, mobil operatörünün elinde bulunan konum kayıtlarını talep etti. İnsanların mobil operatörlerin müşterilerini nasıl izlediğini anlayabilmesi için bu kayıtları eğitsel bir kaynak olarak yayımladı. Devlet kurumlarının bu tür verilere erişebilmesi yalnızca bir olasılıktan ibaret değildir. Amerika Birleşik Devletlerindeki güçler de dahil olmak üzere kolluk kuvvetleri bu yöntemi sık sık kullanılır. Yüce Mahkeme, 2018 yılında aldığı Carpenter vs. Amerika Birleşik Devletleri adlı kararda anayasanın 4. Maddesi uyarınca, emniyet güçlerinin bir mobil operatörden, “cep telefonu konum bilgisi - CSLI” adı verilen geçmiş konum verilerini almadan önce yasal izin alması gerektiğine hükmetti. Mahkeme kararında, geçmiş cep telefonu konum bilgilerinin “kişinin fiziksel varlığına dair yıllar boyunca her an, her gün ayrıntılı kayıtlar tuttuğu” belirtildi.

Benzer bir devlet kurumu talebi “baz istasyonu dökümü” şeklindedir. Bu yöntem kapsamında devlet kurumu mobil operatörden belli bir bölgede, belli bir zaman diliminde bulunan bütün mobil cihazların listesini talep eder. Amaç cezai soruşturma yürütmek veya bir protestoya kimlerin katıldığını belirlemek olabilir. EFF, kapsamının çok geniş olması ve Anayasanın 4. Maddesi uyarınca geçerli sebep teşkil etmemesi sebebiyle mahkemelerden “baz istasyonu dökümlerini” anayasaya aykırı bulmalarını talep etmiştir.

Ayrıca, operatörler bir cihazın konumuna ilişkin verileri birbirleriyle de paylaşır. Verilerin birkaç baz istasyonunun gözlemlerinin birleştirilmesiyle izlendiği yöntem kadar kesin veriler sunmasa da, bu yöntem de belirli bir cihazı izleyen hizmetlere temel teşkil edebilir. Örnek olarak, telefonun o an mobil ağa nereden bağlandığını bulmak için kayıtları sorgulayan ticari hizmetler verilebilir. Bu izleme tekniği operatörleri kullanıcı verilerini paylaşmaya zorlamak yerine, mevcut konum verilerini ticari amaçlarla kullanır.

Bununla ilgili yapabilecekleriniz: Bu konu mobil operatörünüzün denetiminde olduğu için, izleme faaliyetlerini önlemek adına telefonunuzu yanınızda taşımamaktan başka yapabileceğiniz pek bir şey yok. Eğer mobil operatörünüz kolluk kuvvetlerinin bir mahkeme kararı veya yasal izinle verilerinizi talep ettiğini bildirirse, EFF'nin yasal destek birimiyle temasa geçip size yardımcı olup olamayacağımızı öğrenebilirsiniz.

Baz İstasyonu Simülatörlerinden Mobil Sinyal Takibi

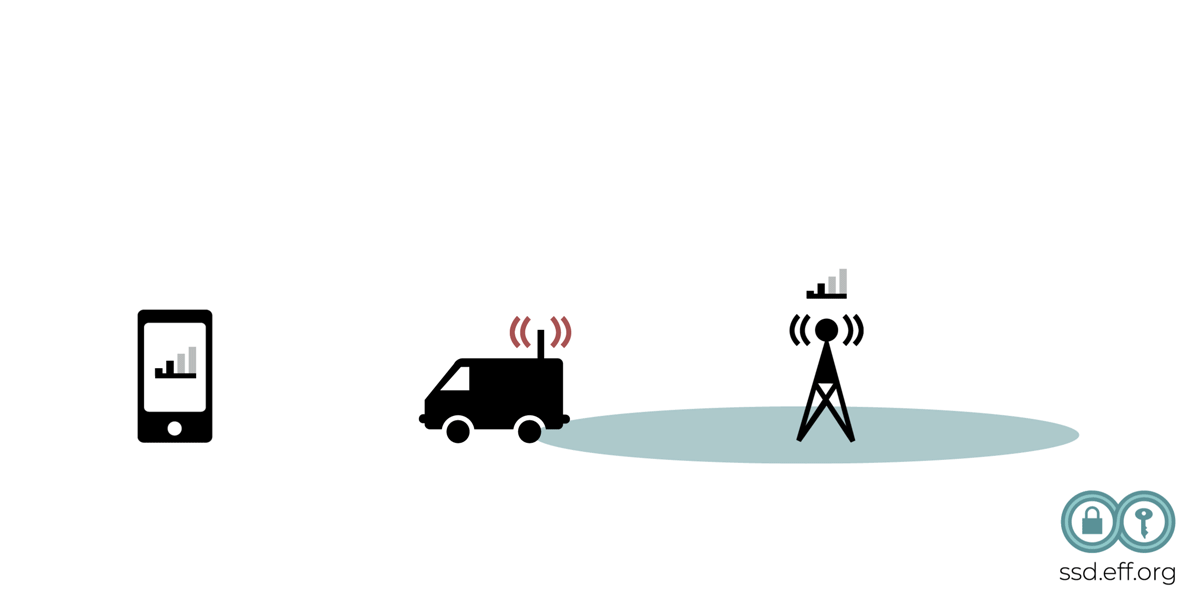

Bir devlet kurumu veya teknik kapasitesi yüksek bir başka kurum konum verilerini IMSI Yakalayıcı veya Stingray gibi bir baz istasyonu simülatörü aracılığıyla doğrudan da toplayabilir. Bu cihazlar, belli kullanıcıların cep telefonlarını “yakalamak”, fiziksel olarak nerede bulunduklarını tespit etmek ve iletişimlerini gözetlemek amacıyla gerçek bir baz istasyonu görünümündeki taşınabilir, sahte baz istasyonlarıdır. IMSI, belirli bir abonenin SIM kartını tanımlayan Uluslararası Mobil Abone Kimlik numarasını ifade etmekle birlikte, IMSI yakalayıcı (catcher), cihazın başka özelliklerini de kullanarak bir cihazı hedef alabilir.

![]()

Bir yerdeki cihazların bulunması veya izlenebilmesi için IMSI yakalayıcının oraya götürülmesi gerekir. Kolluk kuvvetlerinin IMSI yoluyla iletişim trafiğini dinleyebilmesi için yasal izin (ve çoğu kez aranan numaraları kaydeden bir cihaz ve başka koruyucu önlemler) gerekir. Ancak, “dolandırıcı” bir CSS (cep telefonu sinyal simülatörü), yani kolluk kuvvetlerince kurulmamış bir cihaz, bu tür yasal parametrelerin dışında çalışır.

Yapabileceğiniz bazı işlemler: IMSI yakalayıcılara karşı birkaç koruma yöntemi mevcut. Android’de pek çok IMSI yakalayıcısının kullandığı2G bağlantısını devre dışı bırakabilirsiniz. iPhone’da 2G’yi devre dışı bırakmak için “Kilit Modunu etkinleştirebilirsiniz,” ancak bu başka pek çok özelliği de devre dışı bırakacaktır. Mesaj içeriklerinizin ele geçirilmemesi için Signal, WhatsApp, veya iMessage gibi şifrelenmiş mesajlaşma uygulamalarını da kullanabilirsiniz.

Wi-Fi ve Bluetooth Takibi

Günümüzde akıllı telefonlar mobil ağ arayüzünün yanı sıra başka telsiz vericiler de taşır. Ayrıca, Wi-Fi ve Bluetooth özellikleri de bulunur. Bu sinyaller mobil sinyallere kıyasla daha az enerji harcayarak ve normalde yalnızca kısa mesafelere (örneğin bulunulan odaya veya binaya) iletilse de, gelişmiş özellikli anten kullanan bir kişi beklenmedik uzak mesafelerden sinyal algılayabilir. Örneğin, 2007 yılında Venezuela’da bir uzman, radyofrekansın düşük olduğu bir kırsal alanda 382 kilometre mesafeden bir Wi-Fi sinyali algılayabilmiştir. Ancak böyle geniş mesafede meydana gelen bu senaryo pek olası değildir.

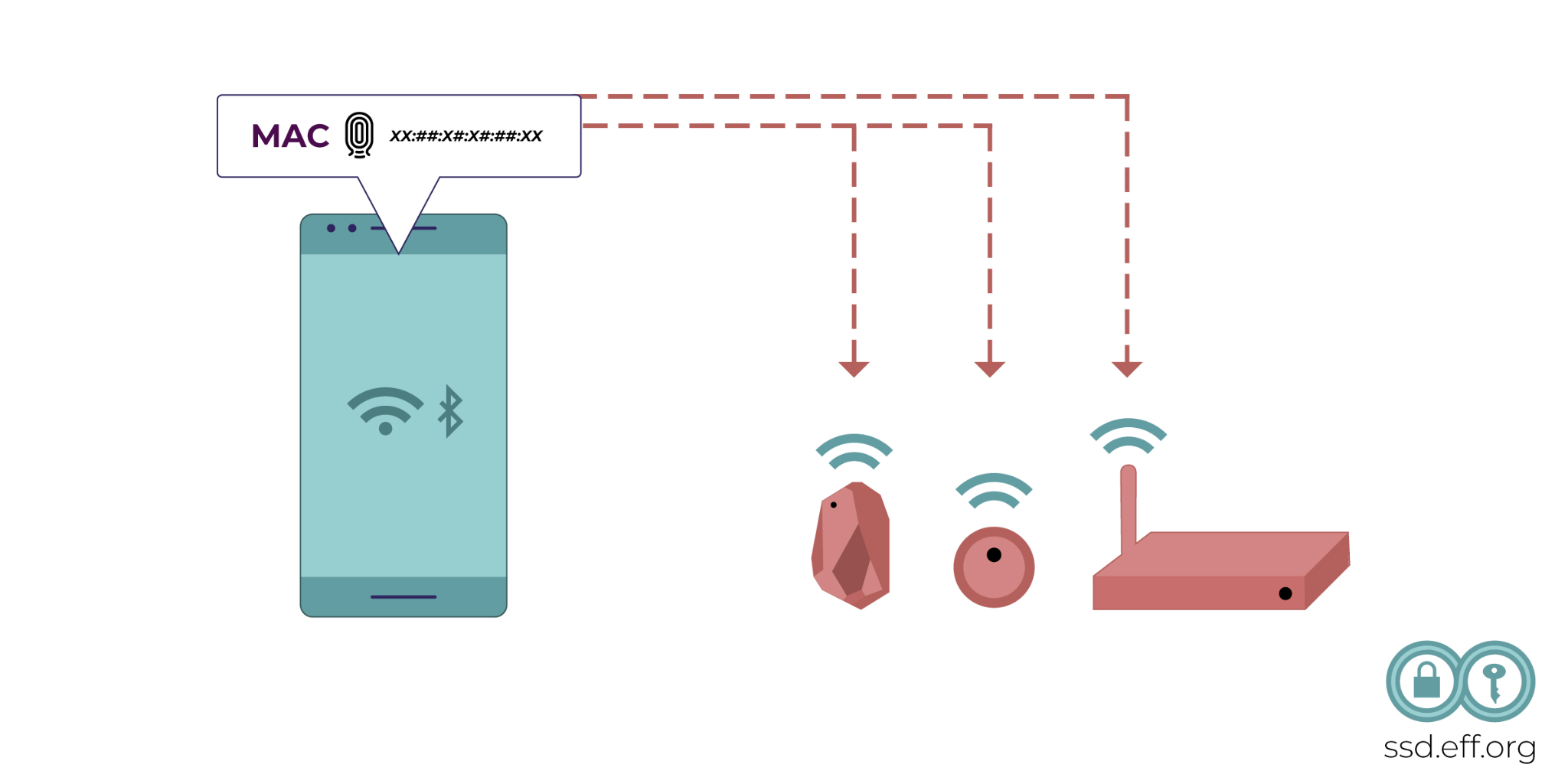

![]()

Bluetooth ve Wi-Fi sinyalleri MAC (ortam erişim kontrolü) adresi adı verilen, sinyali alan herkesin görebileceği benzersiz bir seri numarası içerir. Wi-Fi açıkken, tipik bir akıllı telefon aralıklı olarak MAC adresi içeren “sorgu istekleri” iletir ve yakındaki kişileri bu cihazın varlığından haberdar eder. Bluetooth cihazları da benzer bir işlem yürütür. Bu tanımlayıcı veriler genelde, cihazların ve insanların dünyada nasıl hareket ettiklerine dair perakende mağazalardaki ve kafelerdeki pasif takipçilerin veri toplayabildikleri değerli araçlar olmuştur. Bluetooth destekli izinsiz izleme işlemleri, Bluetooth MAC adreslerini yakaladığı iddia edilen cihazlar aracılığıyla ABD sınırlarında da uygulanmıştır.

Ancak iOS ve Android işletim sistemlerinin günümüzdeki sürümlerinde, sorgu isteklerindeki MAC adresi varsayılan olarak rasgele atanır, böylelikle izleme işlemi çok daha zorlaştırılır. Bu işlem bir yazılım kullanılarak yürütüldüğü için, rasgele atama esnasında bir hata oluşabilir ve varsayılan MAC adresi sızdırılabilir. Ayrıca, bazı Android cihazlar rasgele MAC adresi atama işlemini doğru uygulamayabilir (PDF dosyası).

Günümüzdeki cep telefonları sorgu isteklerinde paylaştıkları adresleri genelde rasgele gönderseler de, pek çok telefon halen, kablosuz kulaklıklara bağlandığınızda olduğu gibi, gerçekten katıldıkları ağlara sabit MAC adresi gönderirler. Böylelikle şebeke operatörleri belirli cihazları zaman içerisinde tanıyabilir ve geçmişte ağa bağlanmış kişinin siz olup olmadığınızı saptayabilir. Bu, isminizi veya e-posta adresinizi hiçbir yere yazmasanız, hiçbir hizmete giriş yapmasanız da mümkündür.

Yapabileceğiniz bazı işlemler: Günümüzde mobil işletim sistemleri, Wi-Fi üzerinde rasgele atanmış MAC adresleri kullanır. Ancak pek çok sistem sabit bir MAC adresi gerektirdiği için, bu karmaşık bir konudur. Örneğin bir otelin mobil ağına bağlandığınızda, ağ MAC adresiniz yoluyla verdiğiniz onayı takip eder. Yeni bir MAC adresi aldığınızda ise, aynı ağ cihazınızı yeni bir cihaz olarak algılar. iOS 18 ve ileri sürümleri cihazın MAC adresini yaklaşık iki haftada bir dönüşümlü olarak değiştirir. Android’de ise Rasgele atanmış MAC adresi adında benzer bir özellik bulunur. Bu tür bir izinsiz izleme faaliyetine ilişkin endişe duyduğunuz bir ortamdaysanız, cihazınızın Wi-Fi veya Bluetooth özelliklerini geçici olarak devre dışı bırakabilirsiniz.

Uygulamalardan ve Web’de Dolaşma Esnasında Konum Bilgisi Sızıntısı

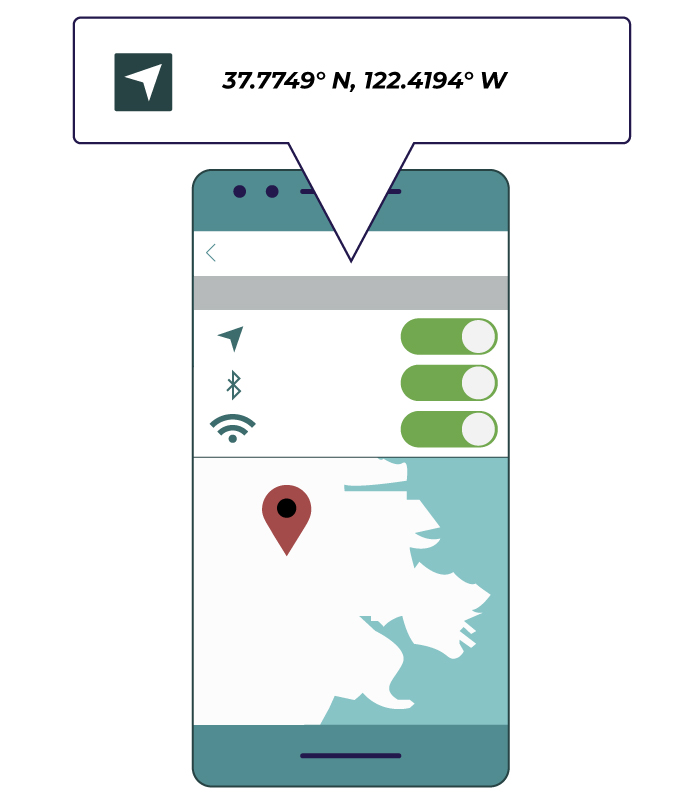

Günümüzde akıllı telefonlar genellikle GPS kullanarak, ancak bazen de konum şirketlerinin sağladığı diğer hizmetleri kullanarak telefonun kendi konumunu belirlemesini sağlar. Bu şirketler, baz istasyonları veya telefonun bulunduğu konumdan görebildiği Wi-Fi ağlarının bir listesine dayanarak telefonun konumunu saptar. Apple ve Google bunu “Konum Servisleri” özelliğiyle sunar. Uygulamalar, telefonun konum bilgisini talep eder ve bu bilgiyi konumunuzu gösteren harita uygulaması gibi konuma dayalı hizmetler için kullanır.

![]()

Bu uygulamaların bazıları daha sonra konum bilginizi ağ yoluyla bir hizmet sağlayıcısına iletir. Böylelikle uygulamanın kendisi ve hizmet sağlayıcının paylaştığı üçüncü taraflar sizi izleyebilir. Uygulama geliştiricileri kullanıcıları izlemeyi amaçlamasalar da bunu yapabilecek konumda oldukları için, kullanıcıların konum bilgilerini devlet kurumlarına ifşa edebilir veya veri ihlaline yol açabilirler.

Konum takibi yalnızca, ajanların sokaklarda birini kovaladığı heyecanlı bir film sahnesi gibi, birinin şu an nerede olduğunu bulmaktan ibaret değildir. Kişinin geçmişte yürüttüğü faaliyetleri ifşa edebilir ve inançlarına, katıldığı etkinliklere ve kişisel ilişkilerine dair bilgi verebilir. Konum takibi örneğin bir kişinin günün belirli saatlerinde nereye gittiğini izleyerek romantik bir ilişkisi olup olmadığını, belirli bir toplantıya kimin katıldığını, belirli bir eyleme kimin gittiğini ya da bir gazetecinin gizli haber kaynağını saptamak için kullanılabilir.

Bu uygulamalarda toplanan veriler yasal izin olmaksızın kolluk kuvvetlerince satın alınmıştır. Bunun örneklerine defalarca rastladık. Bunlara hem geçmiş, hem de gerçek zamanlı konum verileri dahildir.

Yapabileceğiniz bazı işlemler: Uygulamalarınızın konumunuza erişimini olabildiğince kesin, ya da uygulamalara olabildiğince yalnızca “yaklaşık” konum bilgisi verin. Hem Android, hem iPhone’da bir uygulamanın konumunuza erişip erişemeyeceğini, eriştiği zaman ne kadar veri kullanacağını kendiniz belirleyebilirsiniz. Bir uygulamanın çalışabilmesi için konum bilginizi gerektirip gerektirmediğini bir düşünün. Örneğin, yol tarifi için kullanılan bir navigasyon uygulaması, uygulamanın kullanıldığı esnadaki tam konumunuza ihtiyaç duyar. Fakat hava durumu uygulamanızın tam nerede olduğunuzu bilmesi gerekir mi, yoksa posta kodunuzu tuşlamanız yeterli midir? İndirdiğiniz oyunun konumunuzu bilmesi gerekir mi? Tereddüt ettiğiniz her an erişimi engelleyin. Sonradan fikir değiştirmek serbest.

iPhone cihazınızda konum erişimine açtığınız uygulamaları gözden geçirmek için bu yönergeleri takip edin. Android’de ise bu yönergeleri takip ederek konum erişimine açtığınız uygulamaları gözden geçirebilirsiniz.

Davranışsal Veri Toplama ve Mobil Reklamlar için Tanımlayıcı Veriler

Bazı uygulamalar ve web siteleri konum verisi toplarken, birçok uygulama kurulum, açma, kullanım ve başka türde daha temel etkileşimlere dair bilgileri de paylaşır. Bu bilgiler genellikle, gerçek zamanlı teklif (GZT) sayesinde reklam ekosisteminde yer alan onlarca üçüncü taraf şirketle paylaşılır. Veri noktaları tek başına dikkat çekmese de, bir araya gelen davranışsal veriler son derece anlamlı bilgiler sunabilir.

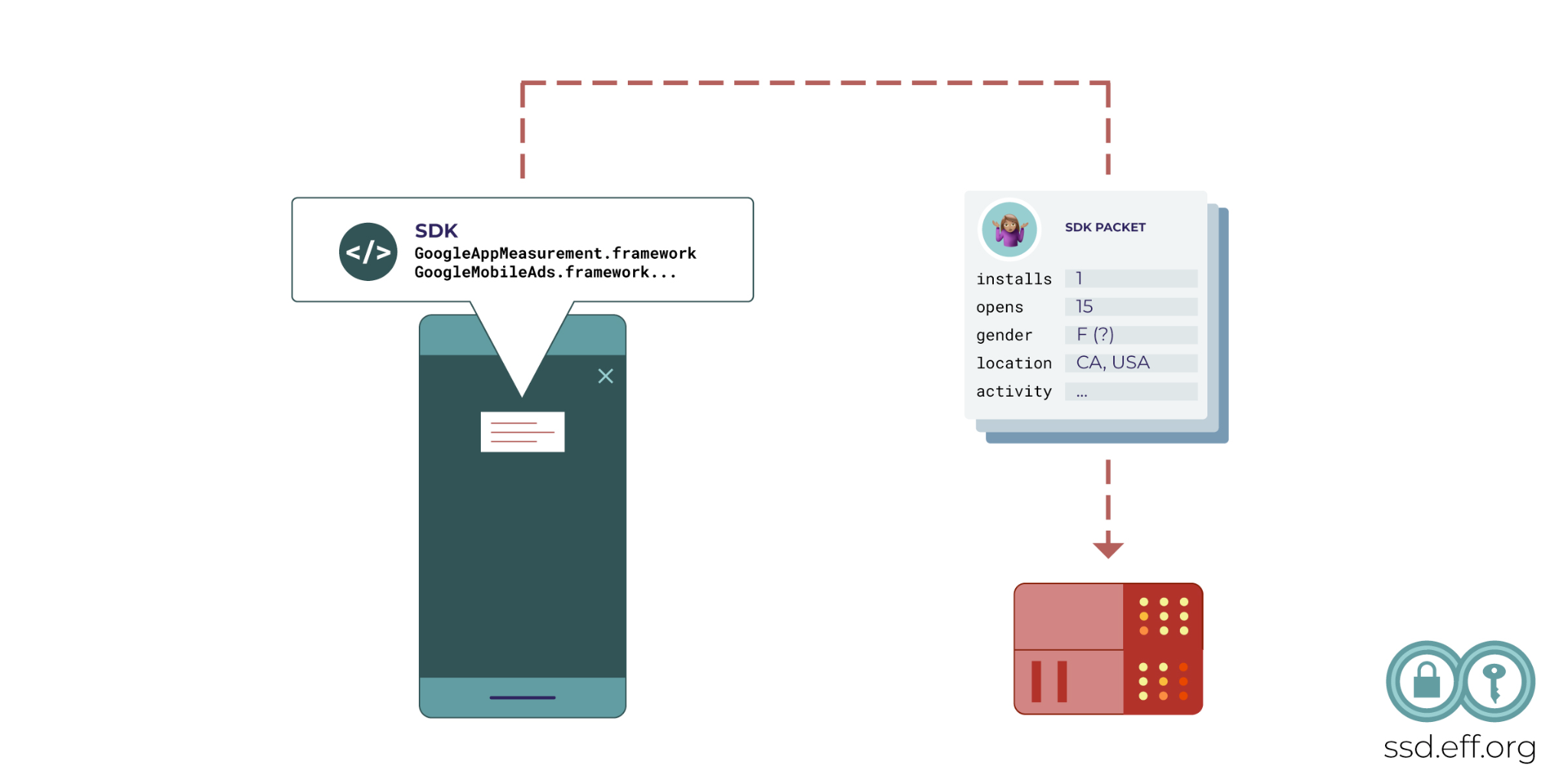

Uygulamalara reklam yerleştirebilmek isteyen reklam teknolojisi şirketleri, uygulama geliştiricileri yazılım geliştirme kitlerine (SDK) kod yerleştirmeye ikna eder. Bu kodlar uygulamalardaki her kullanıcının etkileşim verilerini toplayarak üçüncü bir takip şirketine iletir. Veri takipçisi bu bilgileri onlarca farklı reklamcıyla, reklam hizmeti sağlayıcılarıyla ve veri komisyoncularıyla paylaşabilir. Bu işlemlerin tamamı bir saniye bile sürmez.

![]()

Bu veriler, tek bir cihaza atanan rasgele bir sayıyla o cihazı tanıyan mobil reklam kimliği (MAID) sayesinde anlamlı hale gelir. GZT açık artırması esnasında paylaşılan her bir bilgi bütünü genellikle bir mobil reklam kimliğiyle ilişkilendirilir. Reklamcılar ve veri komisyoncuları mobil reklam kimliği kullanarak farklı birçok uygulamadan derlenen verileri bir havuzda toplayabilir ve mobil reklam kimliğiyle tanımlanan her bir kullanıcının davranış profilini çıkarabilir. Mobil reklam kimlikleri kullanıcının gerçek kimliğini kodlamaz, fakat veri komisyoncuları veya reklamcılar genellikle bunları gerçek bir kimlikle kolayca ilişkilendirebilir. Bunu yapabilmek için uygulamalardan isim veya e-posta adresi derlemek gibi çeşitli taktiklere başvururlar.

Mobil reklam kimlikleri Android ve iOS cihazlara, ayrıca oyun konsollarına, tabletlere ve set üstü TV cihazlarına gömülüdür. Android’de her uygulama ve uygulamalara indirilen her üçüncü taraf özellik, varsayılan olarak mobil reklam kimliğine erişir. En son iOS sürümlerinde ise, uygulamaların telefonun mobil reklam kimliğini alıp kullanmadan önce izin talep etmesi gerekir. Android’de reklam kimliğini kaldırabilirsiniz, ama bunun için ayarlara girip ilgili bölümü bulmanız gerekir.

Mobil uygulamalardan derlenen davranışsal veriler en çok reklam şirketleri ve veri komisyoncuları tarafından, ticari veya siyasi reklamlar için davranışsal hedefleme amacıyla kullanılır. Fakat özel şirketlerin izinsiz izleme faaliyetlerinden devlet kurumlarının da istifade ettiği bilinmektedir.

Yapabileceğiniz bazı işlemler: iOS ve Android işletim sistemleri, uygulamaların reklam kimliğine erişimini engellemek ya da özelliği tamamen devre dışı bırakmak için çeşitli yöntemler sunar. Android cihazınızda Google’ın yönergelerini takip edin. iPhone’da ise uygulamaların sizi takip etmesine izin vermeyin.