Telefones Celulares: Rastreamento de Localização

Última revisão: November 05, 2024

Rastreamento de localização

A maior ameaça à privacidade dos telefones celulares - mas que muitas vezes é completamente invisível - é a maneira como eles anunciam sua localização por meio dos sinais que transmitem. Há pelo menos quatro maneiras pelas quais a localização de um telefone individual pode ser rastreada por outras pessoas:

- Rastreamento de sinal móvel a partir de torres

- Rastreamento de sinal móvel a partir de simuladores de bases de celular

- Rastreamento de Wi-Fi e Bluetooth

- Vazamentos de informações de localização de aplicativos e navegação na Web

Rastreamento de Sinal de Celular - Torres

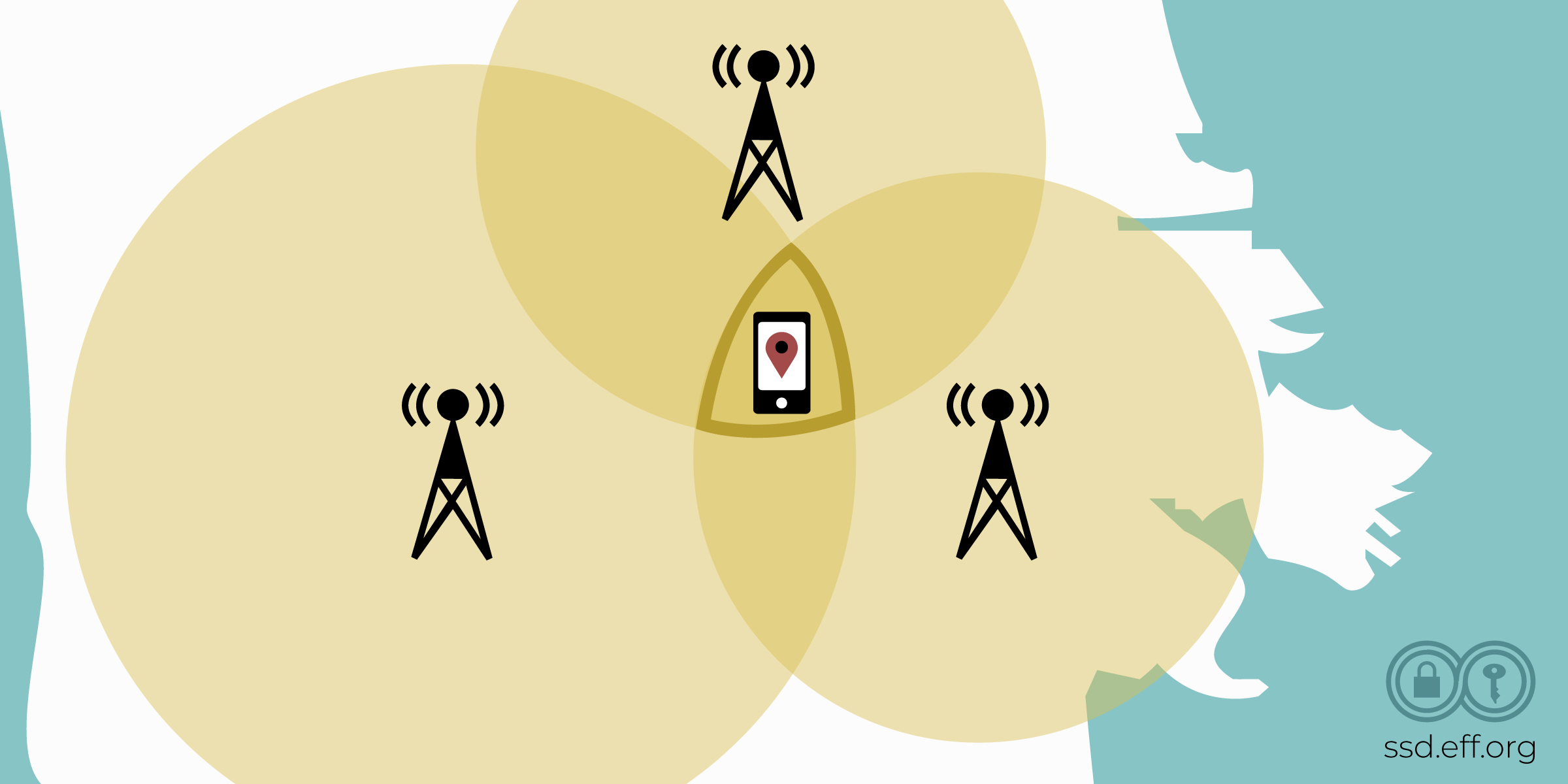

Em todas as redes móveis modernas, o provedor de telefonia celular pode calcular onde o telefone de um determinado assinante está localizado sempre que o telefone estiver ligado e registrado na rede. A capacidade de fazer isso resulta da forma como a rede móvel é construída com torres de celular e é comumente chamada de "triangulação". Se você já assistiu a filme policial moderno, provavelmente já ouviu falar em triangulação.

Uma maneira de a empresa de telefonia móvel usar a triangulação é observar a intensidade do sinal que diferentes torres recebem do celular de um determinado assinante e, em seguida, calcular onde esse celular deve estar localizado. Isso é feito com medições de "ângulo de chegada".

A precisão dessas medições para descobrir a localização de um assinante varia de acordo com muitos fatores, inclusive a tecnologia que o provedor usa e quantas torres de celular ele tem em uma área. Normalmente, com pelo menos três torres de celular, o provedor pode chegar a 1 km. Para telefones celulares e redes modernas, a trilateração também é usada quando há suporte para um recurso chamado "locationInfo-r10". Esse recurso retorna um relatório que contém as coordenadas exatas de GPS do telefone, o que é muito mais preciso do que a triangulação.

Não há como se esconder desse tipo de rastreamento, desde que o seu celular esteja ligado, com um cartão SIM registrado e transmitindo sinais para a rede de uma operadora.

Embora normalmente apenas a própria operadora de celular possa realizar esse tipo de rastreamento, um governo pode obrigar a operadora a entregar os dados de localização de um usuário (em tempo real ou como registro histórico). Em 2010, um defensor da privacidade alemão chamado Malte Spitz usou as leis de privacidade para fazer com que sua operadora de celular entregasse os registros que tinha sobre sua localização. Ele também os publicou como um recurso educacional para que outras pessoas pudessem entender como as operadoras de celular monitoram seus clientes dessa forma. A possibilidade de acesso do governo a esse tipo de dados não é teórica: ela é amplamente usada por agências da lei, inclusive nos Estados Unidos. Em 2018, a Suprema Corte decidiu no caso Carpenter vs. Estados Unidos que, de acordo com a Quarta Emenda, a polícia deve obter uma ordem judicial antes de obter esse tipo de dados históricos de localização derivados de operadoras de celular - conhecidos como "informações de localização do base celular" ou CSLI. O histórico da CSLI, segundo o tribunal, cria uma "crônica detalhada da presença física de uma pessoa compilada todos os dias, a cada momento, durante anos".

Um tipo relacionado de solicitação do governo é chamado de "descarrego do torre". Nesse caso, o governo solicita a uma operadora de telefonia móvel uma lista de todos os dispositivos móveis que estiveram presentes em uma determinada área num determinado momento. Isso pode ser usado para investigar um crime ou para descobrir quem estava presente num determinado protesto. A EFF pediu aos tribunais que considerassem os descarregos de torres inconstitucionais porque são excessivamente amplos e carecem de causa provável de acordo com a Quarta Emenda.

As operadoras também trocam dados entre si sobre a localização de um dispositivo. Esses dados são menos precisos do que os dados de rastreamento que agregam observações de várias torres, mas ainda podem ser usados como base para serviços que rastreiam um dispositivo individual, incluindo serviços comerciais que consultam esses registros para descobrir onde um telefone individual está se conectando à rede móvel no momento. Esse rastreamento não envolve obrigar as operadoras a entregar os dados do usuário; em vez disso, essa técnica usa dados de localização disponíveis comercialmente.

O que você pode fazer a respeito: Como isso é tratado pela sua operadora de celular, não há muito que você possa fazer para evitar que isso aconteça, além de não levar seu celular com você. Se sua operadora informar que a polícia exigiu seus dados por meio de uma ordem ou mandado judicial, você pode entrar em contato com a assistência jurídica da EFF para ver se podemos ajudar.

Rastreamento de Sinal de Celular - Simulador de Base Celular

Um governo ou uma organização tecnicamente sofisticada também pode coletar dados de localização diretamente, por exemplo, com um simulador de base celular, às vezes também chamado de Coletor IMSI ou Stingray. São torres de telefonia celular portáteis falsas que fingem ser reais para "capturar" os telefones celulares de determinados usuários, detectar sua presença física e espionar suas comunicações. O IMSI refere-se ao número de Identidade Internacional de Assinante Móvel que identifica o cartão SIM de um determinado assinante, embora um coletador de IMSI possa ter como alvo um dispositivo usando também outras propriedades do dispositivo.

O coletor de IMSI precisa ser levado a um determinado local para encontrar ou monitorar dispositivos nesse local. A interceptação do tráfego IMSI pelas autoridades policiais exige um mandado (e, em muitos casos, uma ordem adicional de registro de chamadas e outras proteções são necessárias). No entanto, um CSS "irregular" (não configurado por agentes da lei) estaria operando fora desses parâmetros legais.

O que você pode fazer: Atualmente, há algumas defesas contra os coletores de IMSI. No Android, você pode desativar as conexões 2G, que muitos coletores de IMSI usam. Você pode desativar o 2G num iPhone ativando o "Modo de Bloqueio", embora isso também desative muitos outros recursos. Além disso, é útil usar mensagens criptografadas, como Signal, WhatsApp ou iMessage, para garantir que o conteúdo de suas comunicações não possa ser interceptado.

Rastreamento de Wi-Fi e Bluetooth

Os celulares modernos têm outros transmissores de rádio além da interface de rede móvel. Eles também têm suporte para Wi-Fi e Bluetooth. Esses sinais são transmitidos com menos potência do que um sinal de celular e, normalmente, só podem ser recebidos a uma curta distância (como dentro da mesma sala ou do mesmo prédio), embora alguém que use uma antena sofisticada possa detectar esses sinais a distâncias inesperadamente maiores. Por exemplo, em 2007, um especialista na Venezuela recebeu um sinal Wi-Fi a uma distância de 382 km, em condições rurais com pouca interferência de rádio. Entretanto, esse cenário de alcance tão amplo é improvável.

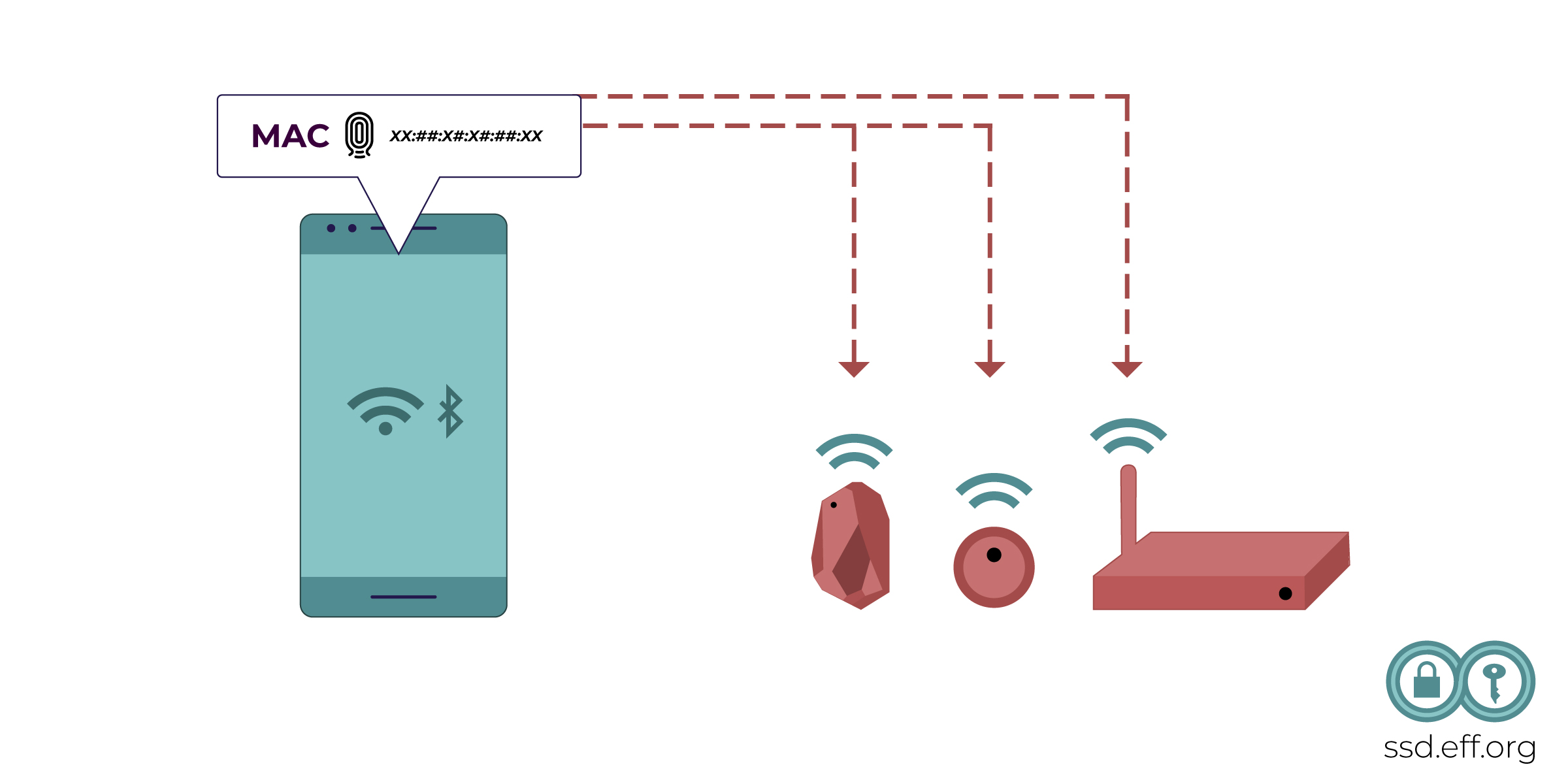

Os sinais Bluetooth e Wi-Fi incluem um número de série exclusivo para o dispositivo, chamado de endereço MAC, que pode ser visto por qualquer pessoa que possa receber o sinal. Sempre que o Wi-Fi estiver ativado, um celular normal transmitirá "solicitações de sondagem" ocasionais que incluem o endereço MAC e permitirão que outras pessoas nas proximidades reconheçam que esse dispositivo está na área. Os dispositivos Bluetooth fazem algo semelhante. Tradicionalmente, esses identificadores têm sido ferramentas valiosas para rastreadores passivos em lojas de varejo e cafeterias para coletar dados sobre como os dispositivos e as pessoas se movimentam pelo mundo. A vigilância por Bluetooth também tem sido usada na fronteira dos EUA, usando dispositivos que supostamente podem capturar endereços MAC Bluetooth.

No entanto, nas versões modernas do iOS e do Android, o endereço MAC incluído nas solicitações de sondagem é feito aleatório por padrão, o que torna esse tipo de rastreamento muito mais difícil. Como a randomização de MAC é baseada em software, ela é falível e o endereço MAC padrão tem a possibilidade de ser vazado. Além disso, alguns dispositivos Android podem não implementar a randomização de MAC corretamente (download do PDF).

Embora os celulares modernos geralmente randomizem os endereços que compartilham nas solicitações de sonda, muitos telefones ainda compartilham um endereço MAC estável com as redes às quais aderem, como quando você se conecta a um par de fones de ouvido sem fio. Isso significa que os operadores de rede podem reconhecer determinados dispositivos ao longo do tempo e saber se você é a mesma pessoa que entrou na rede no passado. Isso pode acontecer mesmo que você não digite seu nome ou endereço de e-mail em nenhum lugar nem faça login em nenhum serviço.

O que você pode fazer: Os sistemas operacionais móveis modernos usam endereços MAC aleatórios no Wi-Fi. No entanto, essa é uma questão complexa, pois muitos sistemas têm uma necessidade legítima de um endereço MAC estável. Por exemplo, se você se conectar a uma rede de hotel, ela mantém o controle da sua autorização por meio do seu endereço MAC. Quando você obtém um novo endereço MAC, essa rede vê seu dispositivo como um novo dispositivo. O iOS 18 e versões mais recentes alternam o endereço MAC do dispositivo a cada duas semanas. No Android, um recurso semelhante é chamado de "Endereço MAC aleatório". Se você estiver numa situação em que se preocupa com esse tipo de vigilância, pode desativar temporariamente o Wi-Fi ou o Bluetooth no seu celular.

Vazamentos de Informações de Localização de Aplicativos e Navegação na Web

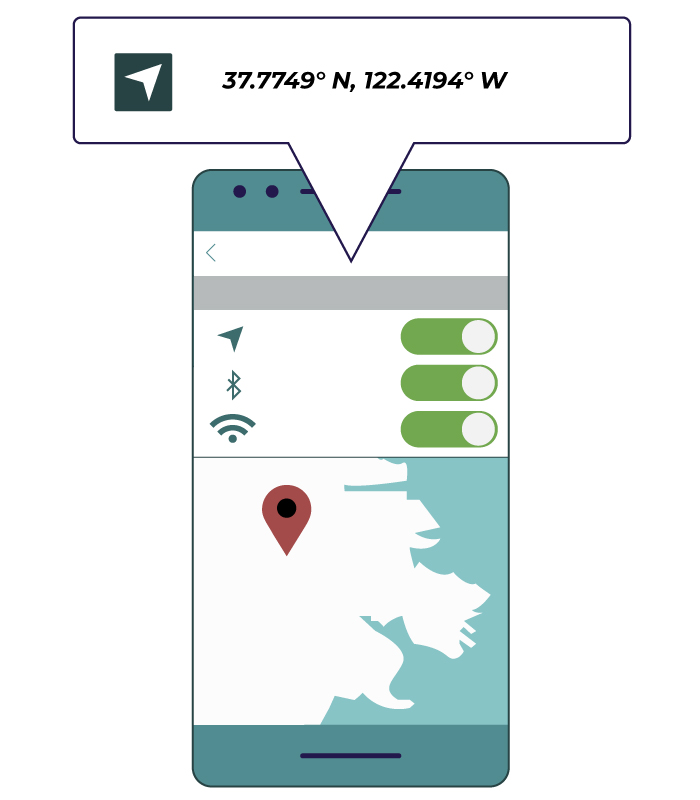

Os celulares modernos oferecem maneiras de o telefone determinar sua própria localização, geralmente usando GPS, mas às vezes também usando outros serviços fornecidos por empresas de localização (que geralmente pedem à empresa para adivinhar a localização do telefone com base numa lista de torres de telefonia celular ou redes Wi-Fi que o telefone pode ver onde está). Isso é agrupado num recurso que tanto a Apple quanto o Google chamam de "Serviços de Localização". Os aplicativos podem solicitar essas informações de localização ao telefone e usá-las para fornecer serviços baseados na localização, como mapas que exibem sua localização no mapa.

Alguns desses aplicativos transmitirão sua localização pela rede para o provedor de serviços. Isso pode fornecer uma maneira para o provedor de serviços do aplicativo e terceiros compartilham o rastreamento. Os desenvolvedores de aplicativos podem não ter a intenção de rastrear os usuários, mas ainda assim podem acabar tendo a capacidade de fazer isso e podem acabar revelando informações de localização sobre seus usuários a governos ou quando houver violação de dados do provedor.

Em cada caso, o rastreamento de localização não é apenas para descobrir onde alguém está no momento, como numa emocionante cena de perseguição de um filme em que os agentes estão perseguindo alguém pelas ruas. Ele pode revelar atividades históricas e também sugerir informações sobre suas crenças, participação em eventos e relacionamentos pessoais. Por exemplo, o rastreamento de localização pode ser usado para sugerir quando as pessoas estão num relacionamento amoroso, seguindo quem elas visitam em determinados horários do dia, para descobrir quem participou de uma determinada reunião, quem estava num determinado protesto ou para tentar identificar a fonte confidencial de um jornalista.

Os dados de localização coletados por esses aplicativos foram comprados por agentes da lei sem mandado, como já vimos várias vezes. Isso pode incluir dados de localização históricos e em tempo real.

O que você pode fazer: Reduza o acesso à sua localização no maior número possível de aplicativos ou forneça aos aplicativos apenas a localização "de percurso" ou "aproximada" quando puder. Tanto o Android quanto o iPhone permitem que você escolha se um aplicativo pode acessar sua localização e a quantidade de dados que ele pode acessar, se for o caso. Pense se um aplicativo precisa de sua localização para funcionar. Por exemplo, um aplicativo de navegação para instruções de direção precisará da sua localização exata quando você estiver usando o aplicativo. Mas o aplicativo de previsão do tempo precisa saber exatamente onde você está ou digitar manualmente o seu CEP é suficiente? Aquele jogo que você baixou precisa da sua localização? Revogue o acesso sempre que não tiver certeza. Você sempre pode mudar de ideia.

No iPhone, siga estas instruções para revisar os aplicativos aos quais você deu acesso à localização. No Android, revise os aplicativos aos quais você deu acesso à localização seguindo estas instruções.

Coleta de Dados Comportamentais e Identificadores de Publicidade Móvel

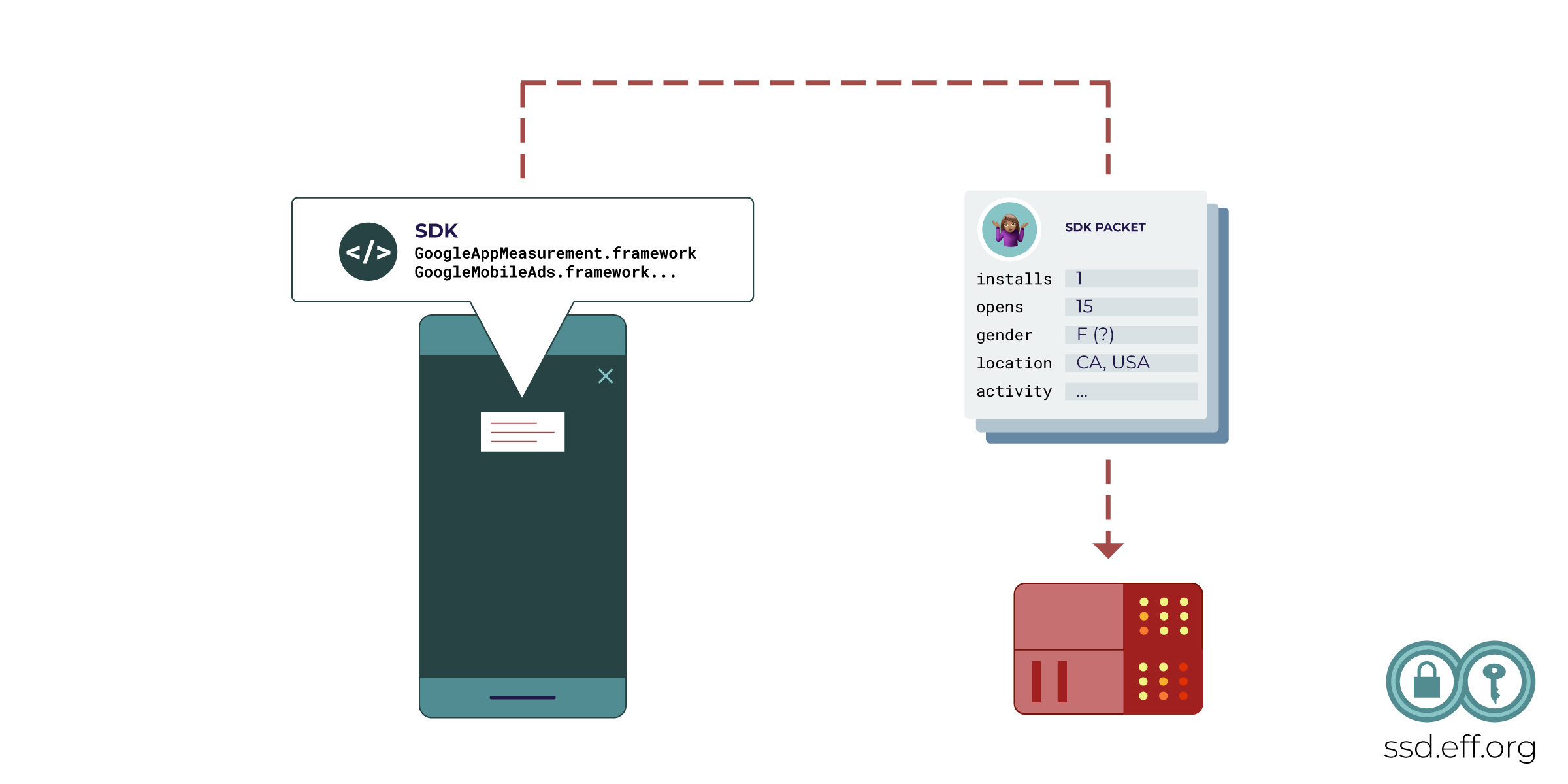

Além dos dados de localização coletados por alguns aplicativos e sitios, muitos aplicativos compartilham informações sobre interações mais básicas, como instalações de aplicativos, aberturas e uso deles e outras atividades. Essas informações geralmente são compartilhadas com dezenas de empresas terceirizadas em todo o ecossistema de publicidade habilitado por lances em tempo real (RTB). Apesar da natureza mundana dos pontos de dados individuais, em conjunto, esses dados comportamentais ainda podem ser muito reveladores.

As empresas de tecnologia de publicidade convencem os desenvolvedores de aplicativos a inserir código na documentação do kit de desenvolvimento de software (SDK) para veicular anúncios em seus aplicativos. Essas códigos coletam dados sobre como cada usuário interage com o aplicativo e, em seguida, compartilham esses dados com a empresa de rastreamento terceirizada. O rastreador pode então compartilhar novamente essas informações com dezenas de outros anunciantes, provedores de serviços de publicidade e corretores de dados. Todo esse processo leva apenas milissegundos.

Esses dados tornam-se significativos graças ao identificador de publicidade móvel (MAID), um número aleatório exclusivo que identifica um único dispositivo. Cada pacote de informações compartilhado durante um leilão de RTB é geralmente associado a um MAID. Os anunciantes e os corretores de dados podem reunir dados coletados de muitos aplicativos diferentes usando o MAID e, portanto, criar um perfil de como cada usuário identificado por um MAID se comporta. Os MAIDs não codificam informações sobre a identidade real de um usuário, mas geralmente é trivial para os corretores de dados ou anunciantes associarem um MAID a uma identidade real. Eles têm várias táticas para fazer isso, como coletar um nome ou endereço de e-mail num aplicativo.

Os IDs de anúncios móveis são incorporados ao Android e ao iOS, bem como a vários outros dispositivos, como consoles de jogos, tablets e decodificadores de TV. No Android, todos os seus aplicativos e todos os terceiros instalados nesses aplicativos têm acesso ao MAID por padrão. Nas versões mais recentes do iOS, os aplicativos precisam pedir permissão antes de coletar e usar o ID de anúncio móvel do telefone. No Android, você pode remover o ID de anúncio, mas terá que entrar a fundo nas configurações.

Os dados comportamentais coletados de aplicativos móveis são usados principalmente por empresas de publicidade e corretores de dados, geralmente para fazer a segmentação comportamental de anúncios comerciais ou políticos. Mas os governos são conhecidos por aproveitar na vigilância feita por empresas privadas.

O que você pode fazer: Tanto o iOS quanto o Android oferecem maneiras de desativar o acesso do aplicativo à ID do anúncio ou simplesmente desativar o recurso por completo. No Android, siga as instruções do Google aqui. No iPhone, não permita que os aplicativos peçam para rastreá-lo.