Téléphones Portables : Suivi de la Localisation

Dernière révision : November 05, 2024

Suivi de la localisation

La plus grande menace pour la vie privée que représentent les téléphones portables, et pourtant souvent totalement invisible, est la manière dont ils annoncent votre localisation par le biais des signaux qu'ils émettent. Il existe au moins quatre façons pour que la localisation d'un téléphone individuel soit suivie par d'autres :

- Suivi du signal mobile depuis les tours

- Suivi du signal mobile à partir de simulateurs de sites cellulaires

- Suivi Wi-Fi et Bluetooth

- Fuites d'informations de localisation provenant d'applications et de la navigation Web

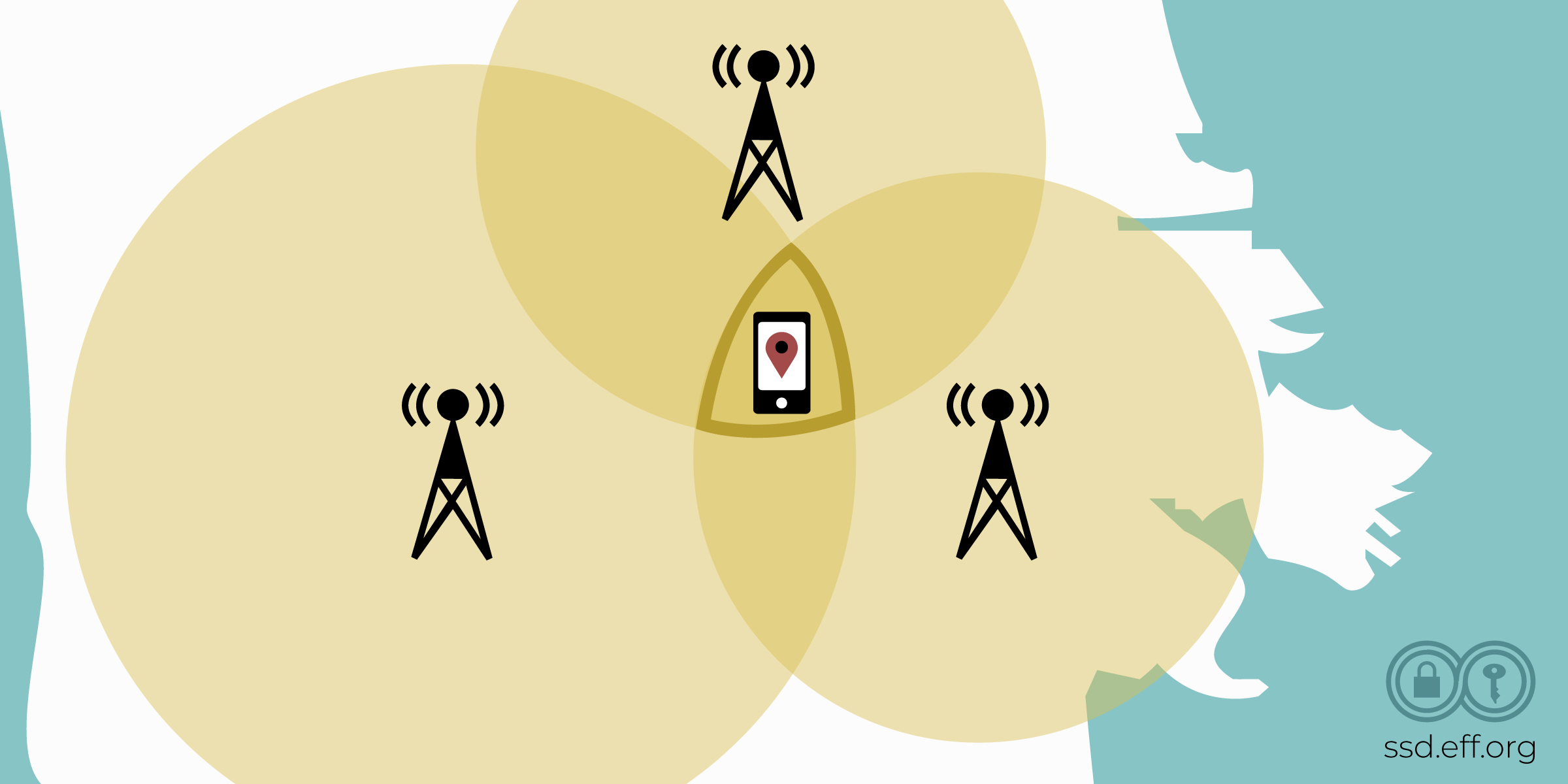

Suivi des signaux mobiles — Tours

Dans tous les réseaux mobiles modernes, l'opérateur de téléphonie mobile peut calculer où se trouve le téléphone d'un abonné particulier à chaque fois que le téléphone est allumé et enregistré sur le réseau. Cette capacité résulte de la manière dont le réseau mobile est construit avec des tours cellulaires et est communément appelée « triangulation ». Si vous avez déjà regardé un thriller policier moderne, vous avez probablement entendu parler de la triangulation.

L'opérateur de téléphonie mobile utilise la triangulation pour observer la puissance du signal reçu par les différentes tours du téléphone mobile d'un abonné particulier, puis pour calculer l'emplacement de ce téléphone. Cette opération est réalisée à l'aide de mesures de l’ « angle d'arrivée ».

La précision de ces mesures pour déterminer la localisation d'un abonné varie en fonction de nombreux facteurs, notamment de la technologie utilisée par le fournisseur et du nombre d'antennes-relais dont il dispose dans une zone donnée. En général, avec au moins trois antennes-relais, le fournisseur peut descendre jusqu'à 1 km. Pour les téléphones portables et les réseaux modernes, la trilatération est également utilisée lorsqu'une fonction appelée « locationInfo-r10 » est prise en charge. Cette fonction renvoie un rapport contenant les coordonnées GPS exactes du téléphone, ce qui est beaucoup plus précis que la triangulation.

Il n’y a aucun moyen de se cacher de ce type de suivi tant que votre téléphone mobile est allumé, avec une carte SIM enregistrée et transmet des signaux au réseau d’un opérateur.

Bien que normalement seul l’opérateur mobile lui-même puisse effectuer ce type de suivi, un gouvernement pourrait obliger l’opérateur à fournir des données de localisation sur un utilisateur (en temps réel ou sous forme d’archives historiques). En 2010, un défenseur allemand de la vie privée du nom de Malte Spitz a utilisé les lois sur la vie privée pour obliger son opérateur mobile à fournir les enregistrements qu’il détenait sur sa localisation. Il les a également publiés sous forme de ressource pédagogique afin que d’autres personnes puissent comprendre comment les opérateurs mobiles surveillent leurs clients de cette manière. La possibilité pour le gouvernement d’accéder à ce type de données n’est pas théorique : elle est largement utilisée par les forces de l’ordre, y compris aux États-Unis. En 2018, la Cour suprême a statué dans l’affaire Carpenter contre les États-Unis qu’en vertu du quatrième amendement, la police doit obtenir un mandat avant d’obtenir ce type de données de localisation historiques dérivées des opérateurs de téléphonie mobile, connues sous le nom d’ « informations de localisation de sites cellulaires », ou CSLI. Les CSLI historiques, a écrit la cour, créent une « chronique détaillée de la présence physique d’une personne compilée chaque jour, à chaque instant pendant des années ».

Un type de demande gouvernementale similaire est appelé « tower dump ». Dans ce cas, un gouvernement demande à un opérateur mobile une liste de tous les appareils mobiles qui étaient présents dans une certaine zone à un moment donné. Cela pourrait être utilisé pour enquêter sur un crime ou pour découvrir qui était présent à une manifestation particulière. L’EFF a demandé aux tribunaux de déclarer les tower dumps inconstitutionnels parce qu’ils sont trop larges et qu’ils n’ont pas de motif probable en vertu du quatrième amendement.

Les opérateurs échangent également des données sur la localisation d'un appareil. Ces données sont moins précises que les données de suivi qui regroupent les observations de plusieurs tours, mais elles peuvent néanmoins servir de base aux services qui suivent un appareil individuel, y compris les services commerciaux qui interrogent ces enregistrements pour savoir où un téléphone individuel se connecte actuellement au réseau mobile. Ce suivi n'implique pas d'obliger les opérateurs à fournir des données sur les utilisateurs ; cette technique utilise plutôt des données de localisation disponibles sur une base commerciale.

Ce que vous pouvez faire à ce sujet : Étant donné que cette situation est gérée par votre opérateur de téléphonie mobile, vous ne pouvez pas faire grand-chose pour empêcher que cela se produise, à part ne pas avoir votre téléphone portable avec vous. Si votre opérateur vous informe que les forces de l'ordre ont exigé vos données par le biais d'une ordonnance ou d'un mandat d'un tribunal, vous pouvez contacter le service d'assistance juridique de l'EFF pour voir si nous pouvons vous aider.

Suivi du signal mobile — Simulateur de site cellulaire

Un gouvernement ou une organisation techniquement sophistiquée peut également collecter directement des données de localisation, par exemple avec un simulateur de site cellulaire, parfois aussi appelé IMSI Catcher ou Stingray. Il s'agit de fausses antennes relais de téléphonie mobile portables qui prétendent être réelles, afin de « capturer » les téléphones portables de certains utilisateurs, de détecter leur présence physique et d'espionner leurs communications. L'IMSI fait référence au numéro d'identité internationale de l'abonné mobile qui identifie la carte SIM d'un abonné particulier, bien qu'un IMSI Catcher puisse également cibler un appareil en utilisant d'autres propriétés de l'appareil.

Le capteur IMSI doit être placé à un endroit précis afin de détecter ou de surveiller les appareils qui s'y trouvent. L'interception du trafic IMSI par les forces de l'ordre nécessite un mandat (et dans de nombreux cas, une ordonnance d'enregistrement de stylo supplémentaire et d'autres protections sont requises). Cependant, un CSS « malveillant » (non mis en place par les forces de l'ordre) opérerait en dehors de ces paramètres légaux.

Ce que vous pouvez faire : Il existe actuellement des moyens de défense contre les intercepteurs IMSI. Sur Android, vous pouvez désactiver les connexions 2G, utilisées par de nombreux intercepteurs IMSI. Vous pouvez désactiver la 2G sur un iPhone en activant le « Mode verrouillage », bien que cela désactive également de nombreuses autres fonctionnalités. De plus, il est utile d’utiliser des messages chiffrés tels que Signal, WhatsApp ou iMessage pour garantir que le contenu de vos communications ne puisse pas être intercepté.

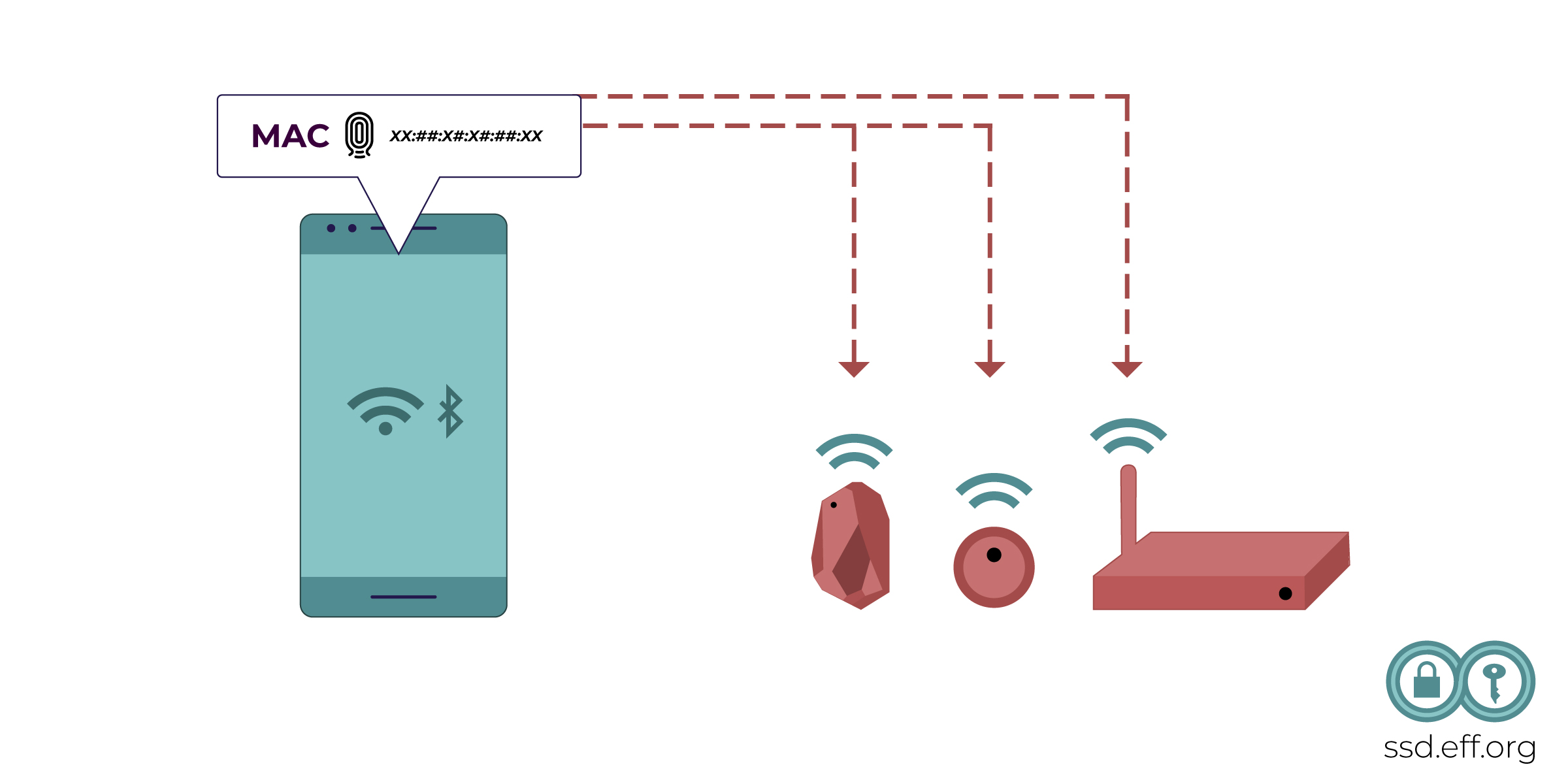

Suivi Wi-Fi et Bluetooth

Les smartphones modernes disposent d'autres émetteurs radio en plus de l'interface réseau mobile. Ils prennent également en charge le Wi-Fi et le Bluetooth. Ces signaux sont transmis avec moins de puissance qu'un signal mobile et ne peuvent généralement être reçus que dans une courte portée (par exemple dans la même pièce ou le même bâtiment), bien qu'une personne utilisant une antenne sophistiquée puisse détecter ces signaux à des distances étonnamment longues. Par exemple, en 2007, un expert au Venezuela a reçu un signal Wi-Fi à une distance de 382 km, dans des conditions rurales avec peu d'interférences radio. Cependant, ce scénario d'une portée aussi large est peu probable.

Les signaux Bluetooth et Wi-Fi incluent un numéro de série unique pour l’appareil, appelé adresse MAC, qui peut être vu par toute personne capable de recevoir le signal. Chaque fois que le Wi-Fi est activé, un smartphone classique transmet occasionnellement des « demandes de sondage » qui incluent l’adresse MAC et permettent aux autres personnes à proximité de reconnaître la présence de cet appareil. Les appareils Bluetooth font quelque chose de similaire. Ces identifiants ont traditionnellement été des outils précieux pour les traqueurs passifs dans les magasins de détail et les cafés pour recueillir des données sur la façon dont les appareils et les personnes se déplacent dans le monde. La surveillance Bluetooth a également été utilisée à la frontière américaine, à l’aide d’appareils qui sont censés pouvoir capturer les adresses MAC Bluetooth.

Cependant, sur les versions modernes d'iOS et d'Android, l'adresse MAC incluse dans les requêtes de sondage est randomisée par défaut, ce qui rend ce type de suivi beaucoup plus difficile. La randomisation MAC étant basée sur un logiciel, elle est faillible et l'adresse MAC par défaut peut être divulguée. De plus, certains appareils Android peuvent ne pas implémenter correctement la randomisation MAC (téléchargement PDF).

Bien que les téléphones modernes randomisent généralement les adresses qu'ils partagent dans les requêtes de sondage, de nombreux téléphones partagent toujours une adresse MAC stable avec les réseaux qu'ils rejoignent réellement, comme lorsque vous vous connectez à une paire d'écouteurs sans fil. Cela signifie que les opérateurs de réseau peuvent reconnaître des appareils particuliers au fil du temps et savoir si vous êtes la même personne qui a rejoint le réseau par le passé. Cela peut se produire même si vous ne saisissez pas votre nom ou votre adresse e-mail où que ce soit ou si vous ne vous connectez à aucun service.

Ce que vous pouvez faire : les systèmes d’exploitation mobiles modernes utilisent des adresses MAC aléatoires sur le Wi-Fi. Mais c’est un problème complexe, car de nombreux systèmes ont un besoin légitime d’une adresse MAC stable. Par exemple, si vous vous connectez au réseau d’un hôtel, il garde une trace de votre autorisation via votre adresse MAC. Lorsque vous obtenez une nouvelle adresse MAC, ce réseau considère votre appareil comme un nouvel appareil. iOS 18 et les versions ultérieures font changer l’adresse MAC de l’appareil environ toutes les deux semaines. Sur Android, une fonctionnalité similaire est appelée « Adresse MAC aléatoire ». Si vous vous trouvez dans une situation où vous êtes préoccupé par ce type de surveillance, vous pouvez désactiver temporairement le Wi-Fi ou le Bluetooth sur votre téléphone.

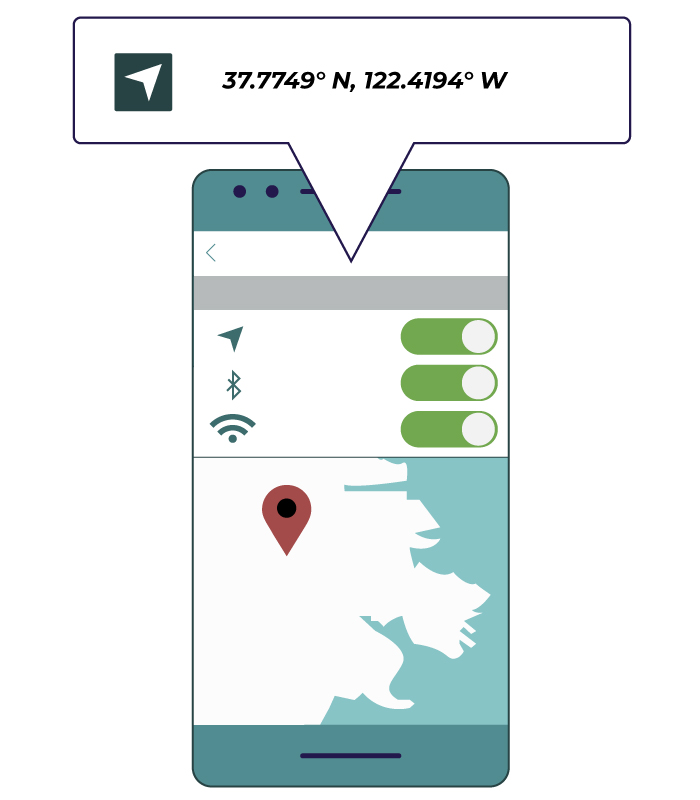

Fuites d'informations de localisation provenant d'applications et de la navigation Web

Les smartphones modernes permettent au téléphone de déterminer lui-même sa position, souvent à l'aide du GPS, mais aussi parfois à l'aide d'autres services fournis par des sociétés de localisation (qui demandent généralement à la société de deviner la position du téléphone en fonction d'une liste d'antennes-relais ou de réseaux Wi-Fi que le téléphone peut voir d'où il se trouve). Cette fonctionnalité est intégrée à Apple et Google, qui l'appellent « Services de localisation ». Les applications peuvent demander au téléphone ces informations de localisation et les utiliser pour fournir des services basés sur la localisation, tels que des cartes qui affichent votre position sur la carte.

Certaines de ces applications transmettront ensuite votre position sur le réseau à un fournisseur de services. Cela pourrait permettre à l'application et aux tiers avec lesquels le fournisseur de services partage des informations de vous suivre. Les développeurs d'applications n'ont peut-être pas l'intention de suivre les utilisateurs, mais ils peuvent quand même avoir la possibilité de le faire et finir par révéler des informations de localisation sur leurs utilisateurs aux gouvernements ou à une violation de données.

Dans chaque cas, la géolocalisation ne se limite pas à savoir où se trouve une personne à un moment donné, comme dans une scène de poursuite palpitante dans un film où des agents poursuivent quelqu'un dans les rues. Elle peut révéler des activités passées et également suggérer des informations sur les croyances, la participation à des événements et les relations personnelles d'une personne. Par exemple, la géolocalisation peut être utilisée pour suggérer quand des personnes sont dans une relation amoureuse en suivant les personnes qu'elles fréquentent à certains moments de la journée, pour découvrir qui a assisté à une réunion particulière, qui était présent à une manifestation particulière ou pour tenter d'identifier la source confidentielle d'un journaliste.

Les données de localisation collectées dans ces applications ont été achetées par les forces de l’ordre sans mandat, comme nous l’avons vu à de nombreuses reprises. Il peut s’agir de données de localisation historiques et en temps réel.

Ce que vous pouvez faire : bloquez l’accès à votre position dans autant d’applications que possible, ou ne fournissez aux applications que des informations de « cap » ou de localisation « approximative » lorsque vous le pouvez. Android et iPhone vous permettent tous deux de choisir si une application peut accéder à votre position et à quelle quantité de données elle peut accéder si c’est le cas. Demandez-vous si une application a besoin de votre position pour fonctionner. Par exemple, une application de navigation pour les itinéraires routiers aura besoin de votre position exacte lorsque vous l’utilisez. Mais votre application météo a-t-elle besoin de savoir exactement où vous vous trouvez ou la saisie manuelle de votre code postal suffirait-elle ? Le jeu que vous avez téléchargé a-t-il besoin de votre position ? Révoquez l’accès à chaque fois que vous n’êtes pas sûr. Vous pouvez toujours changer d’avis.

Sur iPhone, suivez ces instructions pour vérifier les applications auxquelles vous avez accordé l’accès à la localisation. Sur Android, vérifiez les applications auxquelles vous avez accordé l’accès à la localisation en suivant ces instructions.

Collecte de données comportementales et identifiants de publicité mobile

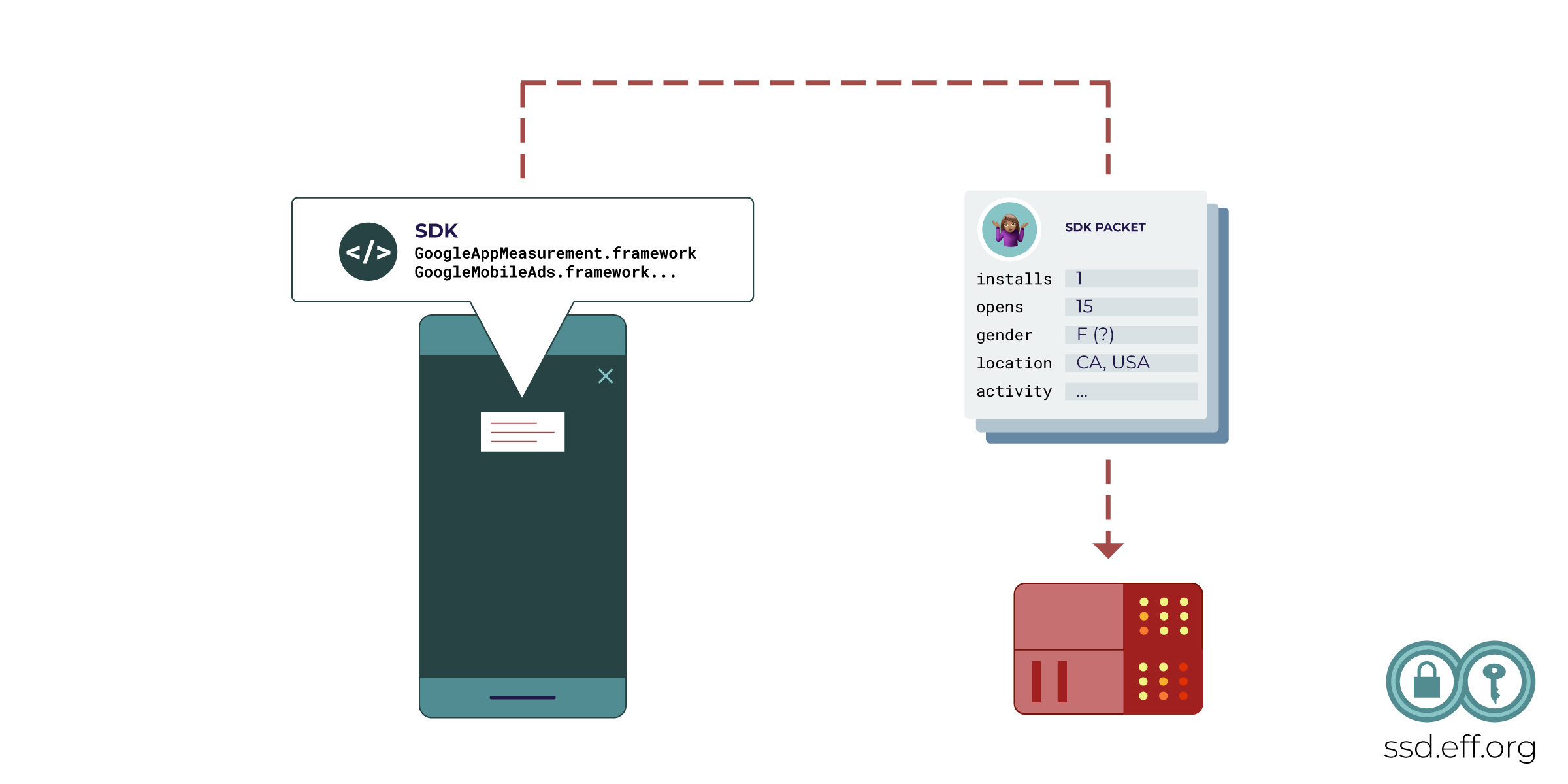

En plus des données de localisation collectées par certaines applications et sites Web, de nombreuses applications partagent des informations sur des interactions plus basiques, telles que les installations, les ouvertures, l'utilisation et d'autres activités de l'application. Ces informations sont souvent partagées avec des dizaines d'entreprises tierces dans l'écosystème publicitaire rendu possible par les enchères en temps réel (RTB). Malgré la nature banale des points de données individuels, ces données comportementales peuvent néanmoins être très révélatrices dans leur ensemble.

Les entreprises de technologie publicitaire persuadent les développeurs d'applications d'installer des morceaux de code dans la documentation du kit de développement logiciel (SDK) afin de diffuser des publicités dans leurs applications. Ces morceaux de code collectent des données sur la façon dont chaque utilisateur interagit avec l'application, puis partagent ces données avec la société de suivi tierce. Le tracker peut ensuite partager ces informations avec des dizaines d'autres annonceurs, fournisseurs de services publicitaires et courtiers en données. L'ensemble de ce processus ne prend que quelques millisecondes.

Ces données prennent tout leur sens grâce à l’identifiant publicitaire mobile (MAID), un numéro aléatoire unique qui identifie un appareil unique. Chaque paquet d’informations partagé lors d’une enchère RTB est généralement associé à un MAID. Les annonceurs et les courtiers en données peuvent regrouper les données collectées à partir de nombreuses applications différentes à l’aide du MAID, et ainsi créer un profil du comportement de chaque utilisateur identifié par un MAID. Les MAID n’encodent pas eux-mêmes d’informations sur l’identité réelle d’un utilisateur, mais il est souvent facile pour les courtiers en données ou les annonceurs d’associer un MAID à une identité réelle. Ils disposent de plusieurs tactiques pour y parvenir, comme la collecte d’un nom ou d’une adresse e-mail dans une application.

Les identifiants publicitaires mobiles sont intégrés à Android et iOS, ainsi qu'à un certain nombre d'autres appareils tels que les consoles de jeu, les tablettes et les décodeurs TV. Sur Android, chaque application et chaque tiers installé dans ces applications ont accès au MAID par défaut. Dans les dernières versions d'iOS, les applications doivent demander l'autorisation avant de collecter et d'utiliser l'identifiant publicitaire mobile du téléphone. Sur Android, vous pouvez supprimer l'identifiant publicitaire, mais vous devrez fouiller dans les paramètres.

Les données comportementales collectées à partir d'applications mobiles sont principalement utilisées par les agences de publicité et les courtiers en données, généralement pour effectuer un ciblage comportemental dans le cadre de publicités commerciales ou politiques. Mais les gouvernements sont connus pour profiter de la surveillance effectuée par des entreprises privées.

Ce que vous pouvez faire : iOS et Android proposent tous deux des moyens de désactiver l’accès de l’application à l’identifiant publicitaire, ou de désactiver complètement la fonctionnalité. Sur Android, suivez les instructions de Google ici. Sur iPhone, n’autorisez pas les applications à demander à vous suivre.