Мобильные телефоны: отслеживание местоположения

Последнее обновление: May 04, 2021

Отслеживание местоположения

Самая большая угроза со стороны мобильных телефонов зачастую самая незаметная — это круглосуточная передача информации о вашем местоположения при помощи передаваемых телефоном сигналов. Существует по крайней мере четыре способа того, как местоположение отдельного телефона может быть отслежено другими людьми.

- Отслеживание сигнала при помощи вышек сотовой связи

- Отслеживание сигнала с имитаторов вышек сотовой связи

- Отслеживание по Wi-Fi и Bluetooth сигналам

- Утечка информации о местоположении из приложений и веб браузера

Отслеживание сигнала с вышек сотовой связи

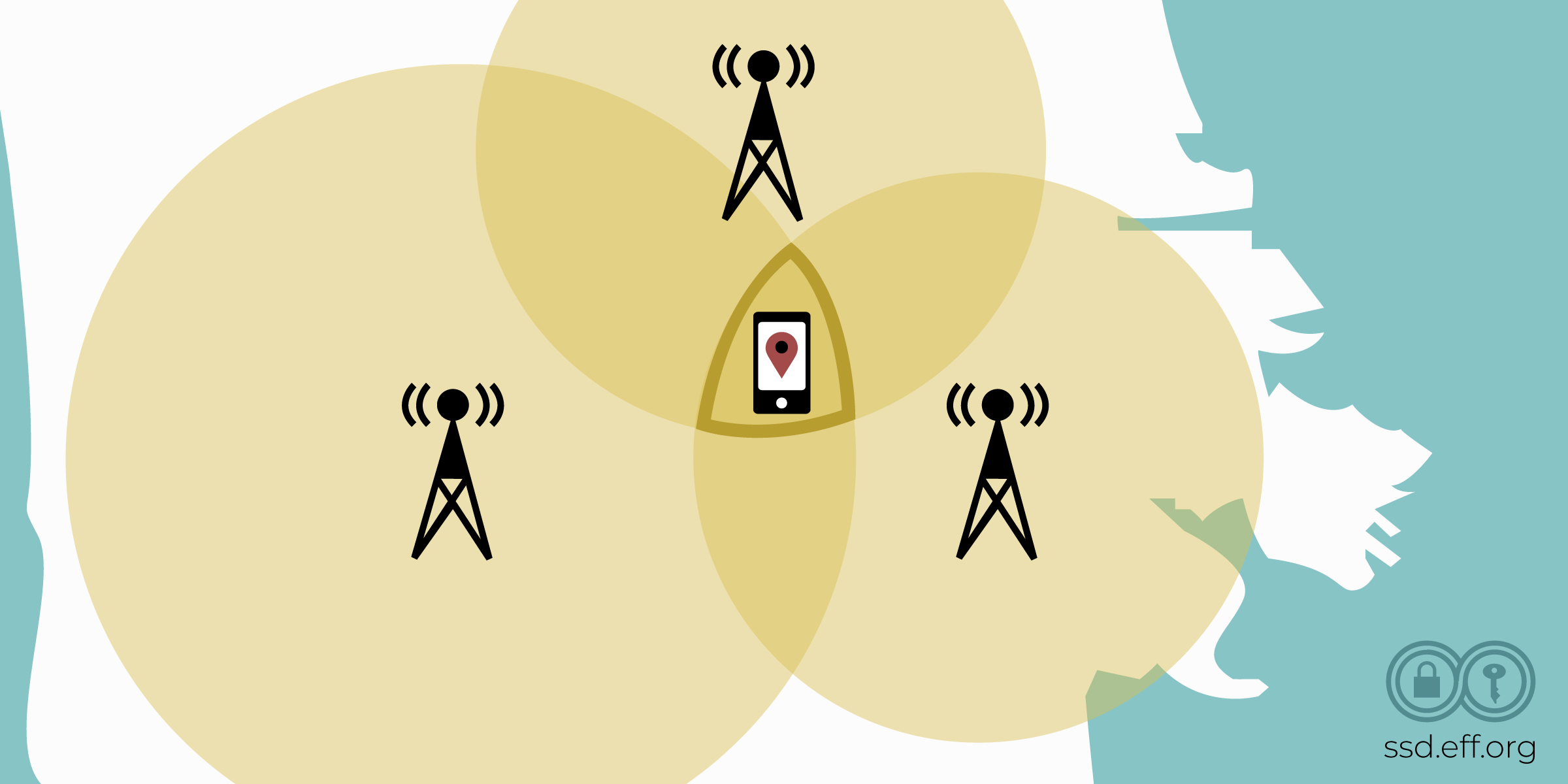

Во всех современных сетях мобильной связи оператор способен вычислить, где находится телефон конкретного абонента, если телефон включён и находится в сети. Возможность сделать это зависит от того, как построена мобильная сеть, а сама технология называется триангуляцией.

Один из способов, которым оператор может воспользоваться, - это наблюдение за уровнями сигнала, получаемого разными вышками от телефона конкретного абонента. На основе эти данных оператор может вычислить, где должен находиться телефон, чтобы соответствовать этим наблюдениям. Это делается с помощью измерения угла прихода (Angle of Arrival, или AoA). Точность, с которой оператор может определить местоположение абонента, зависит от множества факторов, включая технологию, которую использует оператор, а также количества вышек сотовой связи на данном участке. Обычно, имея минимум 3 вышки связи, оператор может определить местоположение с точностью до километра. Для современных сетей и мобильных телефонов также используется трилатерация. В частности, данный способ используется там, где поддерживается функция “locationInfo-r10”. Эта функция предоставляет отчёт, содержащий точные GPS-координаты телефона.

Не существуют способов, защищающих от подобного вида отслеживания, если телефон включен, имеет SIM-карту и передаёт сигналы в сеть мобильного оператора. Хотя такого рода отслеживание доступно только оператору связи, правительство может принудить его передавать данные о местоположении абонента (в режиме реального времени или же в качестве архивных записей). В 2010 году немецкий активист Мальте Шпиц использовал законы о конфиденциальности данных, чтобы получить от мобильного оператора все имеющиеся записи о себе. Полученную информацию он решил опубликовать в образовательных целях, чтобы другие люди могли иметь представление, как операторы мобильной связи могут использовать имеющиеся данные для отслеживания пользователей. (Подробности этой истории на английском вы можете узнать здесь). Возможность государственного доступа к этой информации не является теоретической, а уже широко используется силовыми структурами во многих странах, включая США.

Другой подобный тип запроса от государственных структур представляет собой требование к операторам предоставить список всех мобильных устройств в определённой местности в заданный период времени. Это может быть использовано для расследования преступления или для того, чтобы узнать кто участвовал в определённой акции протеста.

- Сообщается, что в 2014 году данным способом были составлены списки людей, присутствовавших на антиправительственной акции протеста в Украине.

- В деле Карпентер против Соединённых Штатов Верховный суд постановил, что получение подобной информации без ордера нарушает Четвёртую поправку Билля о правах.

Операторы также обмениваются друг с другом информацией о местоположении устройства, с которого на данный момент производится подключение. Зачастую эти данные менее точны, чем информация с нескольких вышек связи, но они всё равно могут быть использованы в коммерческих целях частными компаниями или в интересах государства. (The Washington Post сообщила о том, насколько доступными стали подобные данные). В отличие от предыдущих методов отслеживания, это отслеживание не предполагает принуждения операторов к передаче пользовательских данных. Вместо этого используются данные о местоположении, которые были предоставлены на коммерческой основе.

Отслеживание сигнала – имитаторы вышек сотовой связи

Правительство или другая технически передовая организация также может напрямую собирать данные о местоположении, например, с помощью имитатора вышки сотовой связи (портативная поддельная вышка сотовой связи, которая притворяется реальной, чтобы “поймать” мобильные телефоны конкретных пользователей и определить их физическое присутствие и/или прослушивать трафик, также иногда называемая перехватчиком IMSI). IMSI (от англ. International Mobile Subscriber Identity) – это идентификатор мобильного абонента. Он ассоциируется с SIM-картой конкретного абонента. Но перехватчик IMSI может также идентифицировать устройство и по другим параметрам.

Перехватчик IMSI должен быть доставлен на место, на территории которого планируется искать или отслеживать устройства. Следует отметить, что перехват IMSI должен соответствовать требованиям законодательства. Однако мошеннические имитаторы вышек сотовой связи (не созданные правоохранительными органами) действуют вне этих правовых норм.

В настоящее время нет надежной защиты от всех перехватчиков IMSI. Некоторые приложения заявляют, что выявляют их присутствие, но это обнаружение несовершенно. При возможности хорошей мерой будет отключение межсетевого роуминга, отключение использования стандарта 2G и использование вместо него только сетей 3G и 4G. Кроме того, может быть полезно использовать мессенджеры с поддержкой сквозного шифрования (например, Signal, WhatsApp или iMessage), чтобы гарантировать, что содержимое ваших сообщений не может быть перехвачено. Все эти меры могут защитить от определенных видов перехватчиков IMSI.

Отслеживание по Wi-Fi и Bluetooth сигналам

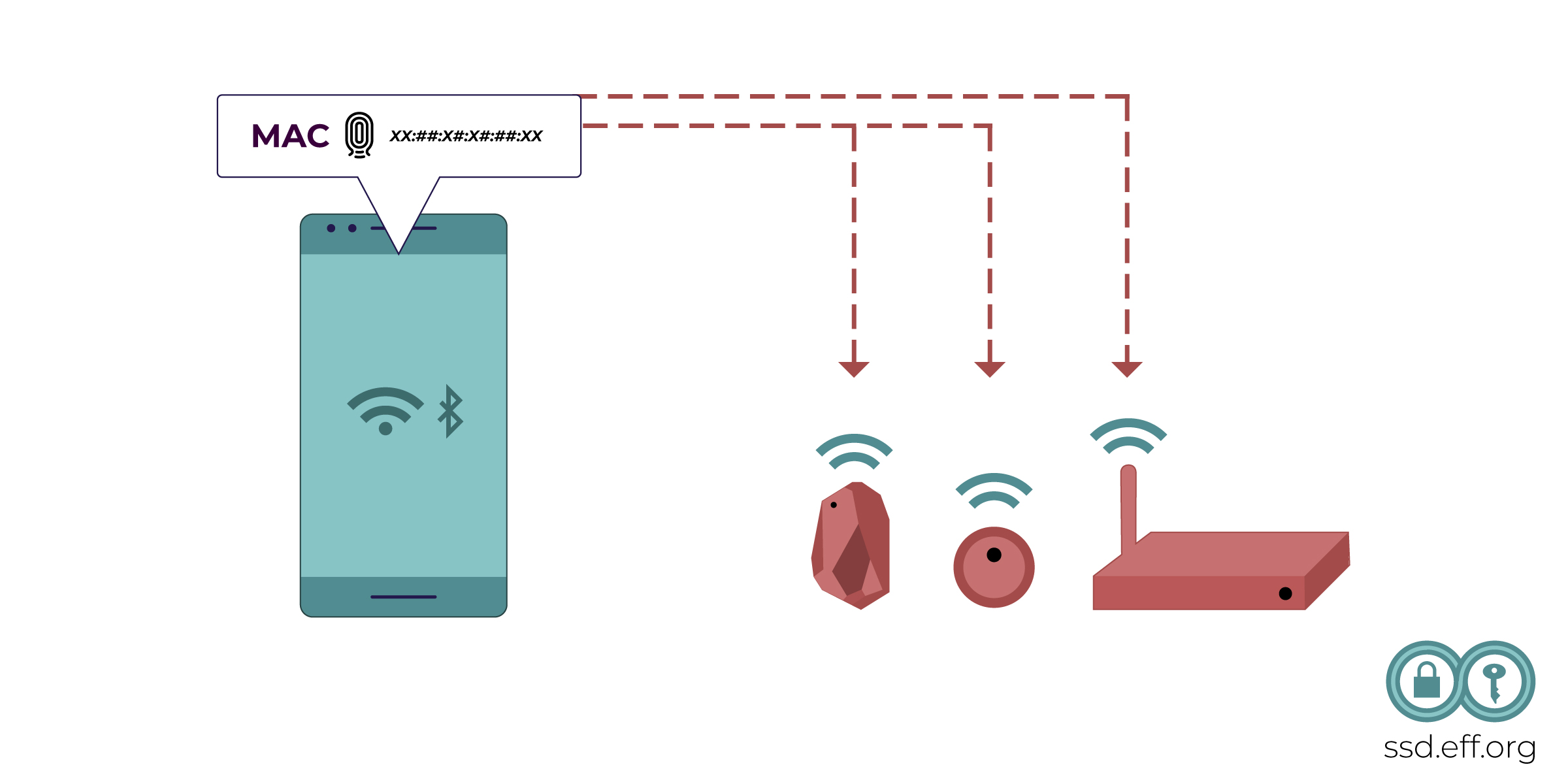

Помимо применяемых в сотовой связи, современные смартфоны имеют и другие радиопередатчики. Обычно они также поддерживают Wi-Fi и Bluetooth. Эти сигналы передаются с меньшей мощностью, чем сигнал мобильной связи, и обычно могут использоваться только на небольшом расстоянии (например, в пределах одной комнаты или одного здания). Хотя кто-то, использующий мощную антенну, может обнаружить эти сигналы с неожиданно больших расстояний. В демонстрации 2007 года эксперт в Венесуэле получил сигнал Wi-Fi на расстоянии 382 км, но в условиях сельской местности с небольшими радиопомехами. Однако сценарий использования на таких больших расстояниях крайне маловероятен. Оба этих вида беспроводных технологий используют уникальный серийный номер устройства, называемый MAC-адресом, который может видеть любой, кто принимает сигнал.

Во всех случаях, когда Wi-Fi включен, обычный смартфон периодически передаёт «пробный запрос», включающий в себя MAC-адрес. Тем самым он сообщает о своём присутствии всем устройствам поблизости. Bluetooth устройства делают что-то подобное. Эти идентификаторы традиционно использовались как ценный инструмент для сбора данных о перемещении устройств и людей в отслеживающих приборах в магазинах и кафе. Однако в последних обновлениях iOS и Android, MAC-адрес из пробного запроса является случайным, что значительно усложняет отслеживание. Но так как генерация случайного MAC-адреса является программной, то ошибки, а значит и утечка реального адреса потенциально возможна. Кроме того, генерация случайного MAC-адреса реализована с ошибками в некоторых смартфонах на Android.

Хотя современные телефоны при пробном запросе обычно изменяют адрес на случайный, большинство из них всё ещё используют постоянный MAC-адрес для подключения к сетям. Как следствие, владельцы сети могут собирать данные о подключениях и понимать, подключались ли вы ранее (даже если вы не входили в свои аккаунты и не вводили своё имя, адрес электронной почты или номер телефона).

Ряд операционных систем движется к использованию случайного MAC-адреса при подключении к Wi-Fi. Но это также может являться и проблемой, так как некоторые системы имеют обоснованную причину требовать постоянный MAC-адрес. Например, вы можете авторизоваться в сети отеля, и статус авторизации будет привязан к MAC-адресу устройства, но при каждом подключении, а значит и новом MAC-адресе, вам придётся вновь авторизоваться. В некоторых смартфонах на Android и iOS вы можете установить постоянный MAC-адрес в настройках подключения к определённой сети.

Утечка информации о местоположении из приложений и веб браузера

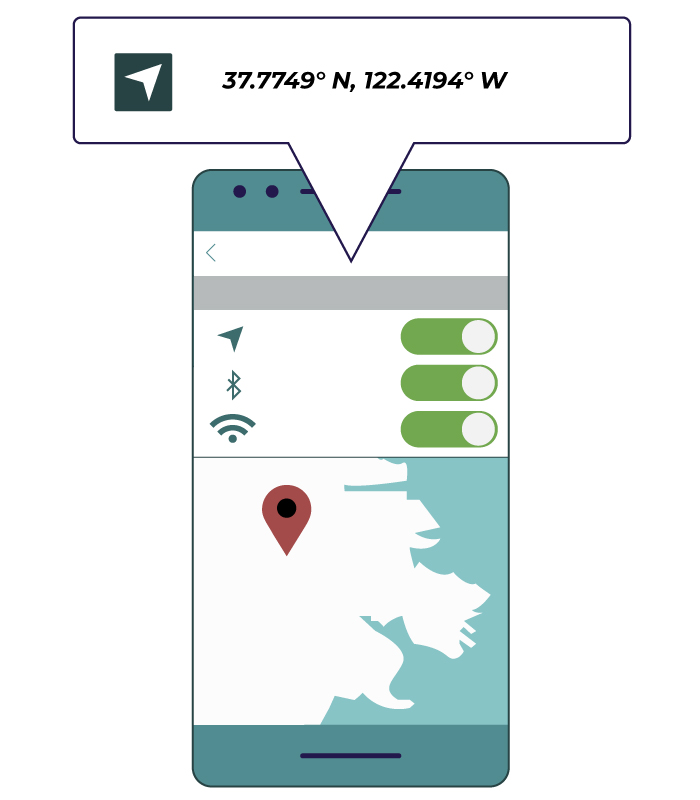

Современные смартфоны применяют несколько способов для определения своего собственного местоположения, зачастую используя GPS, а иногда и другие сервисы по определению локации, которые вычисляют местоположение при помощи списков видимых вышек связи и/или Wi-Fi и Bluetooth сетей. Этот набор функций Apple и Google называют «Службами определения местоположения». Приложения могут запрашивать у телефона информацию о местоположении и использовать её для предоставления услуг, основанных на локации, таких как карты, отображающие ваше местоположение для навигации. Внедрённая ранее модель разрешений требует от приложений запрашивать право на использование служб определения местоположения. Однако некоторые приложения могут запрашивать разрешение на доступ к информации о местоположении более агрессивно, чем другие.

Некоторые из этих приложений затем передают информацию о вашем местоположении поставщику услуг, что, в свою очередь, предоставляет возможность приложению и третьим сторонам, с которыми они могут делиться этими данными, отслеживать вас. Разработчики этих приложений могут быть не заинтересованы в отслеживании своих пользователей, но они имеют такую возможность, а сама информация может оказаться в общем доступе из-за утечки или быть передана правительствам. Некоторые смартфоны позволяют контролировать доступ приложений к вашему местоположению. Поэтому полезной привычкой будет ограничение числа приложений с доступом к локации. Главное убедиться, что разрешение есть только у приложений, которым оно действительно нужно и разработчикам которых вы доверяете.

В каждом случае отслеживание местоположения — это не только поиск того, где кто-либо находится прямо сейчас, как в захватывающей сцене погони в фильме, где персонажи преследуют кого-то по улицам. Это также и хронология всех перемещений, а значит и информация о посещённых мероприятиях, личных отношениях и убеждениях. Например, отслеживание местоположения может быть использовано для понимания, состоят ли определённые люди в романтических отношениях, для поиска участников несанкционированных митингов или протестов, или же для определения конфиденциального источника журналиста.

В декабре 2013 года газета Washington Post сообщила об инструментах, которые собирают огромное количество информации “о местонахождении мобильных телефонов по всему миру”. Осуществляется это, главным образом, путем шпионажа за инфраструктурой телефонных компаний с целью выяснения, когда и к каким вышкам подключаются конкретные телефоны. Инструмент под названием CO-TRAVELER использует эти данные для поиска взаимосвязей между перемещениями разных людей (чтобы выяснить, устройства каких людей путешествовают вместе, а также следует ли один человек за другим).

Поведенческий анализ и мобильные рекламные идентификаторы

В дополнение к данным о местоположении многие приложения также собирают и делятся информацией о более базовых взаимодействиях с устройством, например, список установленных приложений и частота их использования. Эти сведения часто передаются десяткам других компаний в системах рекламных агенств через так называемый торг в реальном времени (от англ. Real Time Bidding, RTB). Несмотря на разрозненный характер собираемых данных, их совокупность может идентифицировать конкретного человека.

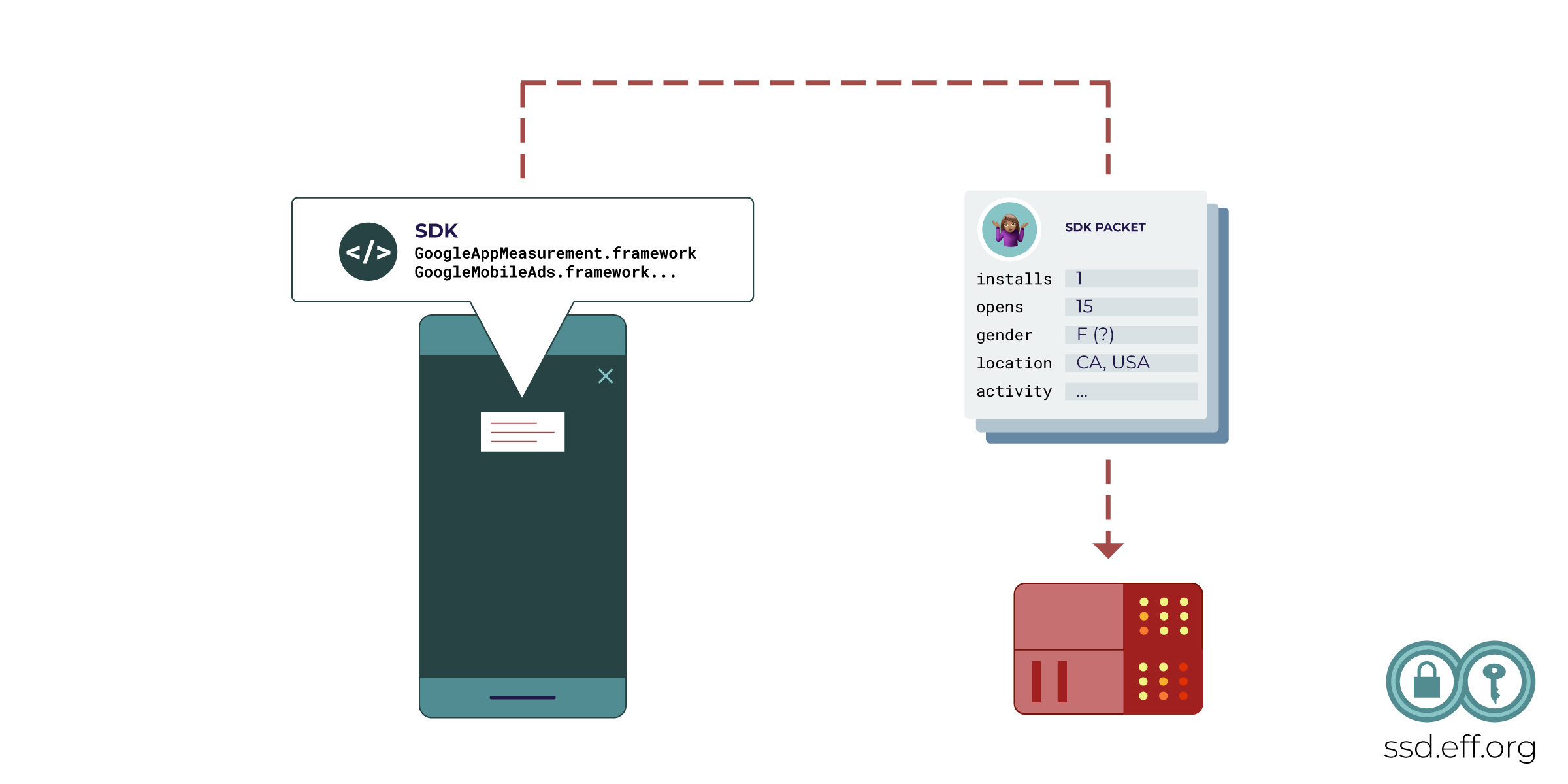

Специализирующиеся на рекламе технологические компании убеждают разработчиков приложений встраивать специальный код в документацию набора средств разработки (от англ. Software Development Kit или SDK), чтобы выдавать рекламу внутри их приложений. Этот код собирает информацию о том, как каждый пользователь взаимодействует с приложением, а затем делится этими данными с другими компаниями-трекерами. Трекеры, в свою очередь, могут передавать эту информацию в десятки других рекламных сетей, а также брокерам данных на аукционах в системах торга в реальном времени.

Эти данные об активности довольно содержательны благодаря использованию рекламного идентификатора (MAID, Mobile Advertising Identifier) – уникального, случайно сгенерированного числа, которое привязывается к конкретному телефону. Каждый пакет данных на торгах в реальном времени обычно содержит MAID. Рекламные сети и брокеры данных могут собирать информацию из множества приложений, а затем объединять их на основе MAID. В результате это позволяет им получать профиль поведения каждого пользователя. Сам рекламный идентификатор не содержит информации о пользователе. Однако для рекламодателей и брокеров данных не составляет труда связать MAID с реальной личностью, например, получив из приложения адрес электронной почты, номер телефона, или имя.

Рекламные идентификаторы встроены в смартфоны как на Android, так и на iOS, а также присутствуют в ряде других устройств, таких как игровые консоли, планшеты и телевизионные приставки. На Android все приложения по умолчанию имеют доступ к MAID. Кроме того, на Android вообще невозможно отключить рекламный идентификатор: лучшее, что может сделать пользователь, это сбросить идентификатор, заменив его новым случайным числом. В последней версии iOS приложения должны запрашивать разрешение, прежде чем собирать и использовать MAID. Однако до сих пор неясно, осознают ли пользователи, сколько третьих сторон может быть задействовано, когда они соглашаются предоставить приложению доступ к безобидной с виду информации.

Данные о поведении пользователя, собранные из мобильных приложений, используются в основном рекламными кампаниями и брокерами данных для таргетинга коммерческой или политической рекламы. Но известно, что и правительства не брезгуют опираться на наблюдение, осуществляемое частными компаниями.

Дополнительные материалы по трекингу: что такое цифровые отпечатки?