Teléfonos móviles: Seguimiento de la ubicación

Última actualización: November 05, 2024

Seguimiento de la ubicación

La amenaza a la privacidad más profunda de los teléfonos móviles -aunque a menudo completamente invisible- es la forma en que anuncian tu paradero a través de las señales que emiten. Hay al menos cuatro formas de que la ubicación de un teléfono individual pueda ser rastreada por otros:

- Seguimiento de Signal móvil desde torres

- Seguimiento de Signal móvil desde simuladores de emplazamientos celulares

- Seguimiento por Wi-Fi y Bluetooth

- Fugas de información de ubicación de aplicaciones y navegación web

Seguimiento de señales móviles - Torres

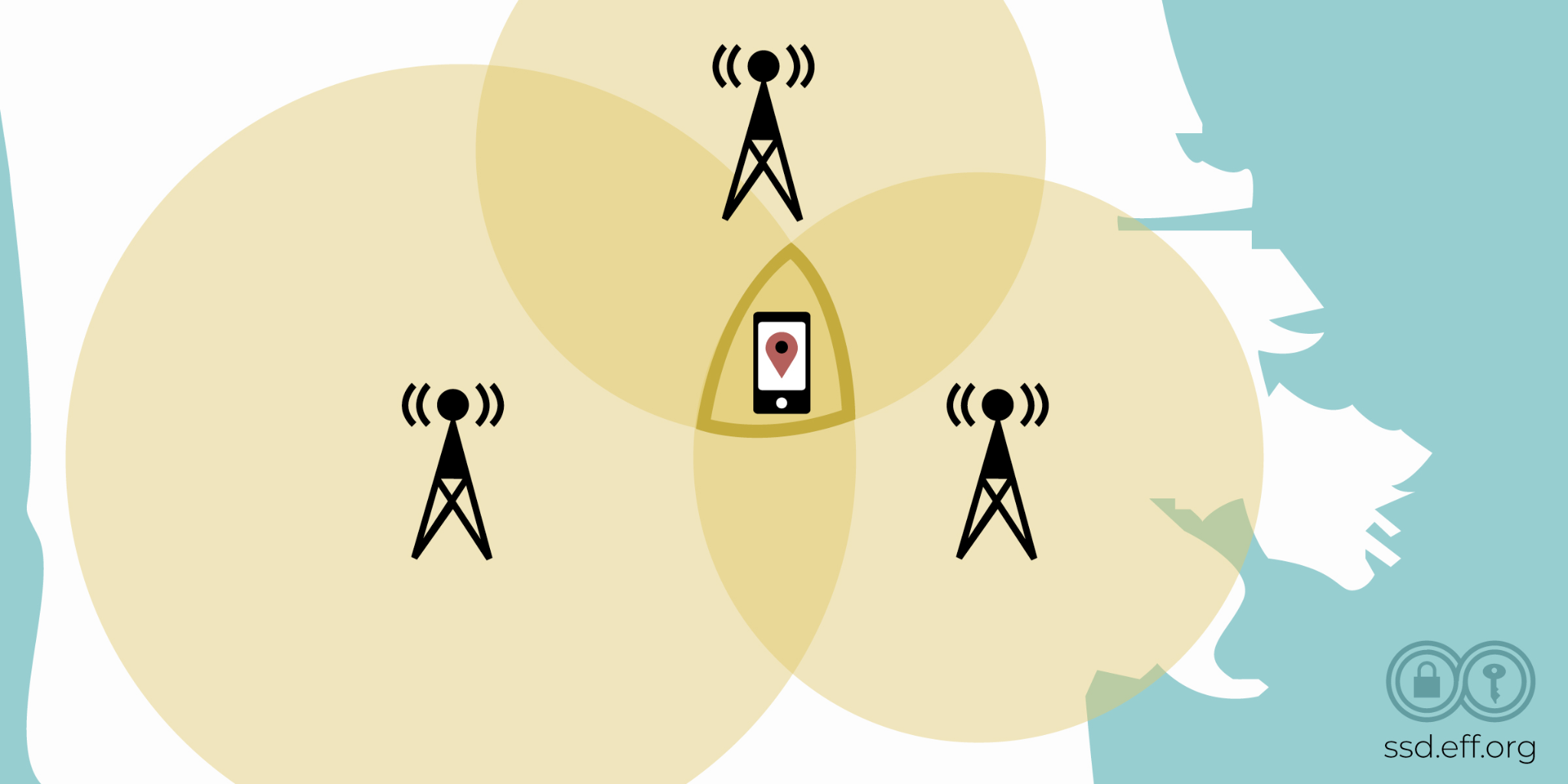

En todas las redes móviles modernas, el proveedor de telefonía móvil puede calcular dónde se encuentra el teléfono de un abonado concreto siempre que el teléfono esté encendido y registrado en la red. La capacidad de hacer esto resulta de la forma en que la red móvil está construida con torres de telefonía móvil, y se denomina comúnmente "triangulación". Si alguna vez has visto un thriller policíaco moderno, probablemente habrás oído mencionar la triangulación.

![]()

Una forma en que la empresa de telefonía móvil utiliza la triangulación es observar la intensidad de la señal que reciben las distintas torres del teléfono móvil de un abonado concreto, y luego calcular dónde debe estar situado ese teléfono. Esto se hace con mediciones del "ángulo de llegada".

La precisión de estas mediciones para averiguar la ubicación de un abonado varía en función de muchos factores, como la tecnología que utiliza el proveedor y cuántas torres de telefonía móvil tiene en una zona. Normalmente, con al menos tres torres de telefonía móvil, el proveedor puede llegar hasta 3/4 de milla o 1 km. En los teléfonos y redes móviles modernos también se utiliza la trilateración cuando se admite una función llamada "locationInfo-r10". Esta función devuelve un informe que contiene las coordenadas GPS exactas del teléfono, lo que es mucho más preciso que la triangulación.

No hay forma de esconderse de este tipo de rastreo siempre que tu teléfono móvil esté encendido, con una tarjeta SIM registrada y transmitiendo señales a la red de un operador.

Aunque normalmente sólo el propio operador de telefonía móvil puede realizar este tipo de seguimiento, un gobierno podría obligar al operador a entregar los datos de localización de un usuario (en tiempo real o como una cuestión de registro histórico). En 2010, un defensor de la privacidad alemán llamado Malte Spitz utilizó las leyes de privacidad para conseguir que su operador de telefonía móvil le entregara los registros que tenía sobre su ubicación. También los publicó como recurso educativo para que otras personas pudieran entender cómo los operadores de telefonía móvil controlan a sus clientes de esta manera. La posibilidad de que el gobierno acceda a este tipo de datos no es teórica: los organismos encargados de hacer cumplir la ley la utilizan ampliamente, incluso en Estados Unidos. En 2018, el Tribunal Supremo dictaminó en el caso Carpenter contra Estados Unidos que, en virtud de la Cuarta Enmienda, la policía debe obtener una orden judicial antes de obtener este tipo de datos históricos de localización derivados de las operadoras de telefonía móvil -conocidos como "información de localización del emplazamiento de la célula", o CSLI-. La CSLI histórica, escribió el tribunal, crea una "crónica detallada de la presencia física de una persona recopilada cada día, cada momento a lo largo de años".

Un tipo relacionado de solicitud gubernamental se denomina "volcado de torre". En este caso, un gobierno solicita a un operador de telefonía móvil una lista de todos los dispositivos móviles que estaban presentes en una zona determinada en un momento dado. Esto podría utilizarse para investigar un delito, o para averiguar quién estaba presente en una protesta concreta. La EFF ha pedido a los tribunales que declaren inconstitucionales los vertederos de torres porque son demasiado amplios y carecen de causa probable según la Cuarta Enmienda.

Los operadores también intercambian datos entre sí sobre la ubicación de un dispositivo. Estos datos son menos precisos que los datos de rastreo que agregan las observaciones de varias torres, pero pueden utilizarse como base para los servicios que rastrean un dispositivo individual, incluidos los servicios comerciales que consultan estos registros para averiguar dónde se está conectando un teléfono individual a la red móvil. Este rastreo no implica obligar a las operadoras a entregar los datos del usuario; en su lugar, esta técnica utiliza datos de localización disponibles comercialmente.

Qué puedes hacer al respecto: Dado que esto lo gestiona tu proveedor de telefonía móvil, no hay mucho que puedas hacer para evitar que esto ocurra, aparte de no llevar el móvil contigo. Si tu operador te informa de que las fuerzas de seguridad han exigido tus datos mediante una orden o mandato judicial, puedes ponerte en contacto con el servicio de asistencia jurídica de la EFF para ver si podemos ayudarte.

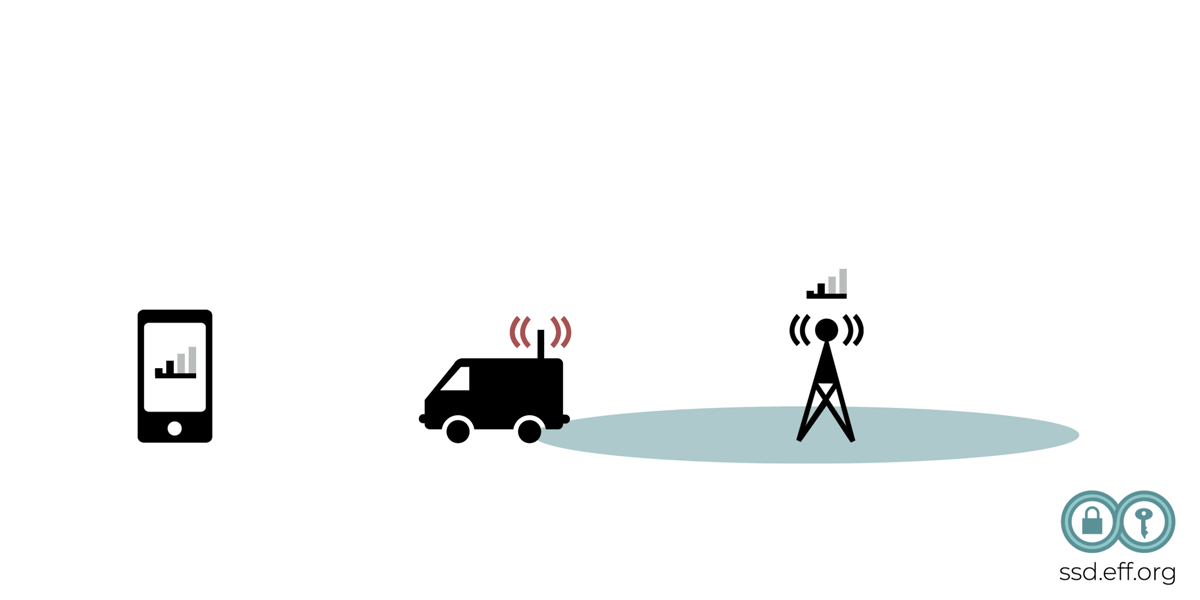

Rastreo de la señal móvil - Simulador de emplazamiento celular

Un gobierno o una organización técnicamente sofisticada también puede recopilar datos de localización directamente, por ejemplo, con un simulador de emplazamiento celular, también llamado a veces IMSI Catcher o Stingray. Se trata de torres de telefonía móvil portátiles y falsas que simulan ser reales, con el fin de "atrapar" los teléfonos móviles de determinados usuarios, detectar su presencia física y espiar sus comunicaciones. IMSI se refiere al número de Identidad Internacional de Abonado Móvil que identifica la tarjeta SIM de un abonado concreto de, aunque un captador de IMSI puede dirigirse a un dispositivo utilizando también otras propiedades del mismo.

![]()

El IMSI catcher necesita ser llevado a un lugar concreto para encontrar o vigilar los dispositivos en ese lugar. La interceptación del tráfico IMSI por parte de las fuerzas de seguridad requiere una orden judicial (y, en muchos casos, una orden adicional de registro pen y otras protecciones). Sin embargo, un CSS "deshonesto" (no establecido por las fuerzas de seguridad) estaría operando fuera de esos parámetros legales.

Qué puedes hacer tú: Actualmente existen algunas defensas contra los IMSI catchers. En Android, puedes desactivar las conexiones 2G, que utilizan muchos IMSI catchers. Puedes desactivar la 2G en un iPhone activando el "Modo Bloqueo", aunque eso también desactiva muchas otras funciones. Además, es útil utilizar mensajería cifrada como Signal, WhatsApp o iMessage para asegurarte de que el contenido de tus comunicaciones no pueda ser interceptado.

Rastreo por Wi-Fi y Bluetooth

Los teléfonos inteligentes modernos tienen otros transmisores de radio además de la interfaz de red móvil. También son compatibles con Wi-Fi y Bluetooth. Estas señales se transmiten con menos potencia que una señal móvil y normalmente sólo pueden recibirse dentro de un corto alcance (como dentro de la misma habitación o el mismo edificio), aunque alguien que utilice una antena sofisticada podría detectar estas señales desde distancias inesperadamente largas. Por ejemplo, en 2007, un experto de Venezuela recibió una señal Wi-Fi a una distancia de 382 km o 237 mi, en condiciones rurales con pocas interferencias de radio. Sin embargo, este escenario de un alcance tan amplio es improbable.

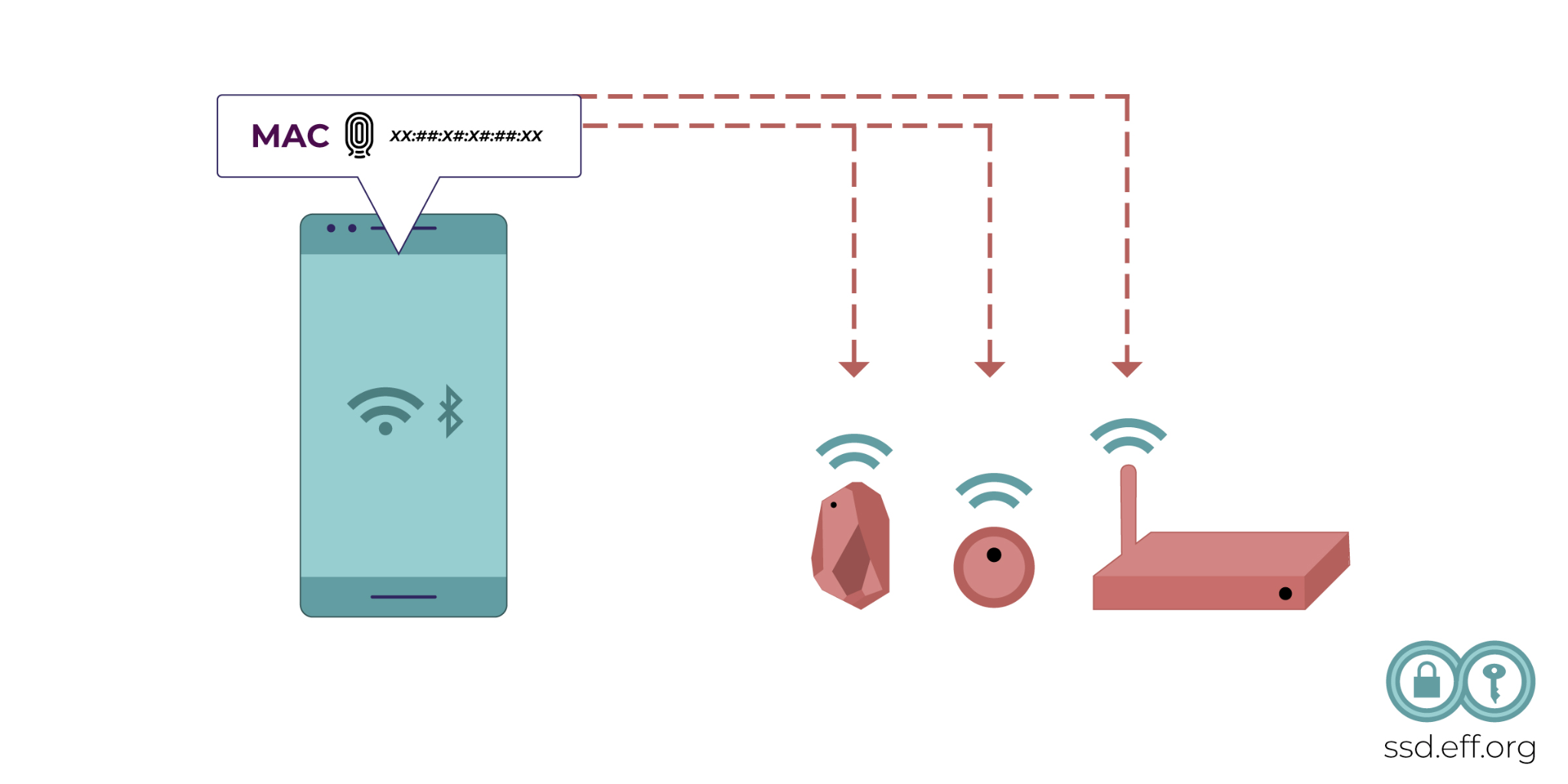

![]()

Tanto las señales Bluetooth como las Wi-Fi incluyen un número de serie único para el dispositivo, llamado dirección MAC, que puede ver cualquiera que pueda recibir la señal. Cada vez que se enciende la Wi-Fi, un smartphone típico transmitirá ocasionalmente "peticiones de sonda" que incluyen la dirección MAC y permitirán que otras personas cercanas reconozcan que ese dispositivo está presente. Los dispositivos Bluetooth hacen algo parecido. Tradicionalmente, estos identificadores han sido herramientas valiosas para los rastreadores pasivos en tiendas y cafeterías, con el fin de recopilar datos sobre cómo se mueven los dispositivos, y las personas, por el mundo. La vigilancia por Bluetooth también se ha utilizado en la frontera estadounidense, mediante dispositivos que supuestamente pueden captar las direcciones MAC de Bluetooth.

Sin embargo, en las versiones modernas de iOS y Android, la dirección MAC incluida en las solicitudes de sondeo está aleatorizada por defecto, lo que hace que este tipo de rastreo sea mucho más difícil. Dado que la aleatorización MAC se basa en software, es falible y la dirección MAC por defecto tiene el potencial de ser filtrada. Además, algunos dispositivos Android pueden no implementar la aleatorización MAC correctamente (descarga PDF).

Aunque los teléfonos modernos suelen aleatorizar las direcciones que comparten en las solicitudes de sondeo, muchos teléfonos siguen compartiendo una dirección MAC estable con las redes a las que realmente se unen, como cuando te conectas a un par de auriculares inalámbricos. Esto significa que los operadores de red pueden reconocer determinados dispositivos a lo largo del tiempo, y saber si eres la misma persona que se unió a la red en el pasado. Esto puede ocurrir aunque no escribas tu nombre o dirección de correo electrónico en ningún sitio ni te registres en ningún servicio.

Qué puedes hacer: Los sistemas operativos móviles modernos utilizan direcciones MAC aleatorias en Wi-Fi. Pero se trata de una cuestión compleja, ya que muchos sistemas tienen una necesidad legítima de una dirección MAC estable. Por ejemplo, si te registras en la red de un hotel, éste hace un seguimiento de tu autorización a través de tu dirección MAC. Cuando obtienes una nueva dirección MAC, esa red ve tu dispositivo como un dispositivo nuevo. iOS 18 y posteriores rotan la dirección MAC del dispositivo aproximadamente cada dos semanas. En Android, una función similar se llama "Dirección MAC aleatoria". Si te encuentras en una situación en la que te preocupa este tipo de vigilancia, puedes desactivar temporalmente el Wi-Fi o el Bluetooth de tu teléfono.

Fugas de información de localización de aplicaciones y navegación web

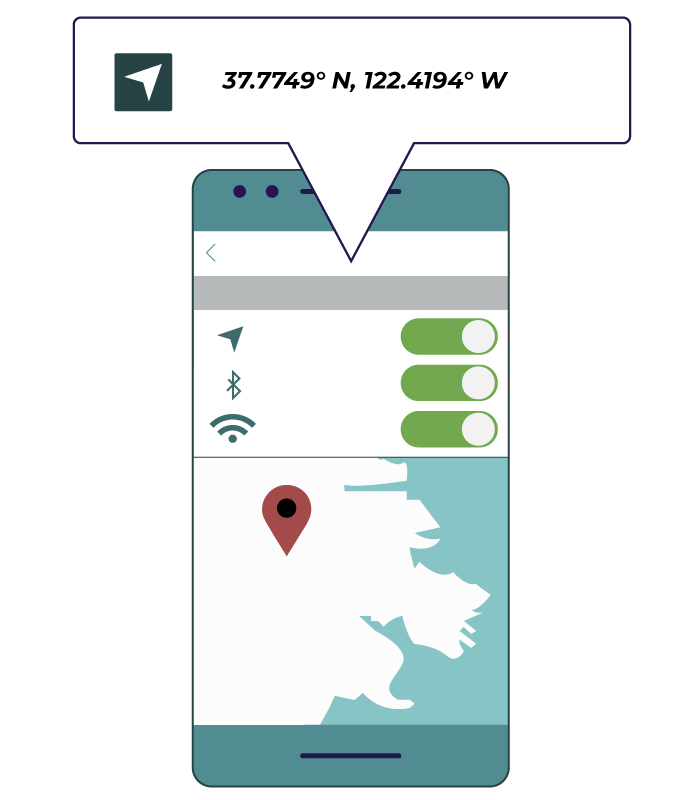

Los teléfonos inteligentes modernos proporcionan formas de que el teléfono determine su propia ubicación, a menudo utilizando el GPS, pero también a veces utilizando otros servicios proporcionados por empresas de localización (que suelen pedir a la empresa que adivine la ubicación del teléfono basándose en una lista de torres de telefonía móvil o redes Wi-Fi que el teléfono puede ver desde donde se encuentra). Esto se empaqueta en una función que tanto Apple como Google llaman "Servicios de Localización". Las aplicaciones pueden solicitar al teléfono esta información de localización y utilizarla para proporcionar servicios basados en la ubicación, como mapas que muestren tu ubicación en el mapa.

![]()

Algunas de estas aplicaciones transmitirán entonces tu ubicación a través de la red a un proveedor de servicios. Esto podría proporcionar a la aplicación y a terceros con los que comparte el proveedor de servicios una forma de rastrearte. Puede que los desarrolladores de la aplicación no tengan la intención de rastrear a los usuarios, pero aun así podrían acabar teniendo la capacidad de hacerlo, y podrían acabar revelando información sobre la ubicación de sus usuarios a los gobiernos o a una filtración de datos.

En cada caso, el seguimiento de la ubicación no consiste sólo en averiguar dónde se encuentra alguien en ese momento, como en una emocionante escena de persecución cinematográfica en la que los agentes persiguen a alguien por las calles. Puede revelar actividades históricas y también sugerir información sobre sus creencias, participación en eventos y relaciones personales. Por ejemplo, el seguimiento de la ubicación podría utilizarse para sugerir cuándo las personas mantienen una relación romántica, siguiendo a quién visitan durante determinadas horas del día, para averiguar quién asistió a una reunión concreta, quién estuvo en una protesta determinada, o para intentar identificar la fuente confidencial de un periodista.

Los datos de localización recogidos en estas aplicaciones han sido adquiridos por las fuerzas de seguridad sin orden judicial, como hemos visto en numerosas ocasiones. Esto puede incluir datos de localización tanto históricos como en tiempo real.

Lo que puedes hacer Corta el acceso a tu ubicación en tantas de tus aplicaciones como sea posible, o sólo proporciona a las aplicaciones la ubicación "en curso" o "aproximada" cuando puedas. Tanto Android como iPhone te permiten elegir si una aplicación puede acceder a tu ubicación, y a cuántos datos puede acceder en caso afirmativo. Piensa si una aplicación necesita tu ubicación para funcionar. Por ejemplo, una aplicación de navegación con indicaciones para llegar necesitará tu ubicación exacta cuando la utilices. Pero, ¿necesita tu aplicación meteorológica saber exactamente dónde estás o bastaría con introducir manualmente tu código postal? ¿El juego que te has descargado necesita tu ubicación? Revoca el acceso siempre que no estés seguro. Siempre puedes cambiar de opinión.

En iPhone, sigue estas instrucciones para revisar las aplicaciones a las que has dado acceso a la ubicación. En Android, revisa las aplicaciones a las que has dado acceso a la ubicación siguiendo estas instrucciones.

Recogida de datos de comportamiento e identificadores de publicidad móvil

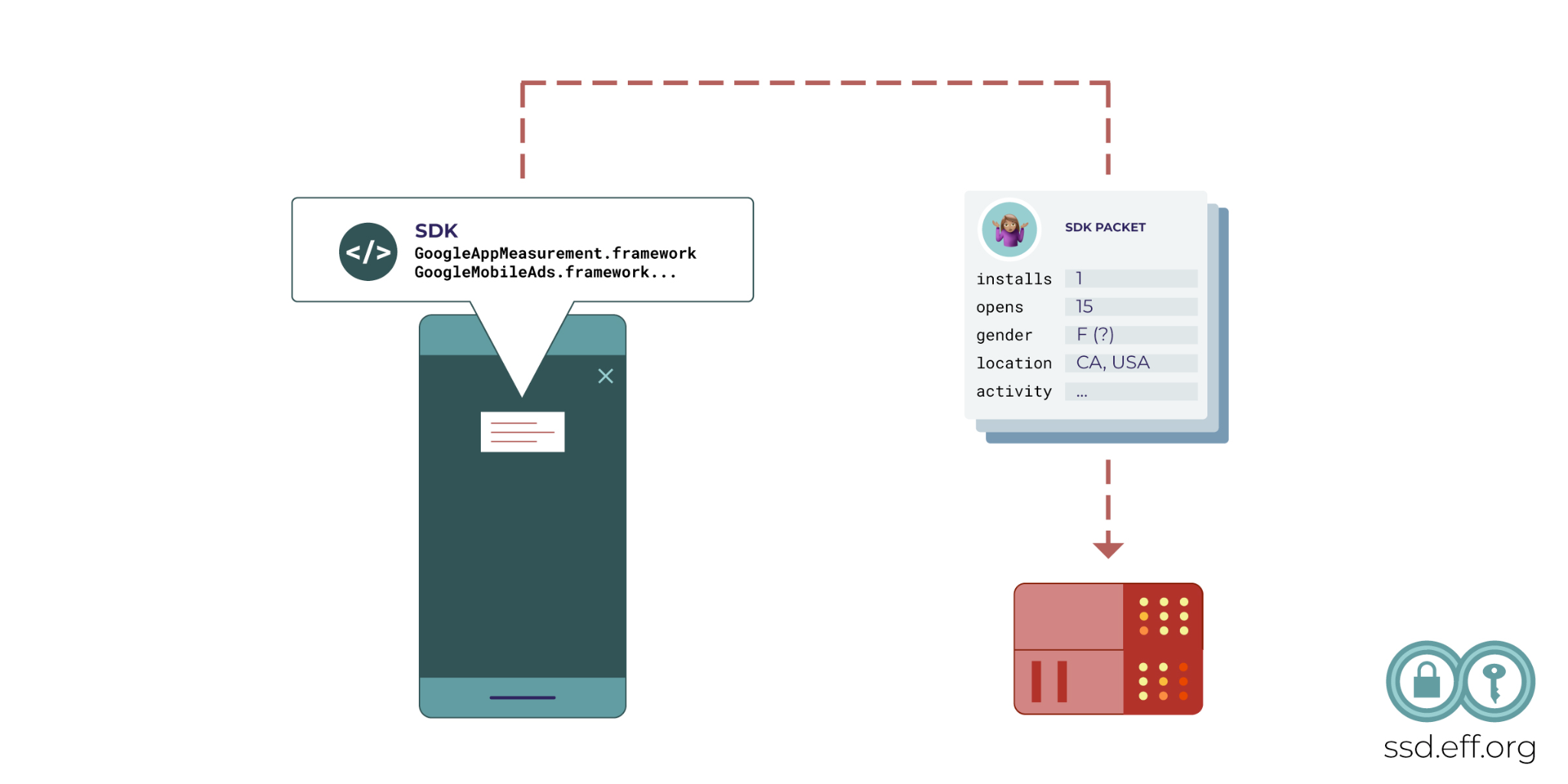

Además de los datos de localización recogidos por algunas aplicaciones y sitios web, muchas aplicaciones comparten información sobre interacciones más básicas, como instalaciones de aplicaciones, aperturas, uso y otras actividades. Esta información se comparte a menudo con docenas de empresas de terceros a través del ecosistema publicitario habilitado por la puja en tiempo real (RTB). A pesar de la naturaleza mundana de los puntos de datos individuales, en conjunto estos datos de comportamiento pueden ser muy reveladores.

Las empresas de tecnología publicitaria convencen a los desarrolladores de aplicaciones para que instalen fragmentos de código en la documentación del kit de desarrollo de software (SDK) con el fin de publicar anuncios en sus aplicaciones. Estos fragmentos de código recopilan datos sobre cómo interactúa cada usuario con la aplicación y, a continuación, los comparten con la empresa de seguimiento externa. El rastreador puede entonces volver a compartir esa información con docenas de otros anunciantes, proveedores de servicios publicitarios y corredores de datos. Todo este proceso dura apenas milisegundos.

![]()

Estos datos cobran sentido gracias al identificador de publicidad móvil (MAID), un número aleatorio único que identifica a un único dispositivo. Cada paquete de información compartido durante una subasta RTB suele estar asociado a un MAID. Los anunciantes y los intermediarios de datos pueden agrupar los datos recogidos de muchas aplicaciones diferentes utilizando el MAID, y así construir un perfil de cómo se comporta cada usuario identificado por un MAID. Los MAID no codifican por sí mismos información sobre la identidad real de un usuario, pero a menudo es trivial para los intermediarios de datos o los anunciantes asociar un MAID a una identidad real. Tienen varias tácticas para hacerlo, como recopilar un nombre o una dirección de correo electrónico dentro de una aplicación.

Los identificadores de publicidad móvil están integrados tanto en Android como en iOS, así como en otros dispositivos como consolas de videojuegos, tabletas y descodificadores de TV. En Android, todas las aplicaciones, y todos los terceros instalados en ellas, tienen acceso al MAID por defecto. En las últimas versiones de iOS, las aplicaciones tienen que pedir permiso antes de recopilar y utilizar el ID de publicidad móvil del teléfono. En Android, puedes eliminar el ID de publicidad, pero tendrás que indagar en los ajustes.

Los datos de comportamiento recogidos de las aplicaciones móviles son utilizados principalmente por empresas de publicidad y corredores de datos, normalmente para realizar segmentación por comportamiento para anuncios comerciales o políticos. Pero se sabe que los gobiernos se aprovechan de la vigilancia realizada por empresas privadas.

Qué puedes hacer: Tanto iOS como Android ofrecen formas de desactivar el acceso de las aplicaciones al identificador de anuncios, o simplemente desactivar la función por completo. En Android, sigue las instrucciones de Google aquí. En iPhone, no permitas que las aplicaciones pidan rastrearte.