نظرة متعمقة على التشفير الشامل: كيف تعمل أنظمة تشفير المفتاح العام؟

آخر تحديث: January 01, 2025

إذا لم تكن قد قرأته بعد، فننصحك بقراءة بعض الأدلة قبل هذا الدليل، لترسيخ بعض المفاهيم التي نوقشت هنا: ما الذي يجب أن أعرفه عن التشفير؟، والمفاهيم الأساسية للتشفير، والتحقق من المفتاح.

إذا استُخدم التشفير الشامل بشكل صحيح، فإنه يساعد على حماية محتويات رسائلك ونصوصك وملفاتك من أن يقرأها أي شخص باستثناء المستلمين/ات المقصودين/ات. تجعل أدوات التشفير الشامل الرسائل غير قابلة للقراءة من قِبل المتنصتين/ات على الشبكة، وكذلك لمقدمي/ات الخدمات أنفسهم/ن. كما يمكنها أيضًا إثبات أن الرسالة صادرة من شخص معين ولم يتم تعديلها.

على الرغم من تعقيد إعداد أدوات التشفير الشامل، إلا أنها أصبحت أكثر قابلية للاستخدام مما كانت عليه في السابق. تُعد أداة مراسلة آمنة مثل سيغنال مثالًا جيدًا على تطبيق يستخدم التشفير الشامل لتشفير الرسائل بين المرسل/ة والمستلم/ة المقصود/ة مع الحفاظ على سهولة الاستخدام. حتى أكبر المنصات، مثل واتساب وفيسبوك وماسنجر، تدعم التشفير الشامل دون الحاجة إلى أي نوع من الإعداد المسبق.

يُسمى نوع التشفير الذي نتحدث عنه في هذا الدليل، والذي تعتمد عليه أدوات التشفير الشامل، تشفير المفتاح العام، (المعروف أيضًا باسم التشفير غير المتماثل).

سيساعدك فهم المبادئ الأساسية لتشفير المفتاح العام على استخدام هذه الأدوات بأمان. هناك حدود لما يمكن وما لا يمكن للتشفير بالمفتاح العام فعله، ومن المفيد فهم هذه الحدود.

ما وظيفة التشفير؟

إليك كيفية عمل التشفير عند إرسال رسالة سرية:

1. تُشفَّر الرسالة الواضحة للقراءة أولًا إلى رسالة مشفرة يصعب على أي شخص الاطلاع عليها (تتحول عبارة "أهلًا أمي" إلى "OhsieW5ge+osh1aehah6").

2. تُرسَل الرسالة المشفرة عبر الإنترنت، حيث لن يرى المتنصتون/ات، إذا كانوا يراقبون، سوى الرسالة المشفرة ("OhsieW5ge+osh1aehah6").

3. عند وصولها إلى وجهتها، يكون لدى المتلقي/ة المقصود/ة، وهو/ي وحده/ا، طريقة ما لفك تشفيرها وإعادتها إلى الرسالة الأصلية (تُعاد عبارة "OhsieW5ge+osh1aehah6" إلى "مرحبًا أمي").

التشفير المتناظر: قصة تبادل رسائل سرية بمفتاح واحد

لنبدأ بمثال من التاريخ: شيفرة قيصر.

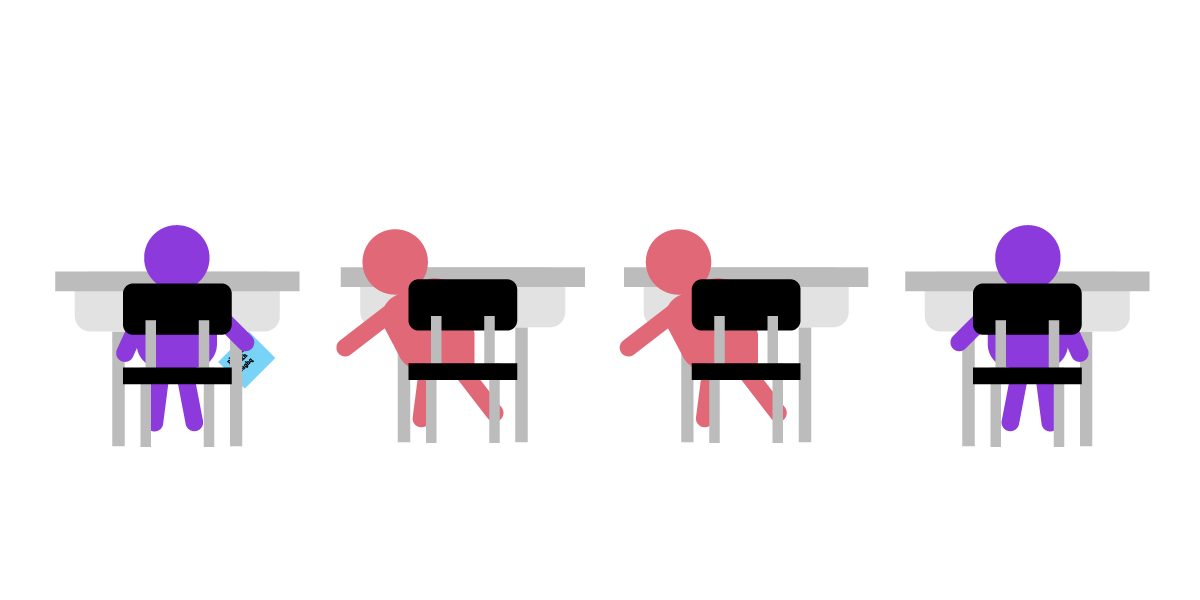

تريد جوليا إرسال رسالة إلى صديقها سيزار تقول: "قابلني في الحديقة". لكنها لا تريد أن يراها زملاؤها.

إذا سلمت جوليا الرسالة كما هي، فإنها تمر عبر مجموعة من زملائها/ يلاتها الوسطاء/ الوسيطات قبل أن تصل إلى سيزار. ورغم حيادهم/ن، يظل الوسطاء/ الوسيطات فضوليين/ات، ويمكنهم/ن الاطلاع على الرسالة خلسةً قبل تمريرها. كما يمكنهم/ن نسخها قبل تمريرها وتسجيل وقت إرسال جوليا رسالتها إلى سيزار.

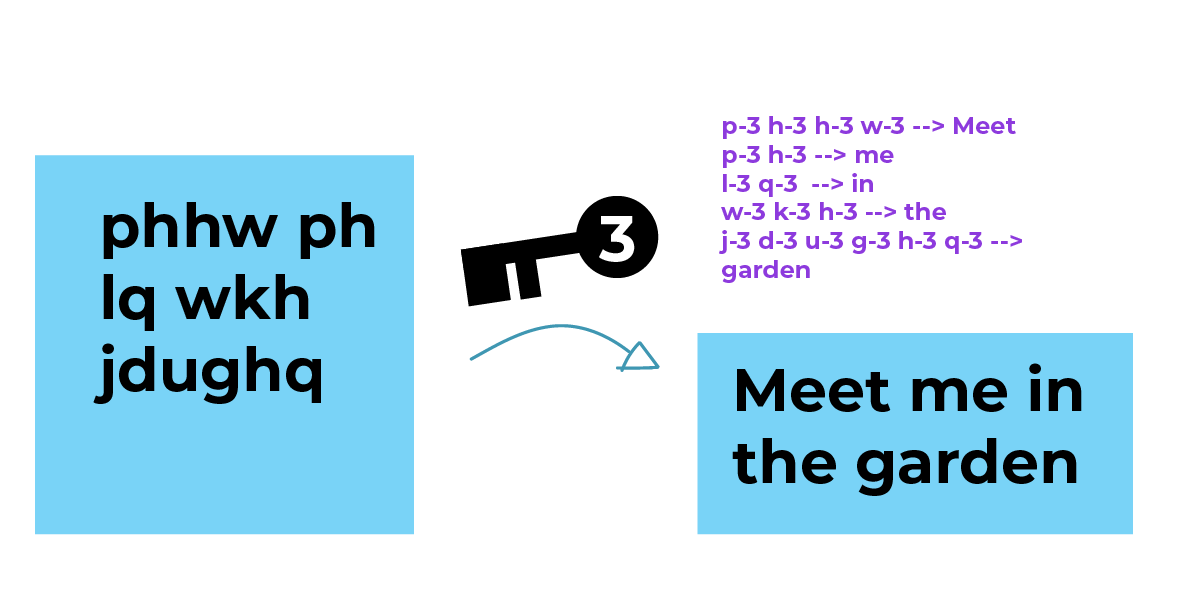

لذا، لحماية خصوصية المحادثة، قد تُشفّر جوليا رسالتها بـ"مفتاح ثلاثة"، مُحرّكةً الأحرف ثلاثةً إلى أسفل الأبجدية. على سبيل المثال، يُصبح الحرف A هو D، والحرف B هو E، وهكذا.

إذا استخدمت جوليا وسيزار "مفتاح ثلاثة" البسيط للتشفير، و"مفتاح ثلاثة" لفك التشفير، فقد تكفي رسالتهما المشفرة غير المفهومة لخداع زملائهما/ زميلاتهما، ولكن لا يزال من السهل فك تشفيرها. يمكن لأيٍّ من زملائهما/ زميلاتهما استخدام المفتاح "بقوة غاشمة" بتجربة جميع التركيبات الممكنة حتى يتوصلوا/ن إلى كلمة أو كلمتين. بمعنى آخر، يمكنهم/ن التخمين باستمرار حتى يحصلوا/ن على الإجابة اللازمة لفك تشفير الرسالة.

طريقة تغيير ترتيب الحروف الأبجدية بثلاثة أحرف هي مثال تاريخي على التشفير الذي استخدمه يوليوس قيصر، ومن هنا جاءت شيفرة قيصر. عندما يكون هناك مفتاح واحد للتشفير وفك التشفير، كما في هذا المثال، يُطلق عليه التشفير المتناظر.

شيفرة قيصر هي شكل ضعيف من التشفير المتناظر. ولحسن الحظ، قطع التشفير شوطًا طويلاً منذ ذلك الحين. فبدلاً من مجرد تغيير ترتيب حروف الرسالة ببضعة أحرف، يمكن للمفاتيح الآن استخدام الرياضيات ومساعدة أجهزة الكمبيوتر لإنشاء سلسلة طويلة من الأرقام يصعب فك تشفيرها.

للتشفير المتناظر العديد من الأغراض العملية، ولكنه لا يعالج المشكلات التالية: ماذا لو استطاع أحدهم/إحداهن التنصت وانتظار جوليا وسيزار لمشاركة المفتاح، ثم سرقة المفتاح لفك تشفير رسائلهما؟ ماذا لو انتظر جوليا وسيزار ليكشفا بطريقة ما أن سر فك تشفير رسائلهما كان "مفتاح الثلاثة"؟

كيف يمكن لقيصر وجوليا التغلب على هذه المشكلة؟

أفضل إجابة اليوم هي تشفير المفتاح العام. في تشفير المفتاح العام، تختلف مفاتيح التشفير عن مفاتيح فك التشفير، ومن الآمن تمامًا مشاركة المفتاح العام طالما ظلّ المفتاح الخاص سريًا.

تشفير المفتاح العام: قصة مفتاحين

لنتناول المشكلة عن كثب: كيف يُرسل المُرسِل/ة المفتاح المتماثل إلى المُستقبِل/ة دون أن يتجسس أحد على تلك المحادثة أيضًا؟

يُقدّم تشفير المفتاح العام (المعروف أيضًا باسم التشفير غير المتماثل) حلاًّ مُتقنًا لهذه المشكلة. فهو يسمح لكل شخص في محادثة بإنشاء مفتاحين: مفتاح عام ومفتاح خاص. المفتاحان مُتصلان، ورغم الاسم، فهما ليسا "مفتاحين" بقدر ما هما رقمان كبيران جدًا لهما خصائص رياضية مُحددة. إذا رُمّزت رسالة باستخدام المفتاح العام لشخص ما، يُمكنه فك تشفيرها باستخدام مفتاحه الخاص المُطابق.

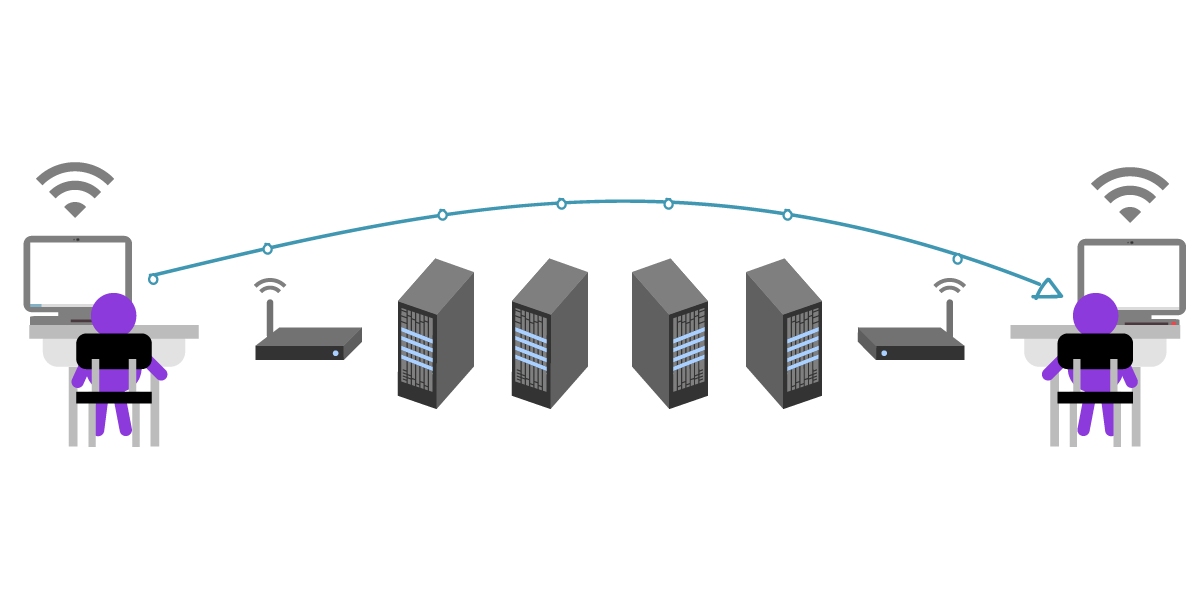

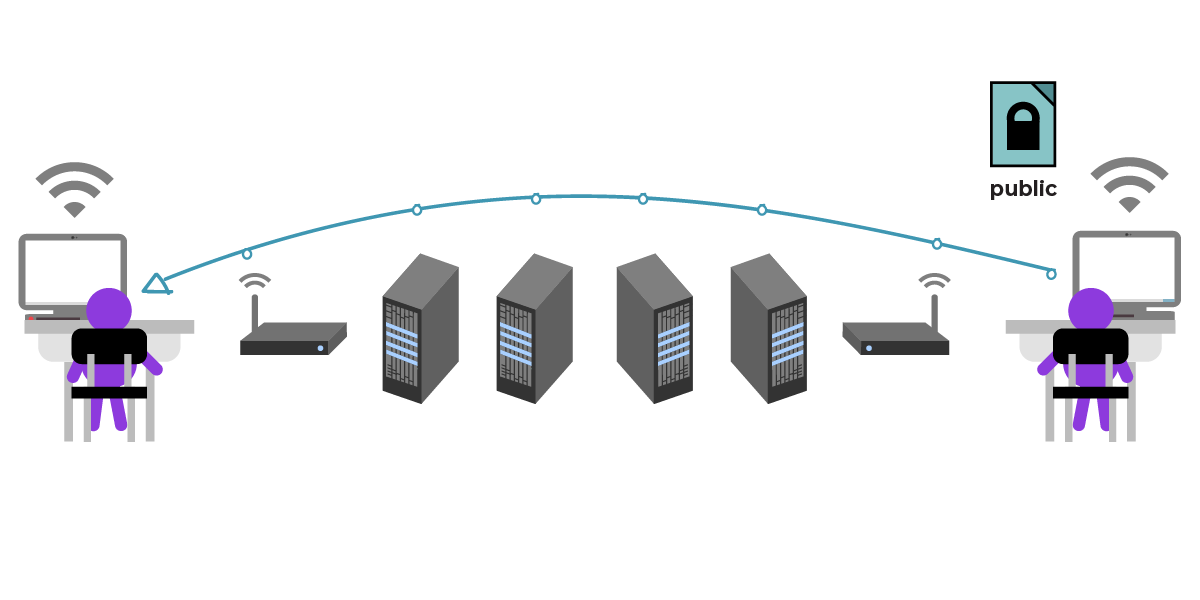

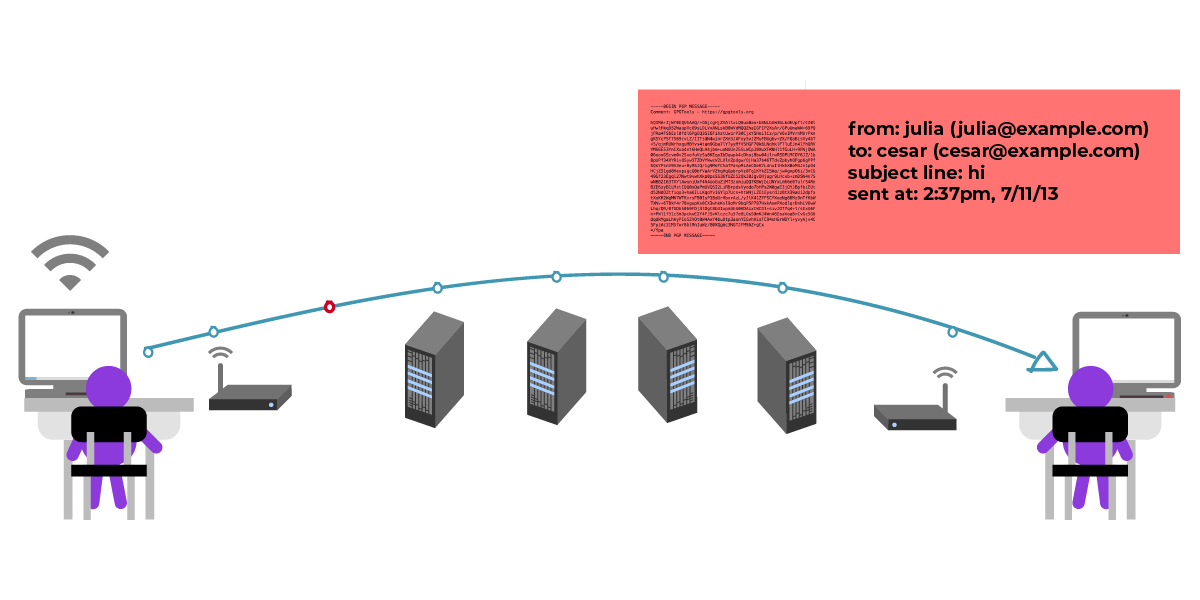

الآن، تجاوزت جوليا وسيزار مجرد إرسال الملاحظات الورقية في الفصل الدراسي، ويستخدمان الآن أجهزة الكمبيوتر لإرسال رسائل مُشفّرة باستخدام تشفير المفتاح العام. استُبدل جميع زملاء/ زميلات الدراسة الذين/ اللواتي كانوا/كن يمررون الملاحظات في المثال السابق بأجهزة الكمبيوتر التي تعمل كوسيط بين جوليا وسيزار: نقاط الواي فاي الخاصة بهما، وموفري/ات خدمة الإنترنت، وخوادم البريد الإلكتروني. في الواقع، قد تكون مئات أجهزة الكمبيوتر بين جوليا وسيزار هي التي تُسهّل هذه المحادثة، ومثل زملاء/ زميلات الدراسة الفضوليين/ات، تُنشئ هذه الأجهزة الوسيطة نسخًا من رسائل جوليا وسيزار وتخزنها في كل مرة تمر بها.

لا يمانعون أن يتمكن الوسطاء/يطات من رؤية تواصلهم/ن، لكنهم/ن يرغبون في الحفاظ على خصوصية محتويات رسائلهم/ن.

أولاً، تحتاج جوليا إلى مفتاح سيزار العام. يرسل سيزار مفتاحه العام عبر قناة غير آمنة، مثل بريد إلكتروني غير مشفر. (خبر سار: تطبيقات الاتصال الحديثة ستفعل ذلك نيابةً عن سيزار، متجاوزةً بذلك الخطوة اليدوية، لكن الخطوات اليدوية لا تزال مثالاً جيداً على كيفية عملها).

لا يمانع سيزار أن يتمكن الوسطاء/ الوسيطات من الوصول إليه، لأن المفتاح العام شيء يمكنه مشاركته بحرية (يبدو أن تشبيه المفتاح ينهار هنا؛ فليس من الصحيح تماماً اعتبار المفتاح العام مفتاحاً حرفياً؛ مرة أخرى: إنه رقم كبير جداً ذو خصائص رياضية معينة، وغالباً ما يُرمّز كسلسلة من الأحرف). لضمان الأمان، يرسل سيزار مفتاحه العام عبر قنوات متعددة، بريد إلكتروني ورسالة نصية، مما يجعل من الصعب على الوسطاء/ الوسيطات إرسال أحد مفاتيحهم/ن العامة الخاصة إلى جوليا بدلاً من ذلك.

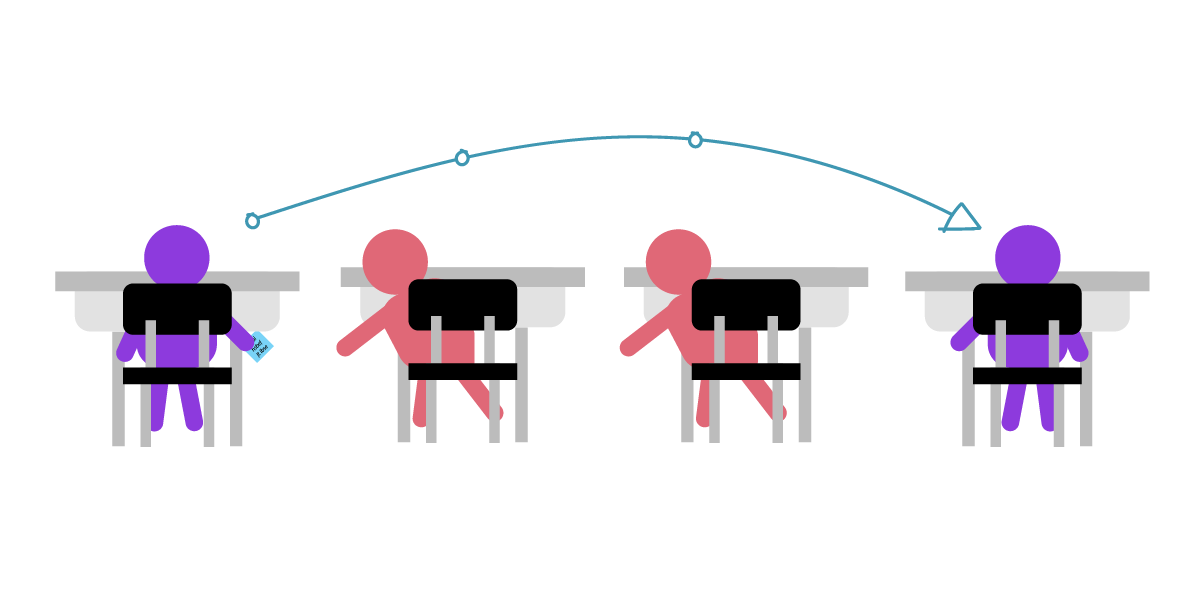

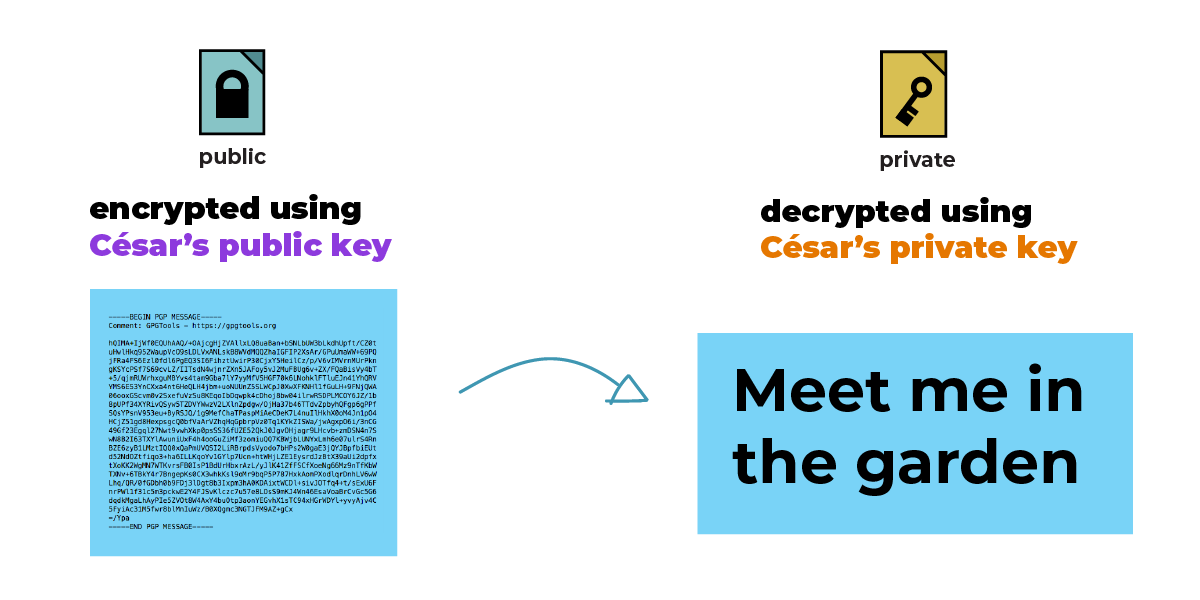

استلمت جوليا ملف المفتاح العام لسيزار. الآن، تستطيع جوليا تشفير رسالة له. كتبت: "قابلني في الحديقة". أرسلت الرسالة المشفرة. إنها مشفرة لسيزار فقط.

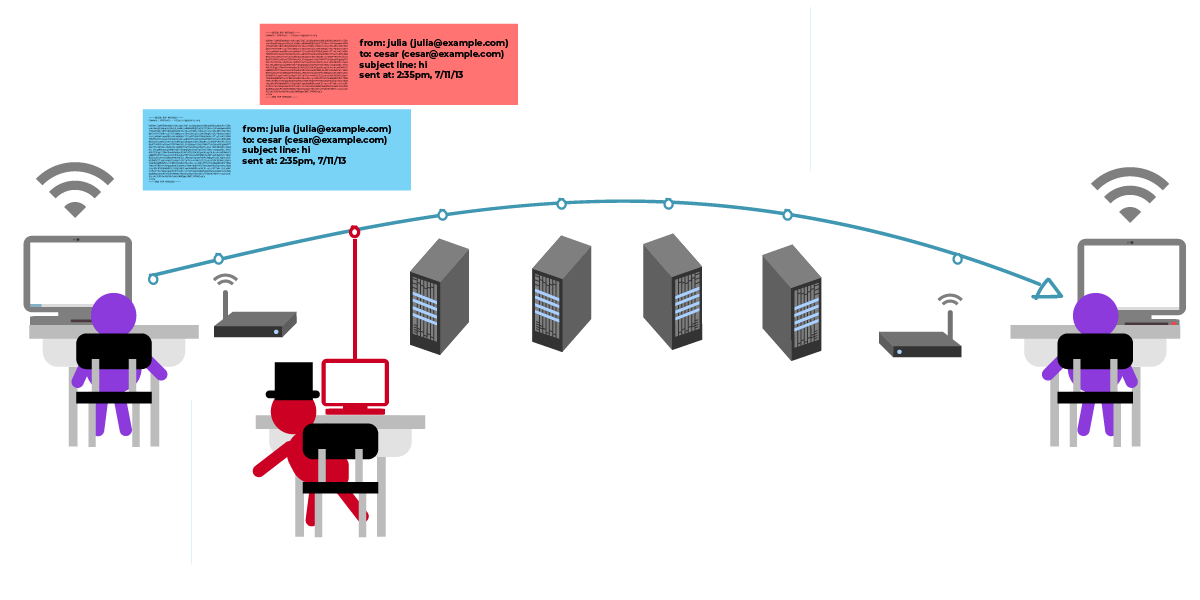

يستطيع كلٌّ من جوليا وسيزار فهم الرسالة، لكنها تبدو غير مفهومة لأي شخص آخر يحاول قراءتها. مع ذلك، لا يزال بإمكان الوسطاء رؤية البيانات الوصفية ، مثل سطر الموضوع والتواريخ والمُرسِل/ة والمستلم/ة.

لأن الرسالة مُشفّرة بمفتاح سيزار العام، فهي مُخصّصة فقط لسيزار والمُرسِل/ة (جوليا) لقراءة محتوياتها وفك تشفيرها.

يستطيع سيزار قراءة الرسالة باستخدام مفتاحه الخاص.

للتلخيص:

● يسمح تشفير المفتاح العام لشخص ما بإرسال مفتاحه العام عبر قناة مفتوحة وغير آمنة. حاليًا، تتولى تطبيقات الاتصال هذه الخطوة نيابةً عنك.

● يتيح لك امتلاك مفتاح عام لصديقك/تك تشفير الرسائل المرسلة إليه/ا.

● يُستخدم مفتاحك الخاص لفك تشفير الرسائل المشفرة الموجهة إليك.

● يمكن للوسطاء/ الوسيطات، مثل مزودي/ات خدمات البريد الإلكتروني ومزودي/ات خدمات الإنترنت، والجهات المتعاملة معهم/ن على شبكاتهم/ن، الاطلاع على البيانات الوصفية طوال هذه الفترة. يشمل ذلك تفاصيل مثل من يرسل ماذا ولمن، ووقت استلامها، وعنوان الرسالة، وأن الرسالة مشفرة، وما إلى ذلك.

مشكلة أخرى: ماذا عن انتحال الشخصية؟

في مثال جوليا وسيزار، يمكن للوسطاء/ الوسيطات الاطلاع على البيانات الوصفية طوال هذه الفترة.

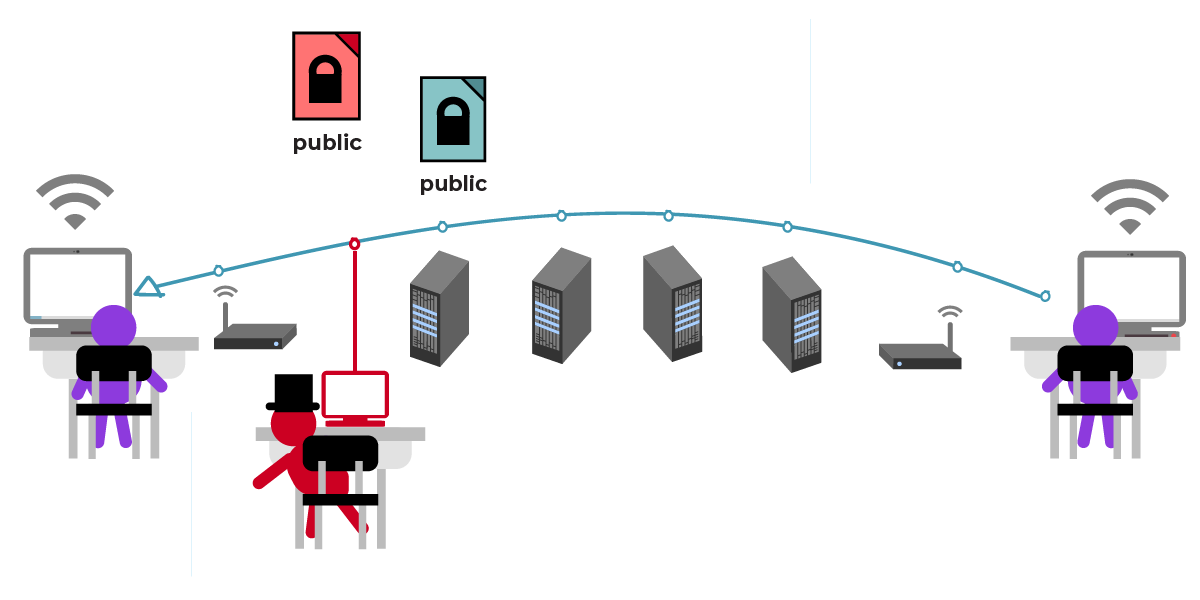

ولكن لنفترض أن أحد الوسطاء/ الوسيطات شخص سيء السمعة. نعني بالشخص السيء السمعة شخصًا ينوي إيذاءك من خلال محاولة سرقة معلوماتك أو التلاعب بها. يريد هذا/ة المُجرم/ة التجسس على رسالة جوليا إلى سيزار. لنفترض أن هذا المُجرم استطاع خداع جوليا للحصول على ملف المفتاح العام الخاطئ لسيزار. لم تُلاحظ جوليا أن هذا ليس المفتاح العام لسيزار. لذا، بدلًا من سيزار، استلم/ت المُجرم/ة رسالة جوليا، وألقى/ت نظرة خاطفة عليها، ثم مررها/تها إلى سيزار.

قد يُقرر المُجرم/ة تغيير محتوى الملف قبل تسليمه إلى سيزار. على سبيل المثال، قد يُغيّر "قابلني في الحديقة" إلى "قابلني في الكافتيريا".

لكن في أغلب الأحيان، يُقرّر الفاعل/ة الخبيث/ة ترك المحتوى دون تعديل. لذا، يُعيد الفاعل/ة الخبيث/ة إرسال رسالة جوليا إلى سيزار وكأن شيئًا لم يكن، فيُدرك سيزار أنه سيقابل جوليا في الحديقة، ويفاجأان بوجود الفاعل/ة الخبيث/ة هناك أيضًا!

يُعرف هذا باسم "هجوم الرجل في المنتصف " أو "هجوم الآلة في المنتصف".

لحسن الحظ، يوفر تشفير المفتاح العام طريقةً لمنع هجمات الرجل في المنتصف من خلال ما يُسمى "التحقق من بصمة الإصبع". يُفضل القيام بذلك في الواقع العملي كلما أمكن. ستكون بصمة مفتاحك العام متاحة، وسيتحقق صديقك/تك من تطابق كل حرف من بصمة مفتاحك العام مع بصمة مفتاحك العام لديه. قد يكون الأمر مملاً بعض الشيء، ولكنه يستحق العناء.

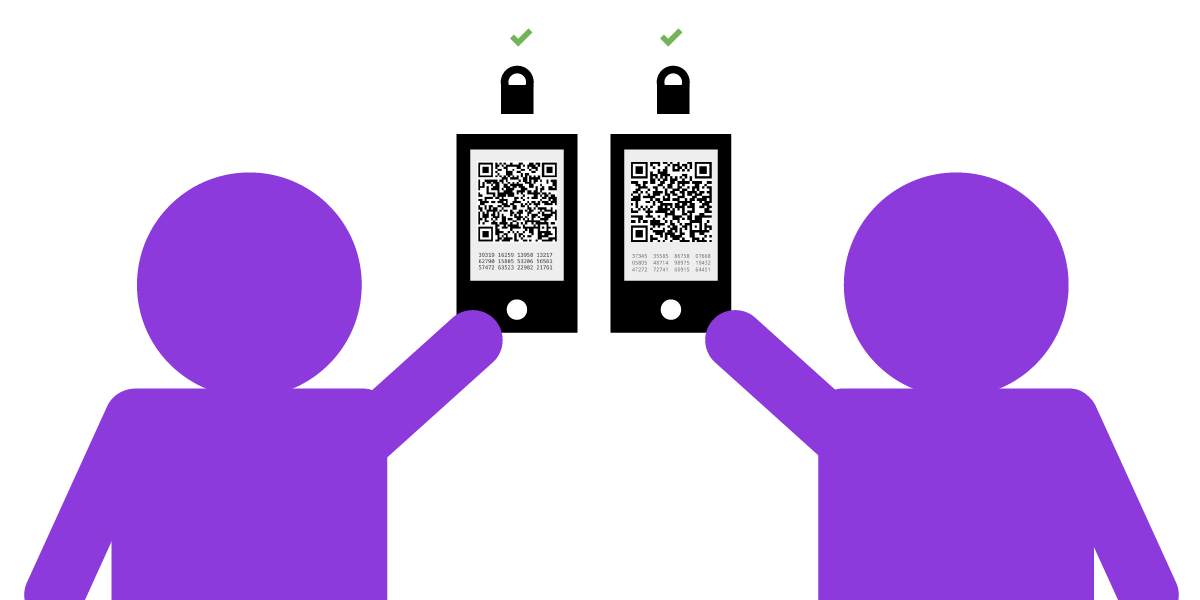

تتوفر أيضًا في مختلف تطبيقات التشفير من طرف إلى طرف طريقة للتحقق من بصمات الأصابع، مع وجود اختلافات في تسمية هذه الممارسة وكيفية تنفيذها. في بعض الحالات، ستقرأ/ين كل حرف من بصمة الإصبع بعناية وتتأكد/ين من مطابقته لما تراه/ترينه على شاشتك مع ما يراه صديقك/تك على شاشته/ا. وفي حالات أخرى، قد تمسح رمز الاستجابة السريعة على هاتف شخص آخر للتحقق من جهازه. في المثال أدناه، يتمكن جوليا وسيزار من الالتقاء شخصيًا للتحقق من بصمات أصابع هواتفهما عن طريق مسح رموز الاستجابة السريعة الخاصة بكل منهما باستخدام كاميرا هاتفهما.

لمثال عملي على كيفية عمل هذه الطريقة، تفقّد/ي خيار "التحقق من رقم الأمان" في تطبيق سيغنال أو ميزة "التحقق من رمز الأمان" في تطبيق واتساب.

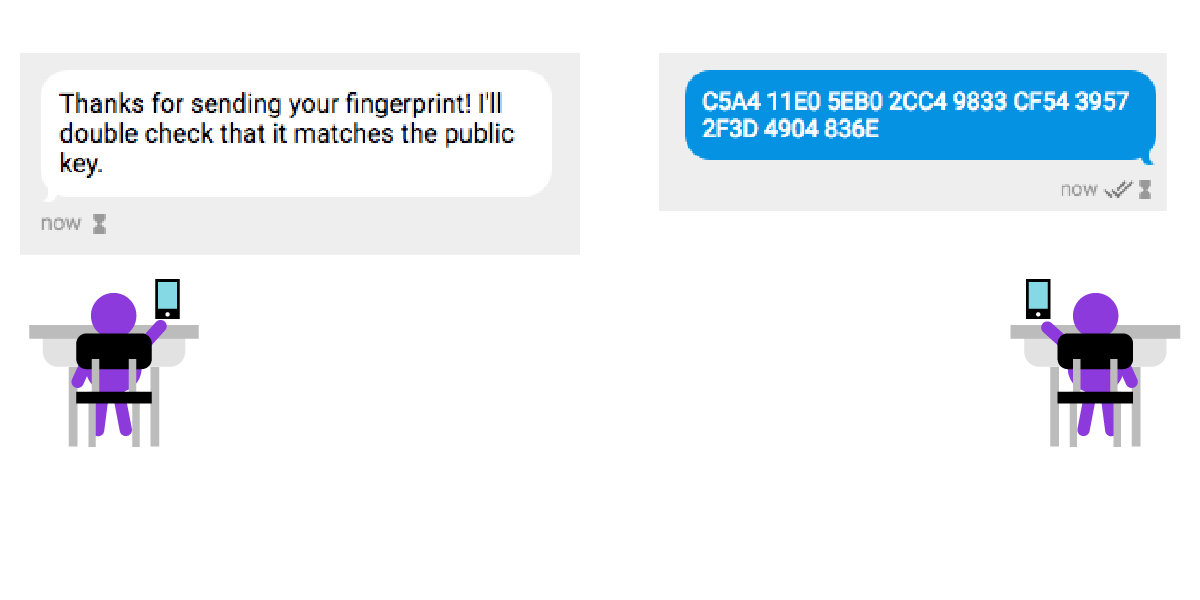

إذا لم تكن لديكَ فرصة اللقاء وجهًا لوجه، يمكنك مشاركة بصمة إصبعك عبر قناة آمنة أخرى، مثل تطبيق مراسلة مشفّر من طرف إلى طرف آخر أو عبر مكالمة فيديو.

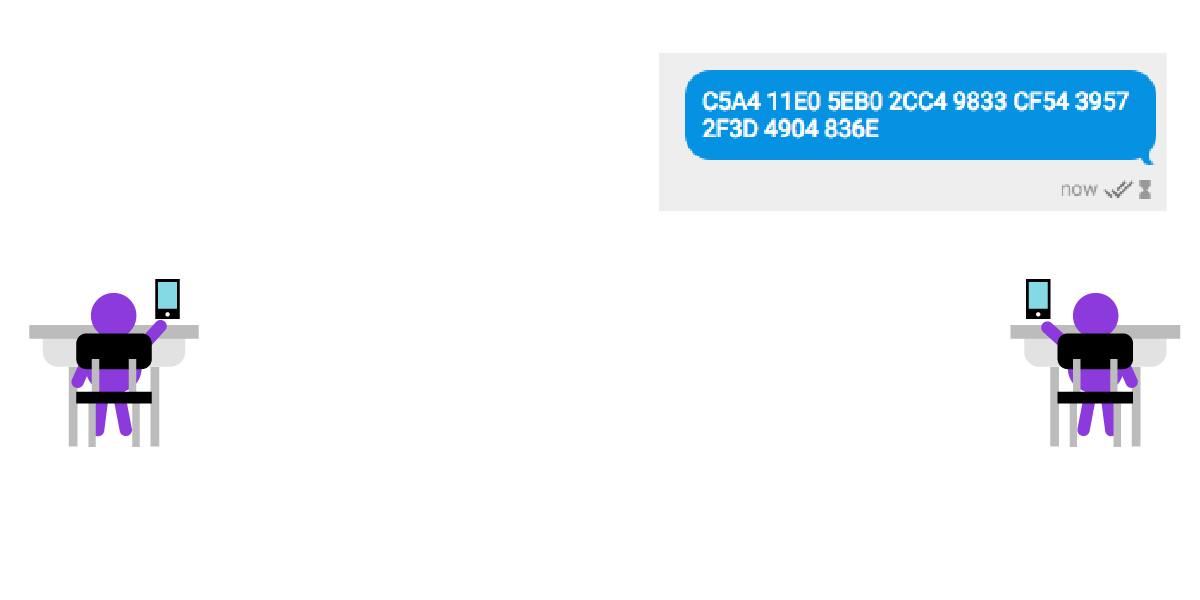

في المثال أدناه، يُرسل سيزار بصمة مفتاحه العام إلى جوليا باستخدام تطبيق مشفّر من طرف إلى طرف آخر على هاتفه الذكي.

للمراجعة:

● هجوم الرجل في المنتصف هو عندما يعترض شخص ما رسالتك إلى شخص آخر. يمكن للمهاجم/ة تعديل الرسالة وتمريرها أو اختيار التنصت ببساطة.

● يتيح لك تشفير المفتاح العام التصدي لهجمات الرجل في المنتصف من خلال توفير طرق للتحقق من هوية المستلم/ة والمرسل/ة. يتم ذلك من خلال "التحقق من بصمة الإصبع".

● بالإضافة إلى استخدامه/ا لتشفير رسالة إلى صديقك/تك، يأتي مفتاح صديقك/تك العام مزودًا أيضًا بـ"بصمة مفتاح عام". يمكنك استخدام البصمة للتحقق من هوية صديقك/تك.

● يُستخدم المفتاح الخاص لتشفير الرسائل، وكذلك لتوقيعها رقميًا على أنها صادرة منك (المزيد حول هذا لاحقًا).

التوقيعات

نعلم أنه إذا شفّرت رسالة بمفتاح عام معين، فلا يمكن فك تشفيرها إلا باستخدام المفتاح الخاص المطابق. والعكس صحيح أيضًا: إذا شفّرت رسالة بمفتاح خاص معين، فلا يمكن فك تشفيرها إلا باستخدام المفتاح العام المطابق.

لماذا يُعد هذا مفيدًا؟ لنفترض أنك كتبت رسالة تقول: "أعد بدفع 100 دولار لشركة آزول"، ثم حوّلتها/يها إلى رسالة سرية باستخدام مفتاحك الخاص. يمكن لأي شخص فك تشفير هذه الرسالة. لكن شخصًا واحدًا فقط يمكنه كتابتها: الشخص الذي يملك مفتاحك الخاص. وإذا أحسنت الحفاظ على مفتاحك الخاص آمنًا، فهذا يعني أنك أنت وحدك من يمكنه كتابتها. بتشفير الرسالة بمفتاحك الخاص، تكون/ي قد ضمنت أنها صادرة منك فقط.

بمعنى آخر، لقد فعلتَ مع هذه الرسالة الرقمية الشيء نفسه الذي نفعله عند توقيع رسالة في العالم الحقيقي، ولهذا تُعرف هذه العملية باسم "توقيع" الرسالة.

يُعد التوقيع أيضًا إحدى الطرق العديدة التي تجعل الرسائل محمية من العبث. إذا حاول أحدهم تغيير رسالتك من "أعد بدفع 100 دولار لشركة آزول" إلى "أعد بدفع 100 دولار لشركة مينغ"، فلن يتمكن من إعادة توقيعها باستخدام مفتاحك الخاص. تضمن الرسالة الموقعة أنها صدرت من المصدر الصحيح ولم يتم العبث بها أثناء النقل.

في المراجعة: استخدام تشفير المفتاح العام

لنراجع. يتيح لك تشفير المفتاح العام تشفير الرسائل وإرسالها بأمان إلى أي شخص تعرف مفتاحه العام.

إذا عرف الآخرون مفتاحك العام:

● يمكنهم/ن إرسال رسائل سرية إليك، لا يمكنك فك تشفيرها إلا أنت باستخدام مفتاحك الخاص المطابق.

● يمكنك توقيع رسائلك باستخدام مفتاحك الخاص حتى يعرف المستلمون/ات أن هذه الرسائل لا يمكن أن تكون إلا منك.

● في الوقت الحاضر، تتعامل تطبيقات المراسلة مع مفاتيحك العامة والخاصة، وتوفر آلية أسهل للتحقق من هذه المفاتيح، مما يُسهّل على أي شخص استخدام تشفير المفتاح العام دون أن يُدرك ذلك.

وإذا كنت تعرف المفتاح العام لشخص آخر:

● يمكنك فك تشفير رسالة وقّعها والتأكد من أنها صدرت منه/ا بالفعل.

يصبح تشفير المفتاح العام أكثر فائدة عندما يعرف المزيد من الأشخاص مفتاحك العام. يمكنك مشاركة مفتاحك العام مع أي شخص يرغب في التواصل معك، بغض النظر عمن يراه.

يأتي المفتاح العام مقترنًا بملف يُسمى المفتاح الخاص. يمكنك اعتبار المفتاح الخاص مفتاحًا حقيقيًا يجب عليك حمايته والحفاظ عليه آمنًا. يُستخدم مفتاحك الخاص لتشفير الرسائل وفك تشفيرها.

إذا حُذف مفتاحك الخاص عن طريق الخطأ من جهازك، فلن تتمكن من فك تشفير رسائلك المشفرة. إذا قام شخص ما بنسخ مفتاحك الخاص (سواءً عن طريق الوصول الفعلي إلى جهاز الكمبيوتر الخاص بك، أو وجود برامج ضارة على جهازك، أو إذا شاركت مفتاحك الخاص عن طريق الخطأ)، فيمكن للآخرين/ الأخريات قراءة رسائلك المشفرة. يمكنهم/ن انتحال هويتك وتوقيع الرسائل مدّعين/ات أنها من تأليفك.

ليس من غير المألوف أن تسرق الحكومات المفاتيح الخاصة من أجهزة كمبيوتر أشخاص مهمين/ات (عن طريق الاستيلاء على الأجهزة أو تثبيت برامج ضارة عليها باستخدام الوصول الفعلي أو هجمات التصيد الاحتيالي). هذا يُلغي الحماية التي يوفرها تشفير المفتاح الخاص. هذا أشبه بقولك إن لديك قفلًا لا يمكن فتحه على بابك، ولكن يمكن لأحدٍ ما سرقة مفتاحك ونسخه ثم إعادته خلسةً إلى جيبك. حينها، سيتمكن من دخول منزلك دون فتح القفل.

يعود هذا إلى خطتك الأمنية: حدد/ي المخاطر التي تواجهها/يها وعالجها على النحو المناسب. إذا كنت تعتقد/ين أن أحدهم/ن سيُكلف نفسه عناءً كبيرًا للحصول على مفتاحك الخاص، فقد لا ترغب/ين في استخدام حل تشفير من طرف إلى طرف داخل المتصفح. بدلًا من ذلك، يمكنك اختيار تخزين مفتاحك الخاص على جهاز الكمبيوتر أو الهاتف الخاص بك، بدلًا من جهاز كمبيوتر شخص آخر (مثل التخزين السحابي أو على خادم).

تشفير المفتاح العام عمليًا

تناولنا التشفير المتماثل وتشفير المفتاح العام بشكل منفصل، لكن تشفير المفتاح العام يستخدم التشفير المتماثل أيضًا. يُشفّر تشفير المفتاح العام مفتاحًا متماثلًا، ويُستخدم بعد ذلك لفك تشفير الرسالة.

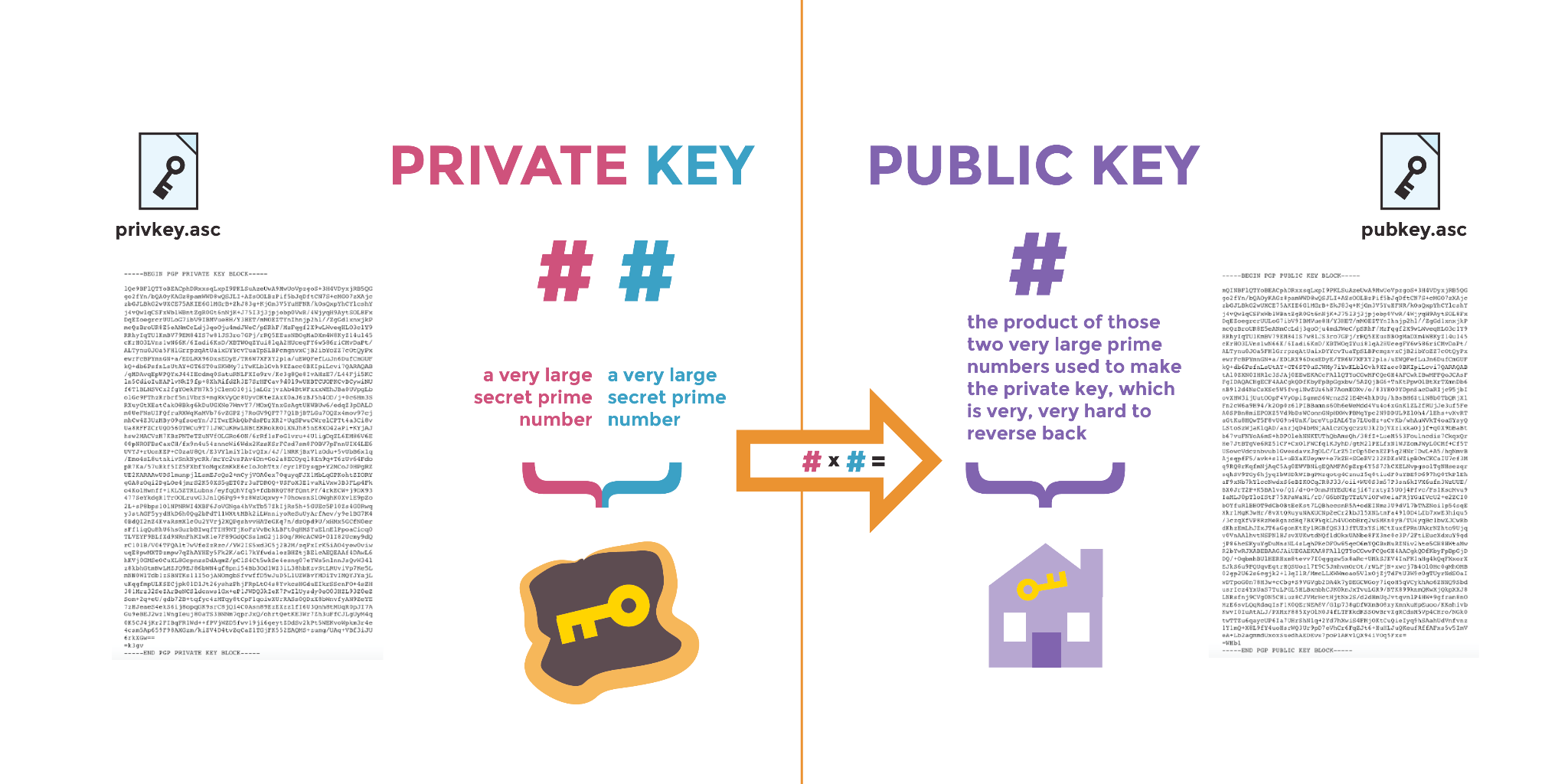

نادرًا ما يُستخدم بروتوكول الخصوصية الجيدة جدًا (PGP )، ولكنه يبقى مثالًا على بروتوكول يستخدم كلاً من التشفير المتماثل والتشفير بالمفتاح العام (غير المتماثل). إن استخدام أدوات التشفير الشامل، مثل PGP، سيجعلك على دراية تامة بممارسات تشفير المفتاح العام، إذ يتطلب منك القيام بعدة خطوات يدويًا. معظم ما يفعله PGP مخفي عن المستخدم/ة في أدوات الاتصال الحديثة، ولكن نظرًا لأن PGP يتطلب الكثير من الخطوات اليدوية، فمن المفيد شرح كيفية عمل التشفير الشامل.

ما هي المفاتيح بالضبط، وكيف ترتبط ببعضها؟

يعتمد التشفير بالمفتاح العام على وجود مفتاحين: مفتاح للتشفير، ومفتاح لفك التشفير. يمكنك إرسال مفتاح عام عبر قنوات غير آمنة، مثل الإنترنت. يمكنك نشر هذا المفتاح العام في كل مكان، وفي أماكن عامة جدًا، دون المساس بأمان رسائلك المشفرة.

يأتي المفتاح العام مقترنًا بملف يُسمى المفتاح الخاص. يمكنك اعتبار المفتاح الخاص مفتاحًا فعليًا يجب عليك حمايته والحفاظ عليه آمنًا. يُستخدم مفتاحك الخاص لتشفير الرسائل وفك تشفيرها. لنلقِ نظرة على كيفية عمل ذلك في خوارزمية تشفير المفاتيح العامة الشائعة الاستخدام، RSA (ريفست-شامير-أدلمان). تُستخدم RSA غالبًا لإنشاء أزواج مفاتيح لرسائل البريد الإلكتروني المشفرة باستخدام PGP.

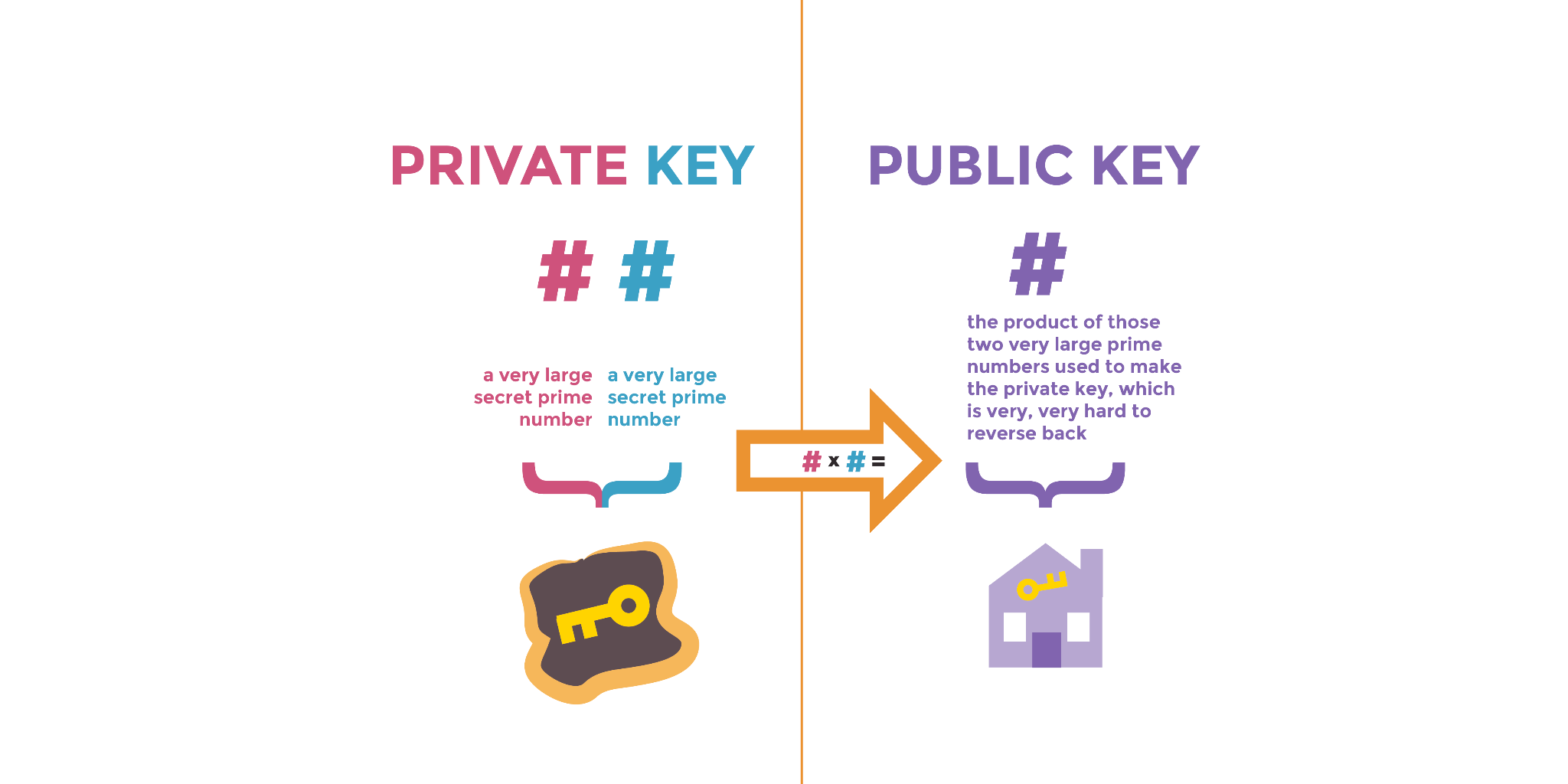

يتم توليد المفتاح العام والمفتاح الخاص وربطهما معًا. يعتمد كلاهما على نفس الأعداد الأولية السرية. يمثل المفتاح الخاص عددين أوليين سريين.

مجازيًا، المفتاح العام هو حاصل الضرب: فهو يتكون من نفس العددين الأوليين الكبيرين جدًا المستخدمين في تكوين المفتاح الخاص. من الصعب جدًا تحديد أيهما أنتج المفتاح العام.

تُعرف هذه المشكلة باسم "التحليل إلى عوامل أولية"، وتستغل بعض تطبيقات تشفير المفتاح العام هذه الصعوبة في تمكين أجهزة الكمبيوتر من تحديد الأعداد الأولية المكونة. يسمح لنا التشفير الحديث باستخدام أعداد أولية عشوائية، هائلة الحجم، يصعب على كل من البشر وأجهزة الكمبيوتر تخمينها.

تكمن الميزة هنا في إمكانية مشاركة الأشخاص لمفاتيحهم/ن العامة عبر قنوات غير آمنة للسماح لهم/ن بالتشفير فيما بينهم/ن. في هذه العملية، لا يكشفون أبدًا عن مفتاحهم الخاص (الأعداد الأولية السرية) لأنهم/ن لا يضطرون أبدًا إلى إرسال مفتاحهم/ن الخاص لفك تشفير الرسائل في المقام الأول.

لكي يعمل تشفير المفتاح العام، يحتاج المرسل/ة والمستقبل/ة إلى المفاتيح العامة لبعضهما البعض. طريقة أخرى للتفكير في الأمر هي أن المفتاح العام والمفتاح الخاص يُولّدان معًا، كرمز يين ويانغ. إنهما متشابكان.

المفتاح العام قابل للبحث والمشاركة. يمكنك توزيعه على أي شخص، ونشره على حساباتك على مواقع التواصل الاجتماعي (إذا كنت لا تمانع في كشف عنوان بريدك الإلكتروني)، ووضعه على موقعك الإلكتروني الشخصي.

يجب الحفاظ على المفتاح الخاص بأمان وخصوصية. لديك واحد فقط. لا ترغب/ين في فقده أو مشاركته أو نسخه، فهو يُصعّب الحفاظ على خصوصية رسائلك الخاصة.

تشفير المفتاح العام الحديث عمليًا: خوارزمية سيجنال المزدوجة

مع مرور الوقت، تطورت بروتوكولات المراسلة لتوفير خصائص إضافية لتحسين الأمان وسهولة الاستخدام. وقد غيّر هذا طريقة تعاملنا جميعًا مع التشفير على مر السنين، من تجربة شفافة ومعقدة إلى شيء يحدث في الخلفية دون أن نلاحظه. ومن الأمثلة على ذلك خوارزمية سيجنال المزدوجة. لفهم آلية عملها بشكل أفضل، يجب أن نبدأ بمراجعة بعض التفاصيل الرئيسية من البروتوكولات السابقة.

خصوصية جيدة جدًا (PGP)

كما هو موضح سابقًا، يُعد PGP تطبيقًا واحدًا للتشفير غير المتماثل والتشفير المتماثل، ويُستخدم عادةً لتشفير البريد الإلكتروني في سياق المراسلة. مع PGP، يُستخدم التشفير غير المتماثل لتشفير مفتاح متماثل، والذي يُستخدم بدوره لتشفير الرسالة. يسمح PGP بالاتصال غير المتزامن، ولكن اختراق المفتاح لمرة واحدة سيكشف محتويات جميع الرسائل، السابقة والمستقبلية. لذا، إذا تمكن شخص ما من الوصول إلى مفتاحك، فسيتمكن من الوصول إلى جميع الرسائل التي أرسلتها (أو سترسلها).

لم يعد PGP شائعًا كما كان في السابق، ولكن بعض تطبيقات المراسلة تستخدم نوعًا مشابهًا من التشفير. لا تزال هذه التطبيقات تعاني عادةً من مشاكل الاسترداد عند الاختراق وسرية الأرشفة عند الاختراق التي يعاني منها إصدار البريد الإلكتروني.

الخصوصية غير القابلة للنشر (OTR)

كانت OTR في السابق إضافة شائعة لبرامج الدردشة القديمة، مثل Pidgin، وكانت تُستخدم للتواصل على خدمات مثل Google Hangouts. لكي يعمل OTR، يجب أن يكون كلا الطرفين متصلين بالإنترنت لإعداد جلسة، مما يحد من استخدامه. مع OTR، تُعتبر كل رسالة متبادلة "جلسة". هذا يعني أنه في حال تسريب مفتاح واحد، فإن الرسائل الصادرة عن تلك الجلسة فقط هي التي تُخترق، وليس أي شيء قبلها أو بعدها. إذا أُرسلت رسائل متعددة من مستخدم/ة واحد/ة على التوالي، فإن تسريب مفتاح واحد سيكشفها جميعًا، ولكن ليس أي شيء قبلها أو بعدها. يُضاف تبادل المفاتيح إلى الرسائل، وبالتالي تُعاد صياغة مفاتيح جديدة باستمرار.

من منظور أمني، يُعد هذا أمرًا رائعًا، لأنه إذا تمكن/ت مهاجم/ة من الوصول إلى هذا المفتاح بطريقة ما، فلن يتمكن إلا من الوصول إلى رسالة واحدة. لكن سهولة استخدام OTR ليست مثالية. نظرًا لضرورة اتصال كلا الطرفين بالإنترنت، فإنه ليس مناسبًا للمراسلة غير المتزامنة حتى بعد الإعداد، لأن المفتاح الجديد لا يتم تبديله إلا بعد تبادل الطرفين للرسائل. هذا يعني أنه يجب الاحتفاظ بالمادة الرئيسية حتى يستجيب الطرف الآخر. كما أن تتبع الرسائل غير المرتبة - وهي ميزة في برامج المراسلة تُبقي الرسائل بترتيب خطي بناءً على وقت إرسالها واستلامها - يُصبح معقدًا. ترتيب الرسائل ليس مهمًا فقط لوضوح المحادثة، بل هو أيضًا أساسي لفعالية التشفير. إذا أُرسلت رسالة بشكل غير مرتب، فقد لا يعرف تطبيق المتلقي المفتاح الذي يجب استخدامه لفك تشفيرها.

بروتوكول الدائرة الصامتة للمراسلة الفورية (SCIMP)

كان SCIMP بروتوكولًا مؤقتًا رائدًا في استخدام "مفتاح الربط المزدوج". المفتاح المزدوج هو عندما يمتلك كل مُرسِل سلسلة مفاتيحه الخاصة، كل منها مُشتق من المفتاح السابق. هذا يعني أنه يُمكن التخلص من مادة المفتاح بأمان بمجرد إرسال الرسالة.

تخيل/ي مفتاح الربط. في كل مرة تُدير المفتاح، يُنشئ مفتاحًا جديدًا لكل رسالة. إذا تمكن/ت المهاجم/ة من الوصول إلى هذا المفتاح بطريقة ما، فلن يتمكن من قراءة أي رسالة سابقة لأنه بمجرد إرسال الرسالة، يدور المفتاح مرة أخرى لإنشاء مفتاح جديد. ولكن يُمكنه استخدام هذا المفتاح لإنشاء نسخة من المفتاح، مما يسمح له بقراءة جميع الرسائل المستقبلية. لدى كلا الطرفين في المحادثة مفتاح خاص يتحرك مع كل رسالة. صُمم هذا لمنع المهاجم/ة من الرجوع إلى أعلى المحادثة لقراءة الرسائل السابقة، حتى لو أرسل الشخص رسائل متعددة متتالية.

يوفر SCIMP "السرية الأمامية"، مما يعني أن اختراق المفتاح لن يكشف الرسائل السابقة (هذا الاسم مُربك، ولكنه يمنع قراءة الرسائل القديمة حتى في حال اختراق المفتاح في المستقبل). لكن SCIMP لا يوفر أي "سرية مستقبلية" أو "استعادة من الاختراق" (تُستخدم لمنع قراءة الرسائل المرسلة بعد اختراق المفتاح). بالإضافة إلى ذلك، فإن توقع رسائل غير مرتبة يعني الاحتفاظ بالمادة المفتاحية لفترة من الوقت.

خوارزمية السقاطة المزدوجة في سيغنال

يستخدم سيغنال مزيجًا من OTR وSCIMP لدعم المراسلة غير المتزامنة. تشرح سيغنال فلسفة التصميم على مدونتها على النحو التالي: "أردنا راتشيت يجمع أفضل ما في العالمين: السرية الأمامية المثلى التي توفرها راتشيت تكرار التجزئة مثل SCIMP، بالإضافة إلى خصائص السرية المستقبلية الممتازة التي توفرها راتشيت DH مثل OTR، مع أقل قدر ممكن من سلبيات كليهما."

في سيغنال، يمتلك كل مستخدم/ة راتشيتًا شخصيًا على غرار SCIMP يستخدمه عند إرسال رسالة جديدة (لكن الشخص الآخر لم يرد). ولكن في كل مرة يتم فيها تبادل الرسائل، يتم إنشاء جلسة جديدة، كما رأينا في OTR.

بدمج كلتا التقنيتين، سيحتاج المهاجم/ة إلى فك تشفير كل رسالة تقريبًا على حدة. من الناحية الفنية، إذا كان لدى المستخدم/ة A سلسلة طويلة من المنشورات دون رد الشخص الآخر B، وتم تسريب المفتاح، فسيتمكن المهاجم/ة من رؤية كل رسالة جديدة يرسلها A حتى يرد B ويتم تقديم الجلسة. تعتمد خوارزمية "المفتاح المزدوج" في سيغنال على فكرة سلاسل مفاتيح SCIMP - التي تحمي كل رسالة على حدة حتى في حال إرسال المستخدم/ة رسالة نصية مزدوجة - وتجعلها سلاسل صغيرة تتدلى من كل خطوة في تسلسل OTR. يضمن هذا حصول المحادثة على مفتاح جديد في كل مرة يرد فيها مستخدم/ة جديد/ة. بالإضافة إلى ذلك، يُقلل هذا من عمليات التبادل والتبادل المطلوبة من خلال إدخال سلسلة "مفتاح أساسي" ثالثة.

من أهم ابتكارات سيغنال إمكانية بدء المحادثات بشكل غير متزامن باستخدام تبادل مفاتيح غير متصل بالإنترنت. بما أن إعداد مفتاح تشفير الرسالة التالي لا يتطلب سوى خطوتين وليس ثلاثًا، يمكن إعداد إحدى هذه الخطوات مسبقًا وحفظها على خادم سيغنال. لن يتم إنشاء مفاتيح سرية ذات صلة إلا بعد استخدام شخص ما لتلك المادة لإجراء عملية حسابية واستخلاص معلومات المفتاح المشتركة، لذا من الآمن النشر المسبق. يُطلق سيغنال على هذه المفاتيح اسم "المفاتيح المسبقة". للاطلاع على نسخة أبسط، انظر/ي هنا أو هنا للاطلاع على النسخة ما بعد الكم.

البيانات الوصفية: ما لا يستطيع تشفير المفتاح العام فعله

يُعنى تشفير المفتاح العام بالتأكد من سرية محتويات الرسالة وأصالة محتواها وعدم التلاعب بها. ولكن هذا ليس مصدر القلق الوحيد بشأن الخصوصية الذي قد تواجهه/يه. فكما ذكرنا، قد تكون معلومات رسائلك - البيانات الوصفية - كاشفة بقدر ما يكشف محتواها.

إذا تبادلت رسائل مشفرة مع معارض/ة معروف/ة في بلدك، فقد تكون في خطر لمجرد تواصلك معه/ا، حتى لو لم تُفك تشفير تلك الرسائل. في بعض البلدان، قد تُواجه/ين عقوبة السجن لرفضك فك تشفير الرسائل المشفرة. تجمع كل أداة مراسلة مشفرة كمية مختلفة من البيانات الوصفية. على سبيل المثال، واتساب مشفر من طرف إلى طرف، ولكنه يجمع بيانات وصفية أكثر من سيجنال.

الآن وقد تعرفت على تشفير المفتاح العام، جرّب/ي استخدام أداة تشفير من طرف إلى طرف مثل سيجنال.